ソース:

訳:

私の最初のステップは、Web サイトを探索し、そこで使用されている機能を理解することで。

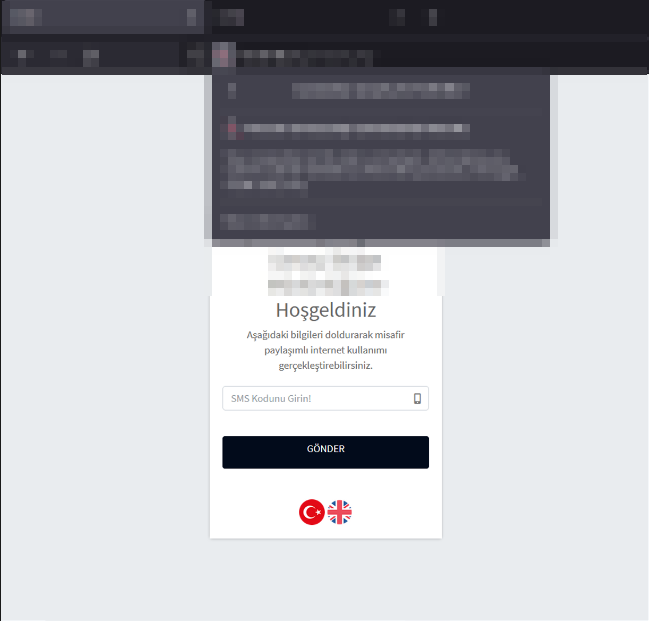

資格情報を使用して登録した後、さらに分析するためにログインページに戻り。

ログイン資格情報を入力すると、2 番目のページが表示され、OTPを含むテキストメッセージが携帯電話に送信され。

これは、システムが優れたセキュリティ対策である 2 要素認証 (2FA) を実装していることを示していて。

しかし、Burp Suite 経由で送受信されたリクエストを検査しているときに、入力した OTP コードを検証するためのリクエストが送信されていないことに気づき。

したがって、OTP 検証はアプリケーションのフロントエンド側で実行する必要があり。

さらに詳しく調べるために、フロントエンドのコードを検査することに。

欠陥を見つけるのに時間はかかりませんでした。

私のデバイスに送信された OTP コードは、HTML コード内に埋め込まれ、input 要素に隠されてて。

ブラウザの検査ツールを使用すると、OTP コードが公開される可能性があって。

そしてまさにそのようにして、私はシステムへの不正アクセスを取得し、事実上 OTP をバイパスしていて。

要約すると、このシステムの開発者はセキュリティホールを残していて。

OTP バイパスは、より適切に保護できるバックエンド サーバーで検証されている必要があり。

私たちの場合、残念ながら検証がフロントエンドで行われたため、簡単に悪用される脆弱性が生じてしまい。

ほなほな。