ソース:

脆弱性:オリジンIP, WAF

訳:

Web アプリケーション ファイアウォールは、脆弱性があることがわかっている場合に最も厄介で。

通常、Web サイトは古く、あまりよく管理されていないため、ほとんどの場合、Web サイトの上に WAF を置く方が簡単で。

この保護層をバイパスする方法があると言ったらどうなるでしょう。

私はその方法として発信元 IP アドレスを見つけることについて話して。

それを実現するための複数の方法を検討し。

WAF偵察

常に最初に行うべきことは、ターゲットに本当に Web アプリケーション ファイアウォールが設置されているかどうかを確認することで。

これを行う簡単な方法がいくつかあって。

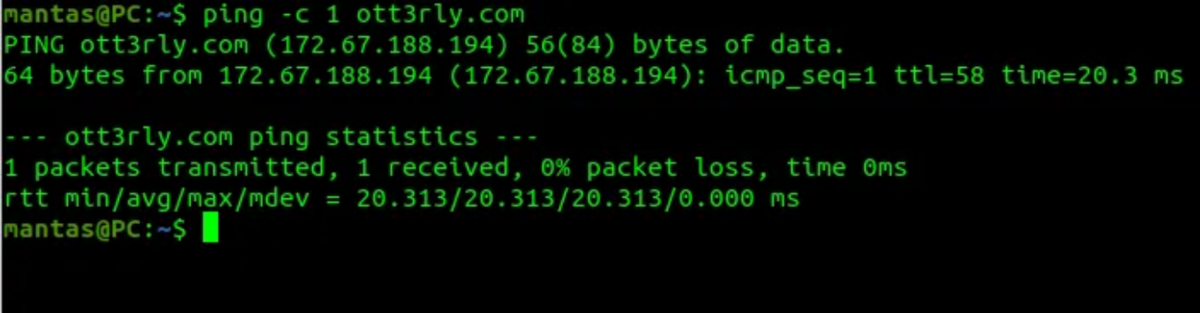

そのため、私が最初に行うのは、ターゲットに ping を送信することで。

この例では、自分の Web サイトに ping を送信し。

ご覧のとおり、IP で応答し。

そのIP で応答したとしても、それがサーバーの発信元 IP のようになることを意味するわけではなく。

単なる Web アプリケーション ファイアウォールの IP アドレスである可能性があって。

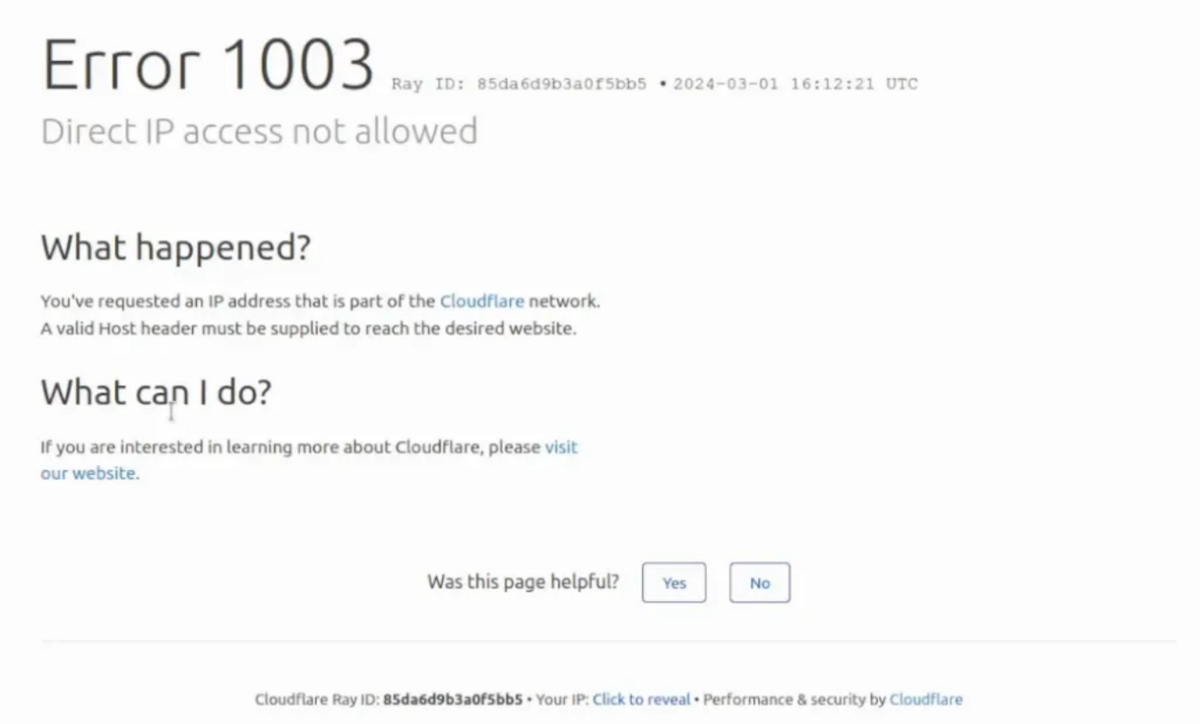

直接アクセスしようとすると、通常の Cloudflare エラーが表示されて。

もう 1 つの方法として、Wappalyzer プラグインを使用することもできて。 この Web サイトを調べようとすると、Cloudflare を使用していることがわかり。

もう 1 つは、ターミナルに戻って dnsrecon のようなツールを使用。

このコマンドは DNS レコードにアクセスし。

これにより、サーバーが使用できる WAF も示される可能性があり。

サーバーがWAFを使用していない場合、オリジンIPアドレスが漏洩する可能性がありますが、この場合は多数のCloudflareネームサーバーが確認でき。

CLI ツールの大ファンではない場合は、who.is Web サイトを確認することもでき。

方法 #1 — 初段

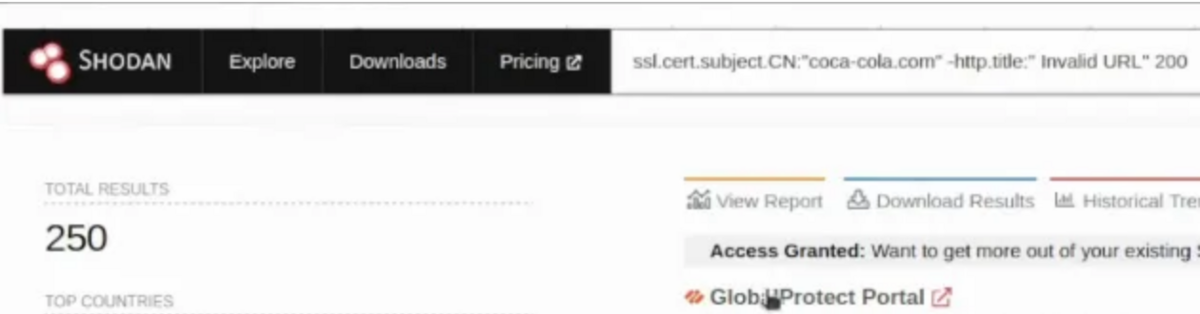

オリジン IP を見つけるために次にお勧めするのは、Shodan を使用する。

基本的な検索を使用して、漏洩した多数の IP を簡単にチェックすることもでき。

これらの IP をフィルタリングして、既知の WAF ヘッダーや応答などが含まれないようにすることができて。

私は通常、ステータス コード 200 によってもフィルタリングし。

私は、前述のフィルターで SSL 初段のバカを使用するのが好きで。

方法 #2 — Censys

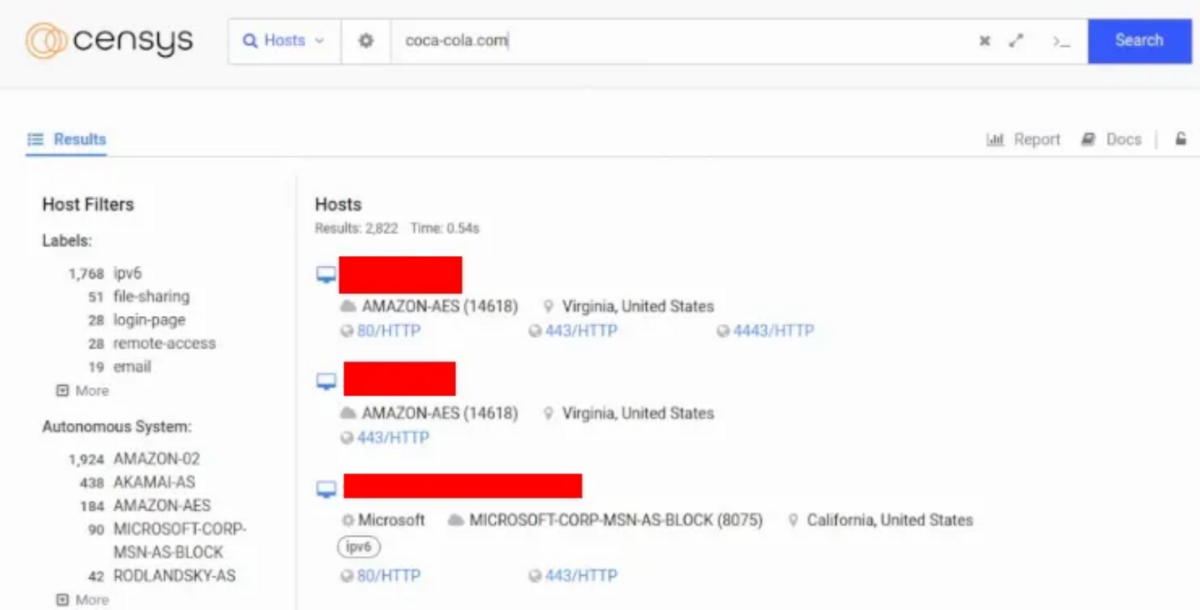

IP 偵察に適したもう 1 つのツールは、 censys を使用することで。

検索バーにターゲットを貼り付けるだけで、非常に興味深い結果が得られ。

ご覧のとおり、左側には多くのフィルタリングオプションがあるため、いくつかのフィルタリングを試すこともでき。

たとえば、Akamai、Amazon、および類似のものは私たちにとって興味のないものなので、それらをフィルタリングしてみる必要があります。

方法 #3 — Security Trails

最後に、私のお気に入りの方法は、セキュリティ トレイル を使用すること。 無料のアカウントを作成して自由に使用することをお勧めし。

このツールは、単一の Web サイトのみをターゲットにして、その IP アドレスを知るのに適して。

例として私自身の Web サイトを使用し、履歴データにアクセスしてみて。

と入力し ott3rly.com 検索バーに て履歴データ にアクセスしようとすると、A DNS レコードは非常に注目に値し。

ご覧のとおり、Cloudflare を使用する前は、Web サイトが WAF の下になかったため、その発信元 IP が漏洩し。

この場合、それはホスティング プロバイダーのオリジン IP であるため、それほど大きな問題ではありませんが、通常、定期的なテスト シナリオでは、VPS IP アドレスに遭遇する可能性があって。

その場合、IP によりページに直接アクセスされる可能性があって。

最後のヒント

ターゲットに対してこれらの方法をすべて試しても、WAF レーダーに検出されなくなる可能性があり。

XSS のファジングや SQL インジェクションなど、特定の悪用を行う必要がある場合に作業がはるかに楽になって。

そのため、洗練されたペイロードを構築する前に、発信元 IP を見つけることを強くお勧めし。

ほなほな。