ソース:

脆弱性:OTP

訳:

イントロ:

デジタル世界が拡大するにつれて、 サイバーセキュリティ の重要性も高まり。

ワンタイム パスワード (OTP) は、認証の分野でますます普及してきていて。

これらは追加のセキュリティ層を提供し、ハッカーによる不正アクセスを困難にすることで知られていて。

ただし、OTP 検証が適切に実装されていない場合、システムはさまざまなセキュリティリスク にさらされる可能性があり。

OTP 検証の最も一般的な 6 つの安全でない方法を見てみましょう。

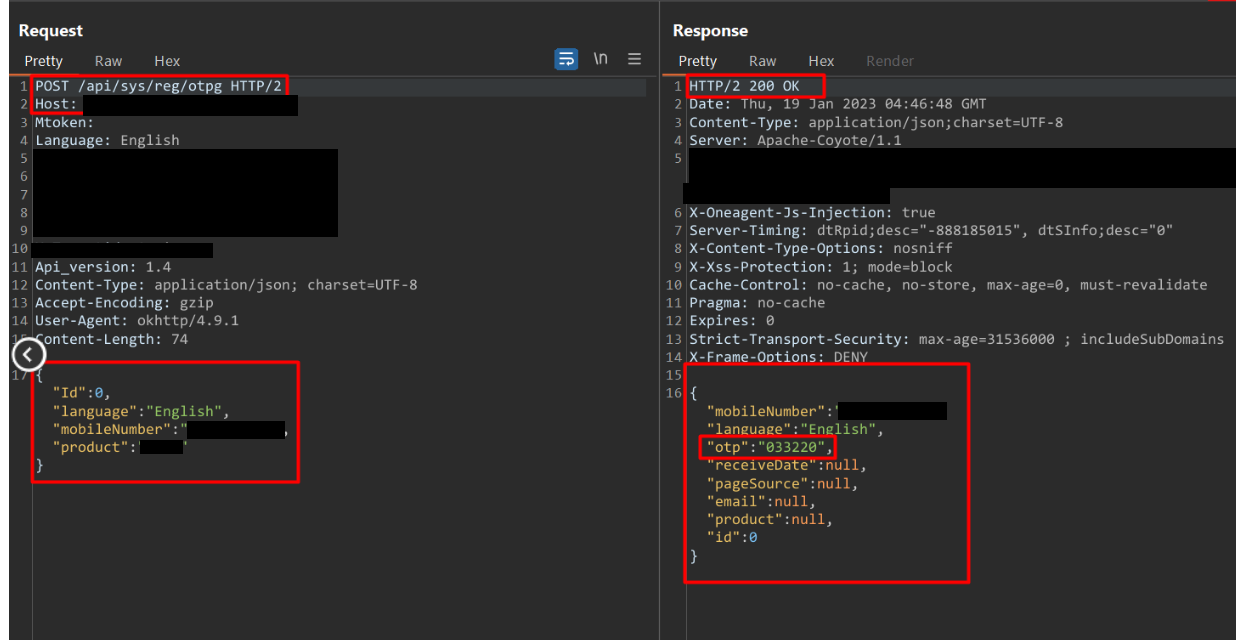

1. 応答時の OTP リーク

アプリケーション バックエンド システムが OTP を生成する場合、この情報の機密性が保たれることが重要で。

一般的な安全でない行為の1つは、サーバー応答を通じて OTP が漏洩する場合で 。

これは、生成された OTP が HTTP 応答、ログ、またはエラー メッセージに含まれており、攻撃者によって傍受される可能性がある場合に発生する可能性があり。

OTP が応答内に確実に隠蔽されることが、整合性と機密性を維持するための鍵となり。

OTP はレスポンスで開示されます

2. 弱い OTP 長さ

OTP の長さと複雑さは、そのセキュリティに大きな影響を与えます。 短い OTP 4 および 5 桁、 または文字、数字、記号が混在していない OTP は、ブルート フォース攻撃によって簡単に解読される可能性があります。 経験則として、OTP は十分な長さ (少なくとも 6 文字) で、英数字と特殊文字を組み合わせた複雑さが必要です。

3. サーバー側の安全でない OTP 検証ロジック

理想的なシナリオでは、ユーザーが OTP に入力すると、システムは検証のためにサーバー側で OTP をチェックし、その後でのみ特定のアクションまたは情報へのアクセスを許可し。

ただし、このプロセスの構成が誤っていると、重大なセキュリティ上の脆弱性が発生する可能性があり。

重大な間違いは、OTP 状態がサーバー側で安全に検証されていない場合で。

サーバーが OTP を検証し、 { “otp_validation”: true, “statusCode”: 200 } などの静的な成功メッセージを送り返すシナリオを考えてみましょう。

クライアント アプリケーションがこのメッセージを受信すると、ユーザーは特定の機密アクションにアクセスできるようになり。

たとえば、ユーザーはパスワードを変更したり、電子メールを変更したり、携帯電話番号を更新したりできる場合があり。

システムが再検証しないことここでの問題の核心は、ユーザーの OTP がこれらの機密性の高いアクションに対して本当に検証されたかどうかです。

これらのアクションがアクセスされる場合、システムは OTP が正しく入力され、検証されている必要があると想定します。

この構成では、悪意のあるユーザーがこの抜け穴を悪用する可能性があり。

たとえば、サーバー応答を傍受し、OTP 検証を完全にバイパスして、一見正当な成功応答に置き換えることができ。

これらの機密性の高い操作中、システムはサーバー側で OTP 検証を再チェックしないため、操作された応答は気づかれず、ユーザーに不当なアクセスが許可され。

サーバーからのエラーステータス

OTP 検証成功メッセージ [応答改ざん]

4. OTP の有効期限がない

有効期限がないと、OTP はリプレイ攻撃に対して脆弱になります。

このような攻撃では、傍受された古い OTPが不正アクセスに使用される可能性があり。

このリスクを軽減するには、OTPは時間に敏感である必要があり、通常は発行後数分以内に期限切れになり。

所定の時間が経過すると、それらは役に立たなくなり、不正アクセスの試みが無効になり。

5. OTPの再利用

各OTP は一意であり、再利用できないものである必要があり。

これにより、たとえ OTP が侵害されたとしても、潜在的な攻撃の範囲が制限され。

OTP は使用されるとすぐに無効になります。

OTP が複数回使用できる場合、ハッカーが不正アクセスを取得する機会が与えられ。

6. OTP検証後の静的トークンの生成

この場合、一般的な安全でない方法は、OTP検証後にセッショントークンとしてユーザー名のMD5 ハッシュ値などの静的トークンを生成することで。

この値は時間が経っても変化しないため、一度侵害されるとハッカーに永続的にアクセスできる可能性があり。

これを回避するには、セッション トークンを動的かつランダムにし、一定期間非アクティブになった後に期限切れにする必要があり。

結論:

結論として、OTP は追加のセキュリティ層を提供しますが、その実装は落とし穴を避けるために慎重に実行する必要があって。

OTP 検証のベスト プラクティスを採用し、一般的なセキュリティリスクを理解することは、システムのセキュリティを強化するのに大きく役立ち。

サイバー脅威が進化し続けるデジタル時代において、私たちは一歩先を行くためにセキュリティ対策を磨き、強化し続ける必要があって。

ほなほな。