ソース:

脆弱性:LFI

訳:

私は VDP プログラムをハッキングしていて、軽く偵察した後、探索するサブドメインを 1 つ選びました。

目的通りクリックしてサイトを利用していたのですが、BurpSuiteをしながらリクエストを眺めていると、このリクエストが目に留まり。

https://target.tld/api/whitelabel/getFile?file=favico

そこで私はLFIをテストし、 /etc/passwdファイルを作成しましたが、応答は空で。

すべてのバイパスを試しましたが、うまくいかず。

そこで、Seclistsを使ってエンドポイントを試したところ、次のファイルが得られ。

https://target.tld/api/whitelabel/getFile?file=../../../../../../../../../../../。 ./etc/hosts

https://target.tld/api/whitelabel/getFile?file=../../../../../../../../../../../。 ./var/log/dmesg

https://target.tld/api/whitelabel/getFile?file=../../../../../../../../../../../。 ./etc/ssh/ssh_host_dsa_key

https://target.tld/api/whitelabel/getFile?file=../../../../../../../../../../../。 ./var/log/dpkg.log

Seclists:

etc/host

それだけです。 あまりインパクトのあるものはありません。

いずれにせよ、これは LFI であり、影響は「高」ですが、個人的には、LFI の影響は 「重大」 であるに違いないと信じていて。

影響の大きい LFI の例をいくつか示します。

彼らは私のレポートでもそれを行い。

これをCriticalniにエスカレーションしたかったので、何かを見つける必要がありましたが、ブルートフォースでは少し難しく。

内部エンドポイントを特殊文字と Unicode で曖昧にしてみたところ、興味深いものを発見し。

* 文字はすべてのディレクトリにファイルを返していて。 (最初のファイルだったと思いますが、まだわかりません)

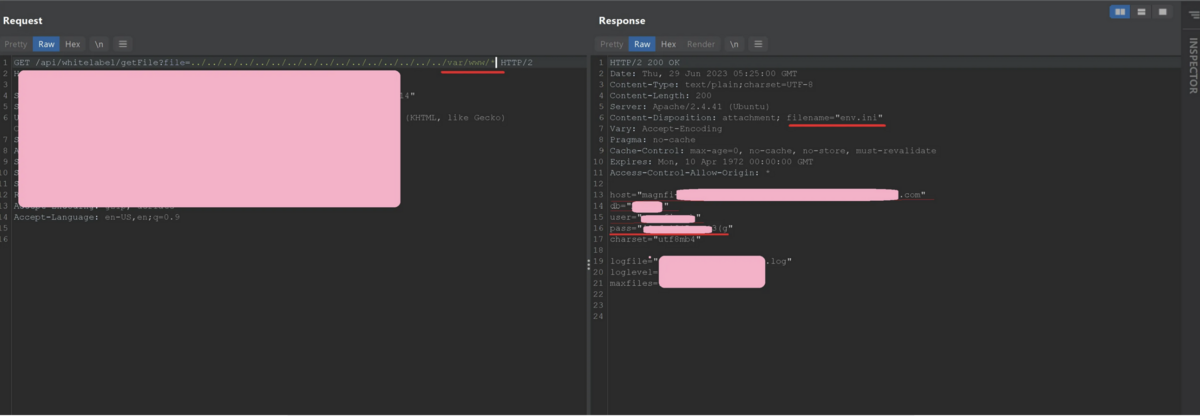

私はこのリクエストを送信しました:

https://target.tld/api/whitelabel/getFile?file=../../../../../../../../../../../。 ./../../../var/www/*

データベースの認証情報を取得し。

パスワードは推測するのが難しすぎました:)

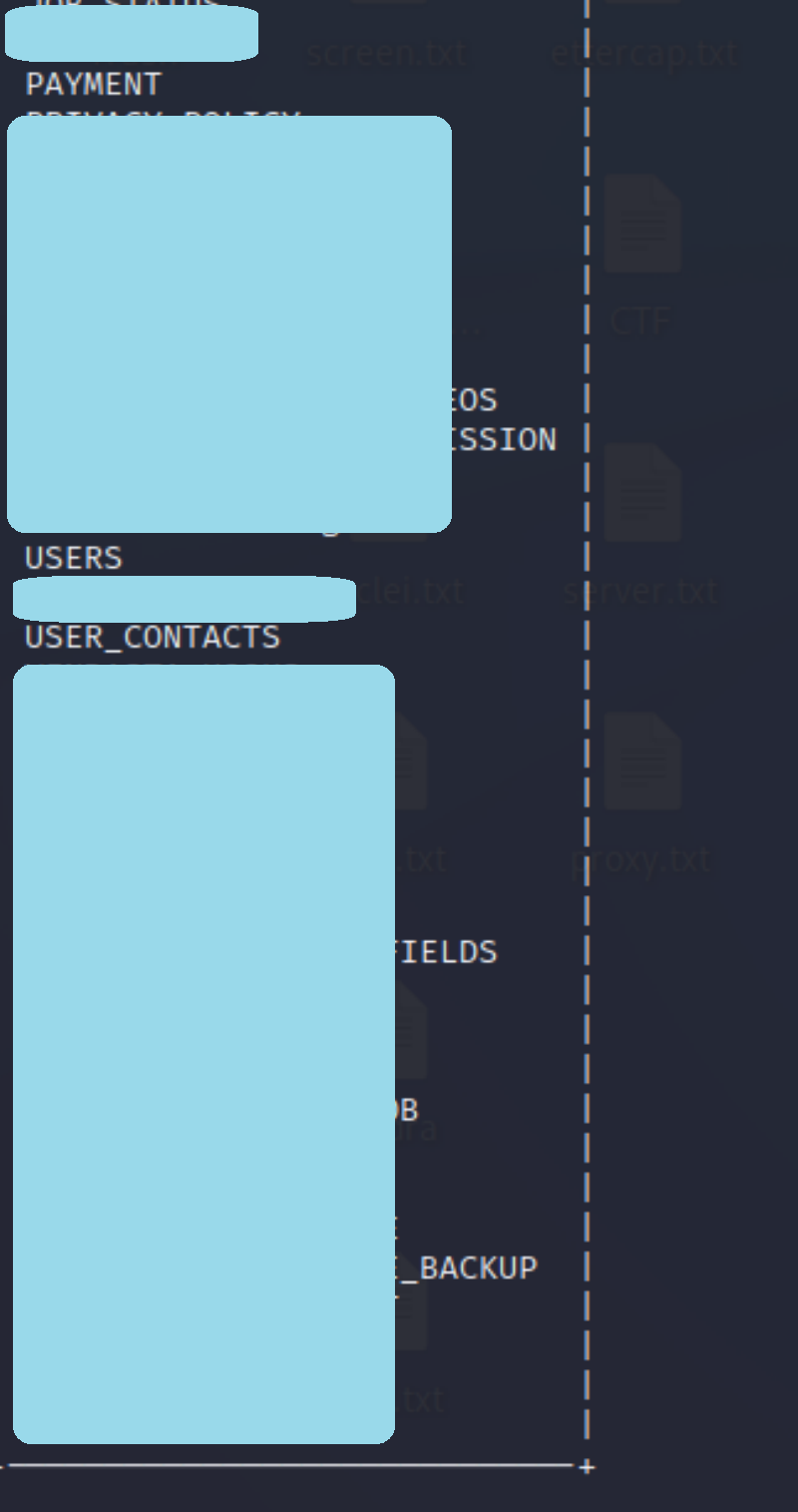

それらは有効でしたので、データベースにログインし。

ソースコードの開示:

Hello white box

まだ、「high」ですか?

It’s a VDP, so there is no bounty :)

話はここで終わりですが、それについて別のことを見つけました *行動。

次のようにも使用でき。 /etc/apache2/*SOME-STRING

文字列がそのディレクトリ内のファイル名の一部と一致する場合、そのファイルを返し、 以下の例のように:

理由はまだ分かりません。 知っていたら教えてください。 :)

ほなほな。