ソース:

訳:

まず、Ubuntu ターミナルでこのコマンドを実行し。

subfinder -d ed.gov | httpx -mc 200 | tee target.txt

その後、メールのリセットに使用されていたドメインを見つけ。

次に、このペイロードを電子メールセクションに置き。

<script>alert(1)</script>

残念ながら、ポップアップされず。

しかし、私はなぜこのセクションで電子メールをリセットするために「@」を必要としないのか疑問に思い。

次に、別の XSS ペイロードを試しましたが、残念ながらポップアップしませんで。

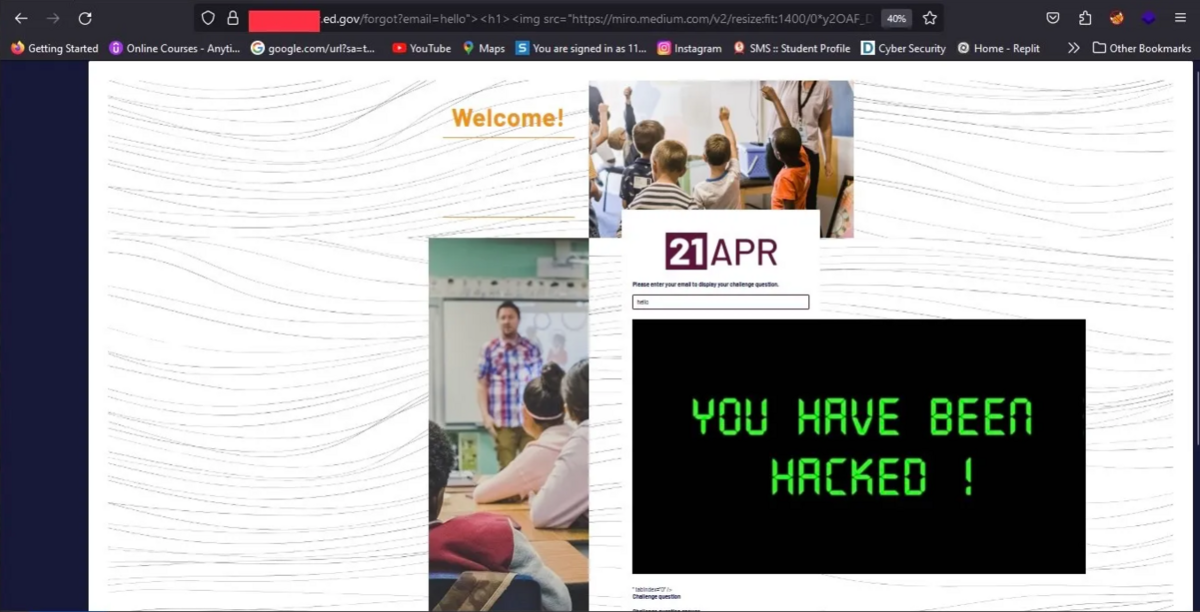

コードを確認した後、これを試して。

Hello"><h1>Hello</h1>

正常に挿入され、画面に表示され。

次に、これをエスカレートする必要があると考え、これらの HTML タグの間に RXSS ペイロードを挿入し始めましたが、ポップアップも失敗し。

私が気づいた点の 1 つは、JS コードを拒否しないことで。

最後に、このペイロードを使用し。

hello"><h1><img%20src="https://miro.medium.com/v2/resize:fit:1400/0*y2OAF_DSarBAjihO.jpg"></h1>

結果は次のようになり。

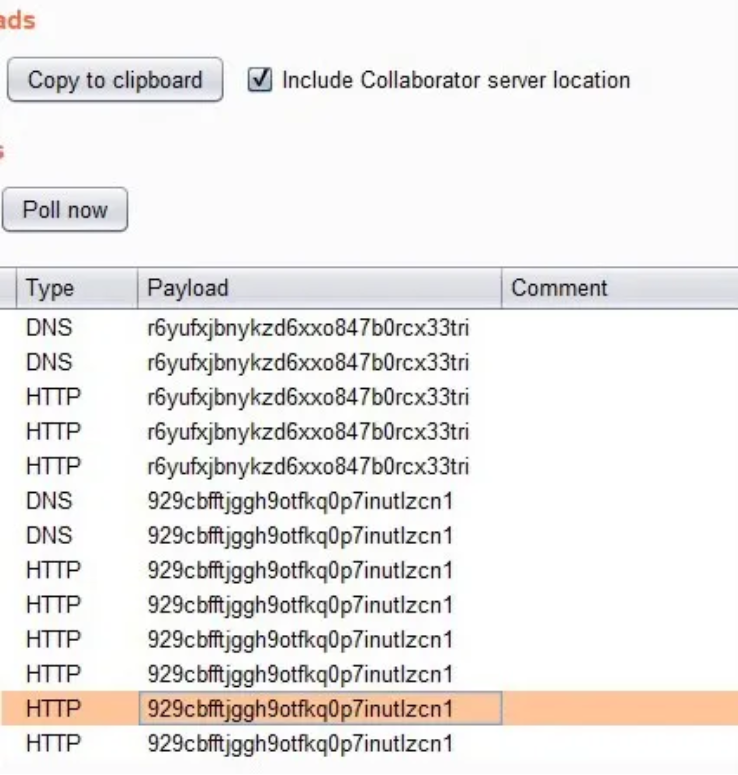

これを見た後、このドメインがサードパーティの Web サイトからこの画像を取得できるのであれば、BurpSuite の Collaboratorを利用してもよいのではないかと思い。

そこでCollaborator を始め。

次に、このペイロードを置き。

hello"><h1><img%20src="https://*.burpcollaborator.net/0*y2OAF_DSarBAjihO.jpg"></h1>

サーバーから HTTP インタラクションを受け取り。

その後、その問題をセキュリティ チームに直接報告し。

ほなほな。