ソース:

脆弱性: SQLi

訳:

最近、政府のWebサイトで重大な問題を発見し。

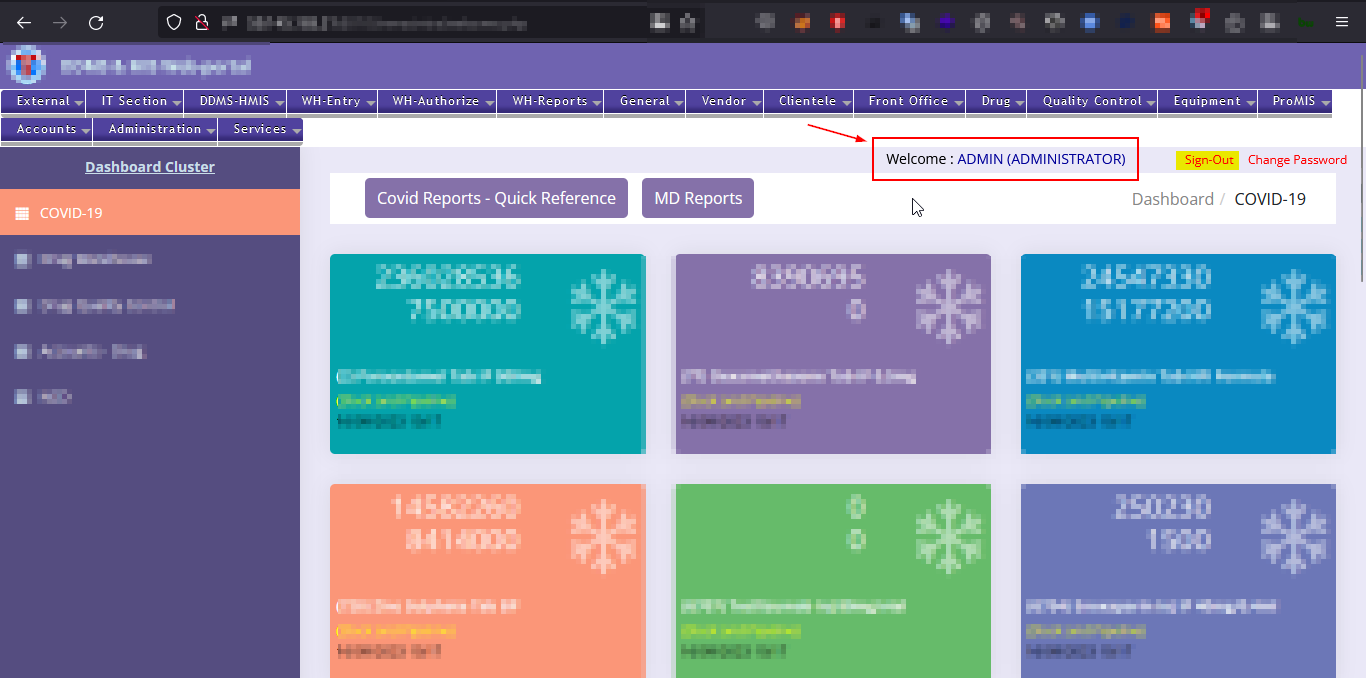

このサイトは医療サービスに使用されており、医薬品、医薬品、従業員の詳細に関する機密情報が多数ありましたが、ログイン ページを回避した後に確認できたのはこれだけでした。

このサイトで私が実践した非常に簡単な方法で。

「 SQL インジェクション攻撃 」、を使用してログインをバイパスしようとし。

そこで、次のようなログインバイパスSQLペイロード は誰もが知っていますよね?

Payload => ‘ OR 1=1-- and ‘ OR 1=1#

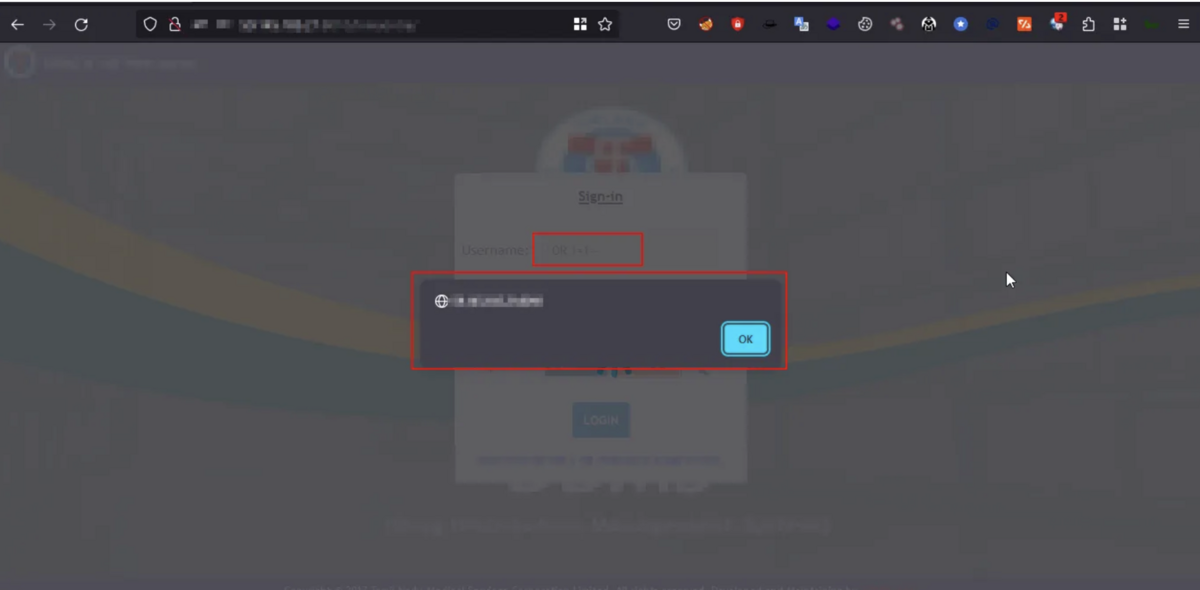

ペイロードの投入後

しかし、失敗して。

バイパスする別のアイデアにたどり着き。

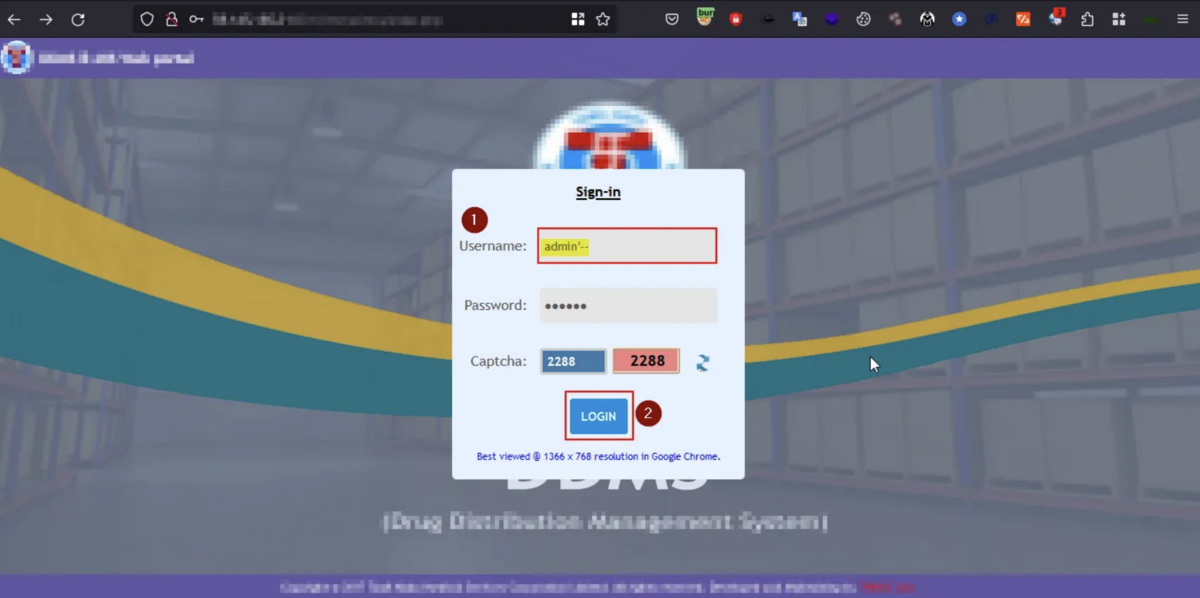

それから、ログイン ページをたとえば、バイパスできる有効なユーザー名を使用するなど、ペイロードを Admin に変更し。

Payload => Admin’ --

ペイロードを挿入した後の SQLクエリは次のようになります。

SELECT * FROM user WHERE username= ‘admin’-- AND password = ‘pass123’;

注: SQL インジェクション攻撃によると、管理者ユーザーが存在する場合、上記のSQL ペイロードは ログインページをバイパスする可能性もあり。

ユーザー名フィールドに挿入

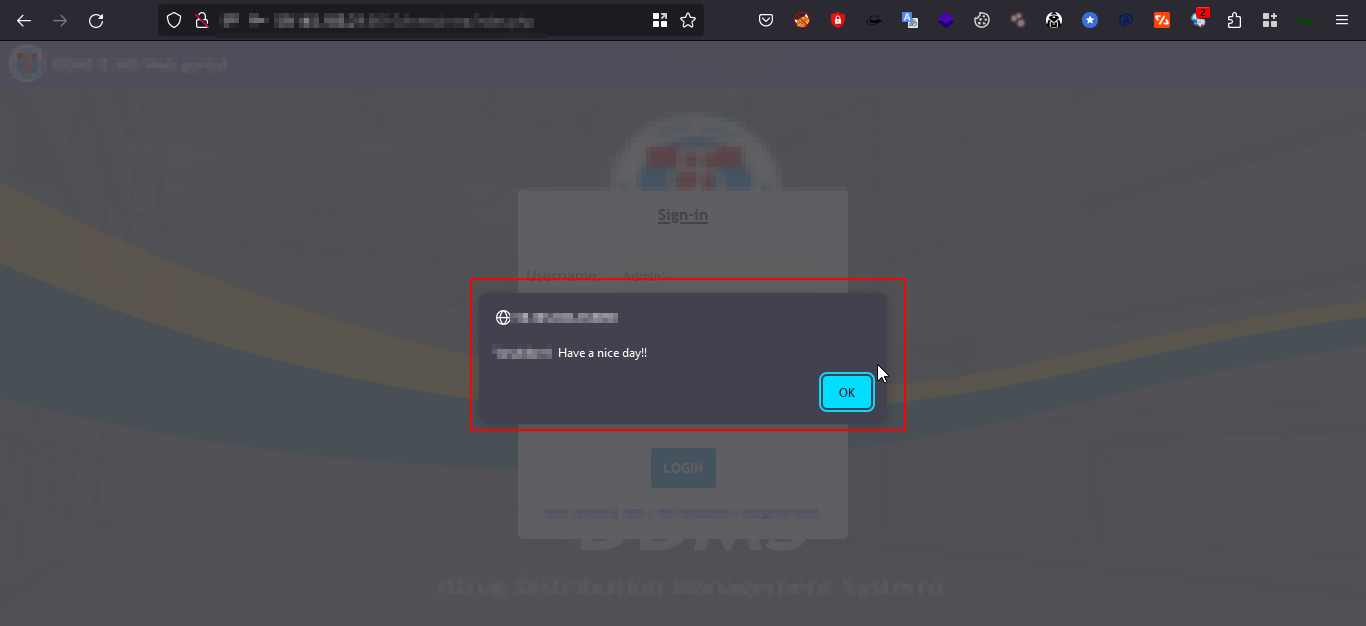

"admin" が存在し有効な場合、ログインページはバイパスされ。

もしSQLインジェクションに脆弱なアプリケーションなら!

そして、残りのパスワード フィールドはコメント行とみなされます。

成功して

管理者としてログインできて

ほなほな。