ソース:

訳:

サブドメイン

Subfinder、Amass、Assestfinder を使用してサブドメインを収集し。

そして ( https://subdomainfinder.c99.nl )

すべてのサブドメインを取得したら、それらを並べ替えてファイル (subdomains.txt) に保存して。

有効なサブドメインとスクリーンショット

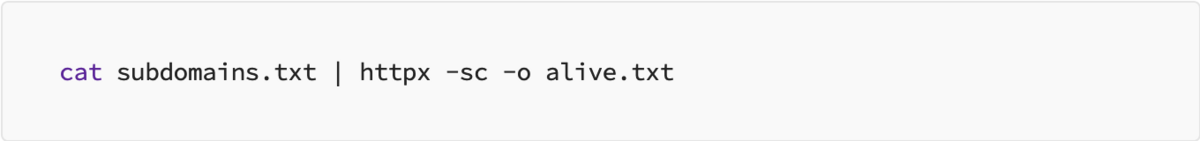

httpx などのツールを使用してアクティブなサブドメインを確認し。

次に、それらをすべてalive.txtに保存します。

そして、Aquatone または Gowitness を使用して、すべてのサブドメインのスクリーンショットを取得し。

次に、興味深いサブドメインを見つけました。

`redacted.com`

盲目の XSS を見つける

を使用し XSS 、 XSS1 てブラインド XSS をテストできて。

サブドメインを開くと、サポート チャット フォームが見つかり。

ブラインド XSS ペイロードをどこにでも追加し始めました。

(名前、メールアドレス、質問)

そしてフォームを送信し。

XSS は起動しませんで。

チャットを終了した後、フィードバック フォームを受け取り、そこにペイロードを追加すると XSS が起動されて。

アカウント乗っ取り

XSS レポートを取得すると、そのレポートには Cookie とソース コード、さらには管理者ダッシュボードのスクリーンショットとダッシュボードへの新しい URL が含まれて。

redacted.com/chat でダッシュボードを開き、リクエストに Cookie を追加しましたが…。

ログインはできませんでしたが、幸いなことに組織 ID とメールアドレス、さらにはフォームに書かれたパスワードも見つかり。

次にログインすると、管理者としてダッシュボードにアクセスでき。

ほなほな。