ソース:

訳:

Tokopedia は、独自の公的バグ報奨金プログラムを主催する私の国インドネシアの数少ない企業の 1 つです。

ルールと詳細はここで読むことができます: https://github.com/tokopedia/Bug-Bounty

ルールを読んだ後、ターゲットは主にワイルドカード ドメイン (*.tokopedia.com と *.tokopedia.net) に設定されていることがわかり。

そこで私は、sublist3r、knockpy、massdnsなどのいくつかのオープンソースツールを使用してサブドメインを列挙し始め。

興味深いサブドメインを見つけましたが、そこでも興味深い発見がありました 。

しかし、私の目に留まったのは REDACTED.tokopedia.com で。

サブドメインにアクセスすると、 ERR_NAME_NOT_RESOLVEDエラー ページが表示されたからです。 ブラウザーから

コマンドを使用すると dig ターミナルで 、CNAME 構成が別のトップレベル ドメイン (REDACTED.com) を指していることがわかります。

したがって、REDACTED.tokopedia.com は実際には、REDACTED.com という別の異なるドメインのエイリアスです。

驚いたことに、Whois レコードを確認したところ、実際にはドメインの有効期限が切れていて。

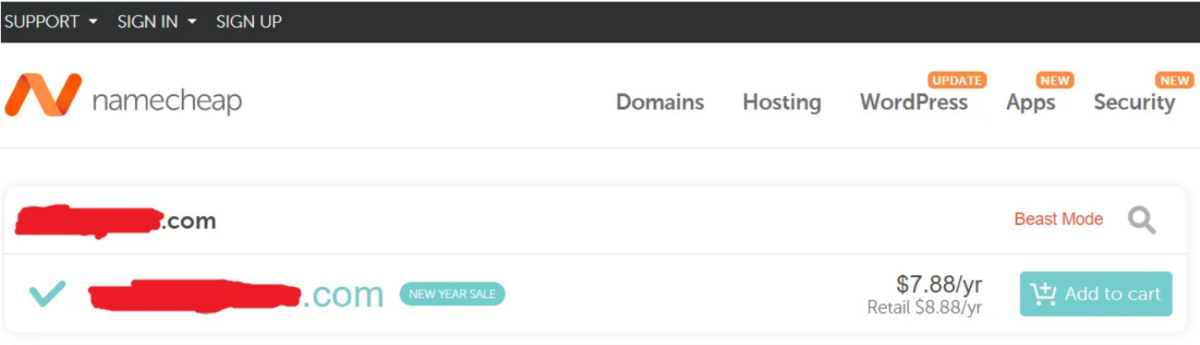

そこで、購入できるかどうかを確認するために namecheap.com に直接アクセスして、購入できるかどうかを確認し。

そこで、リスクを冒して友人から 8 ドルを借りて、ドメインを購入しました。

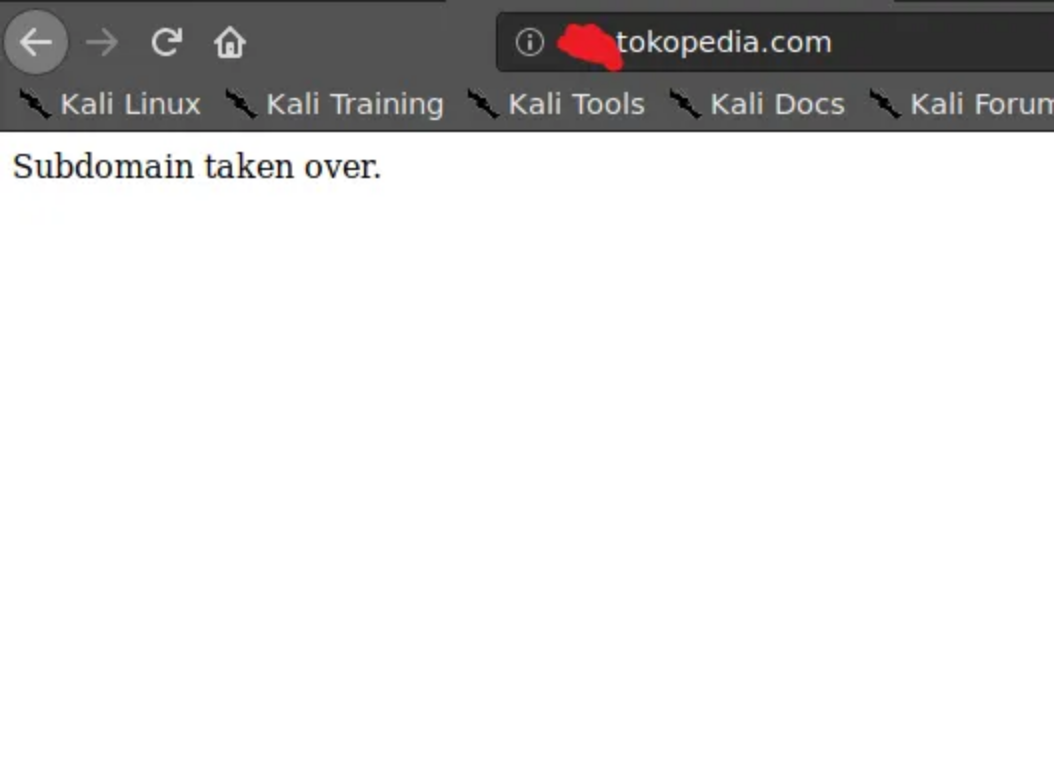

無料のホスティング サービスを指すようにした後、サブドメインを再度開こうとすると、サブドメインが自分のサーバーを指すようになったので、正常にサブドメインを引き継ぐことができ。

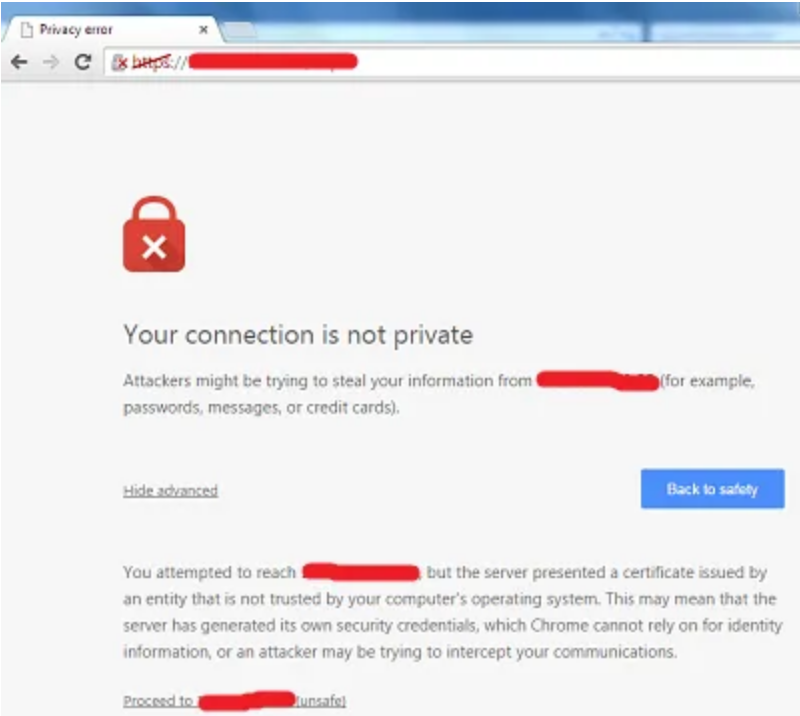

問題に遭遇しました XSS の PoC を作成することにしましたが、Cookie にセキュア フラグが設定されているため、サイトを https でホストする必要があるという 。

REDACTED.com 用の無料 SSL 証明書を設定した後、別の問題が発生。

証明書が REDACTED.com 用に署名されているのに、サイトはREDACTED.tokopedia.com からアクセスされるため、ブラウザーがプライバシー警告をスローし。

*.tokopedia.com の SSL 証明書を作成することは許可されないので、すぐに報告することに。

「ユーザーが 続行…」ボタンをクリックすることに決めた場合でも、Cookie を盗むことができます。 とにかく

注: サブドメインの乗っ取りを見つけた場合、フロントページに不必要なものを表示するのは賢明ではないと思います。

ユーザーに見られる可能性があるため、会社はそれを気に入らないでしょうし、評判にも悪影響を及ぼします。

このレポートは私がバグバウンティハンターとして活動し始めたばかりの頃のものなので、トップページに「サブドメインが乗っ取られた」と表示するのは最善のアイデアではないかもしれません。

代わりに、非表示の HTML タグに PoC を記述し、フロント ページに「メンテナンス中」と表示することもできます。

また、ユーザーが誤って見つけないように、そのサブドメインでホストするファイル名をランダム化することを忘れないでください。