ソース:

脆弱性:RCE

訳:

導入:

バグ報奨金プログラムは、サイバーセキュリティの奥深くを探索するユニークな機会を提供し、しばしば興味深い発見につながる課題を提示します。

最近、テストに積極的に取り組んでいたときに、Tesla のリモート コード実行 (RCE) + 認証バイパスの脆弱性 (CVE-2023–46747) を発見しました。

2023 年 12 月 15 日、私は Tesla が所有する内部 IP で特定した脆弱性を公開しました。

これは、セキュリティの脆弱性を発見すると報奨金が与えられるバグ報奨金プログラムの一環でした。

Tesla の F5 BIG-IP に認証バイパスの脆弱性が発見され、CVE-2023–46747 として追跡されました。

この脆弱性の重大度は CVSS スコア 9.8 のクリティカルです。

この脆弱性の悪用に成功すると、攻撃者がターゲット システム上でリモート コードを実行できる可能性があります。

私の方法論:

「偵察はバグハンティングの最初のステップです。」

1.) 範囲内のドメインを収集しました。

2.) さまざまなツールを使用して、アクティブおよびパッシブのサブドメイン列挙を開始しました。

パッシブなサブドメインの列挙には、Shodan、Censys、Chaos、GitHub、Sublist3r などのさまざまなサービスの API キーを含むサブファインダーを利用しました。

アクティブなサブドメインの列挙には、Assetnote Wordlist の Best DNS Wordlist を使用しました。

3.) 約 10,789 個のサブドメインと IP が特定されました。

4.) 次のステップでは、ステータス コードに基づいてライブ ドメインをフィルタリングして除外します。

5.) F5 BIG-IP で内部 IP を迅速に識別し、Wappalyzer を使用して確認しました。

6.) ここからが実際の旅の始まりです。

最近、F5 BIG-IP の認証されていないリモート コード実行の脆弱性 (CVE-2023–46747) に遭遇しました。

(CVE-2023–46747) は重大な脆弱性です。

この脆弱性により、非公開のリクエストが構成ユーティリティの認証をバイパスすることが可能になり、攻撃者が管理ポートやセルフ IP アドレスを介して BIG-IP システムにネットワーク アクセスして任意のシステム コマンドを実行できるようになります。

準備を整えたところ、(CVE-2023–46747) に対して脆弱なエンドポイント (/mgmt/tm/util/bash) を発見しました。

脆弱なエンドポイント (/mgmt/tm/util/bash) により、認証されていない攻撃者が管理ポートや自己 IP アドレスを介して BIG-IP システムにネットワーク アクセスし、任意のシステム コマンドを実行できるようになります。

脆弱性を確認したら、次の課題は適切なエクスプロイトを見つけることでした。

多くのエクスプロイト スクリプトが利用可能ですが、いくつかは誤検知の結果をもたらします。

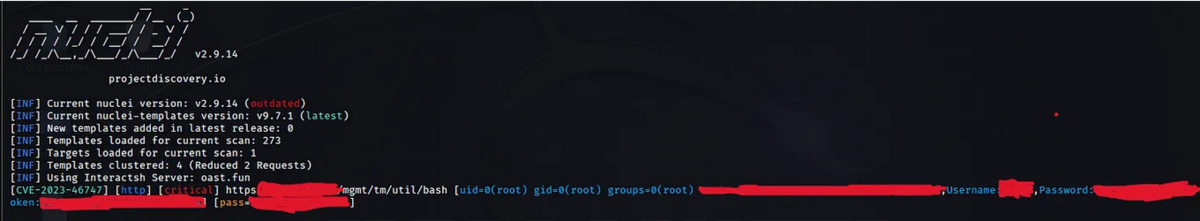

したがって、私はエクスプロイト処理 nuclei テンプレートを選択しました。

このアプローチは効果的な結果をもたらしました。

7.) リモート コード実行 (RCE) および認証バイパスのエクスプロイト プロセス:

=> まず、Nuclei を実行し、結果を待ちました。

=> ドーン…! RCE は機能しています。

システムID、ユーザー名、パスワードを取得しました。

=> 次に、認証バイパスを利用して影響を高めることにしました。

=> そこで、$ip/mgmt/tm/util/bash サイトに移動し、ユーザー名とパスワードを入力すると、ドーン! F5 BIG-IP 管理パネルの内部ネットワークにリダイレクトされます。

次に、私はこの問題を BugCrowd バグ報奨金プログラムを通じて Tesla に報告しました。

ほなほな。