ソース:

訳:

セキュリティ会社 * *** が所有するバグ報奨金プログラムで、その会社の Web サイトで最も重要なドメインであるクラウド サブドメインでそれを発見し、***** から 6,400 ドルの報奨金を受け取りました。

私が行った最初のステップは、リンク https://cloud.***/ にアクセスしてみることでした。

その後、ログインにアクセスできなかったので、サインアップ ページに登録します。

次のステップでは、メール アドレスを [ユーザー名]@wearehackerone.com を登録して登録しました。

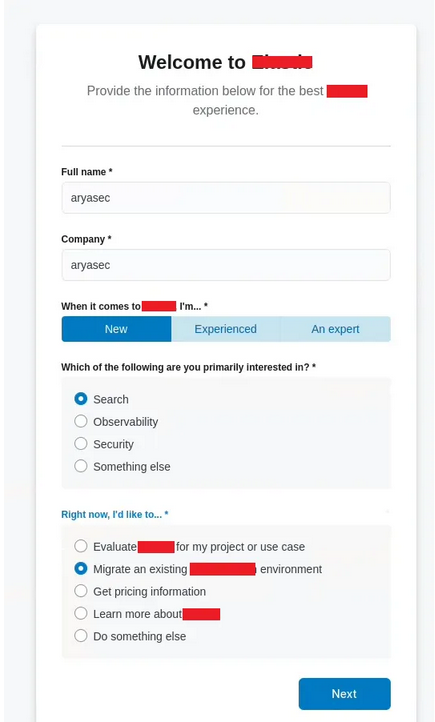

登録が完了すると、以下に示すように情報を入力するように指示されました。

充填が完了したら、「次へ」ボタンを押して、バープスイートから記録されたデータを確認しました。

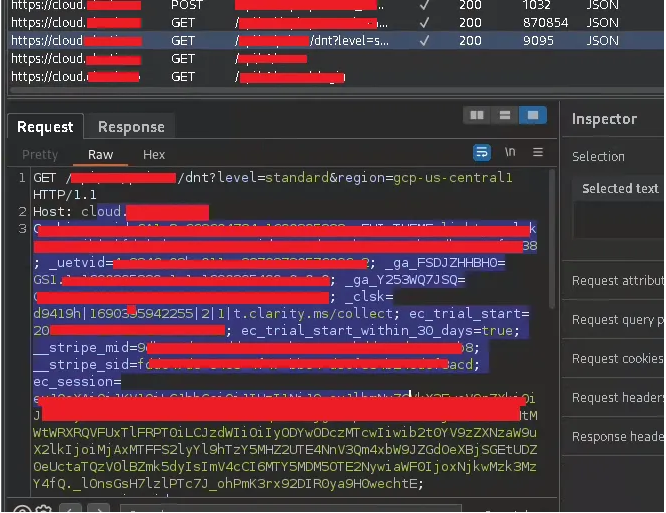

エンドポイント https://cloud. ***/***/***/***/dnt?level=standard®ion=gcp-us-central1 に興味があります。

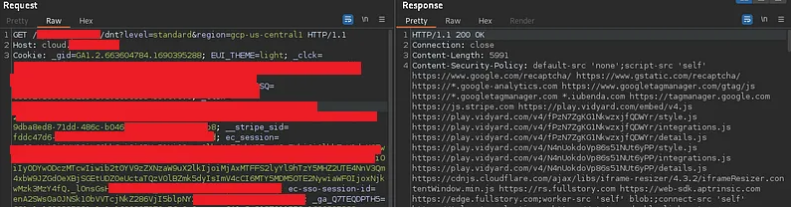

その後、下の図にある brupsuite のリピーター メニューに接続しようとしました。

サーバーにリクエストを送信すると正常に見えることがわかります。

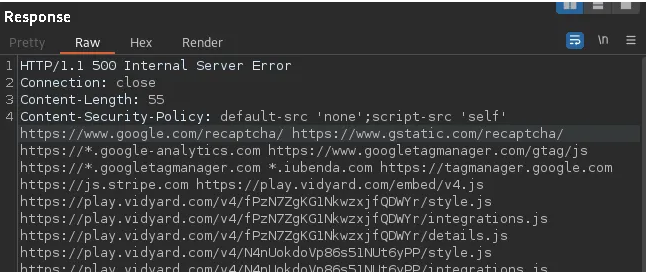

しかし、リージョンパラメータに一重引用符を付けると応答が変わり、500内部サーバーエラーであるサーバー応答が表示されます。以下の画像で見ることができます。

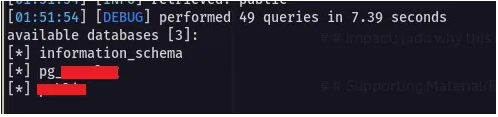

ここでは SQLmap 自動ツールを使用して、サーバー情報の dmns をバイパスしやすくします。 back-end DBMS: ****.

インパクト

攻撃者は、PostgreSQL データベースに送信される SQL ステートメントを操作し、悪意のある SQL ステートメントを挿入する可能性があります。

攻撃者は、データベースに対して実行される SQL ステートメントのロジックを変更することができます。

ほなほな。