ソース:

脆弱性:403エラー

訳:

403ステータスコードとは何ですか?

このステータス コードは、 特定のホスト、エンドポイントなどへのユーザーのアクセスを制限して。

これは、Web アプリケーション コードに実装されるか、特定の Web アプリケーション ファイアウォール ルールが存在する可能性があって。

テクノロジーのセットが異なるため、バイパスのケースも異なる場合があり。

つまり、ほとんどの場合にオールインワンの解決策は存在しないということですが、それでも最も一般的な方法を検討していき。

この記事では、複数のテクニックを取り上げて。

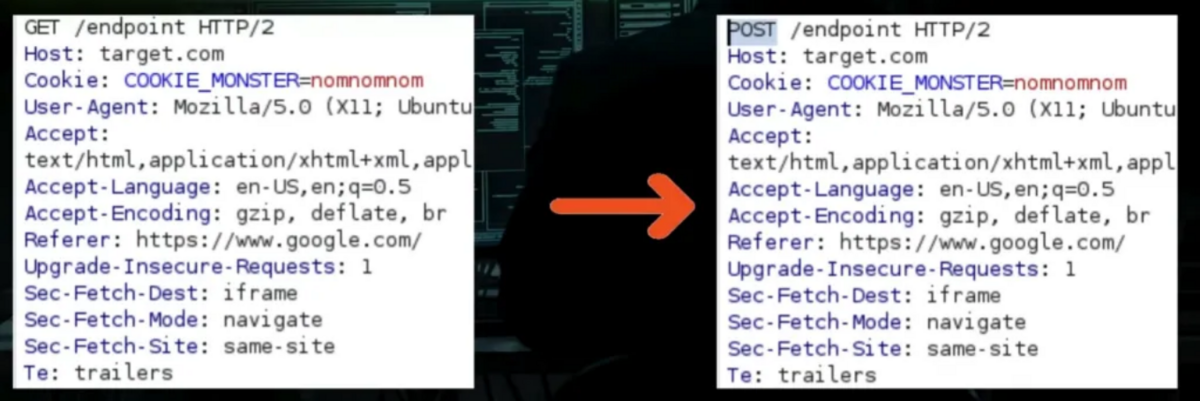

HTTP メソッドのファジング

まずは簡単に確認できる方法から見ていく。

特定のエンドポイントにアクセスしようとしただけで 403 ステータスが取得され、他のエンドポイントでは 200 ステータスが取得された場合、これが最初に試行すべきことの 1 つである可能性があって。

その目的は、Web アプリケーションによるさまざまな HTTP メソッド (GET、POST、PUT、DELETE など) の処理をチェックし、それらを変更すると 200 などの他のステータス コードが発生する可能性があるかどうかを確認することで。

これと同じくらい簡単です。

これをすぐに確認してください。

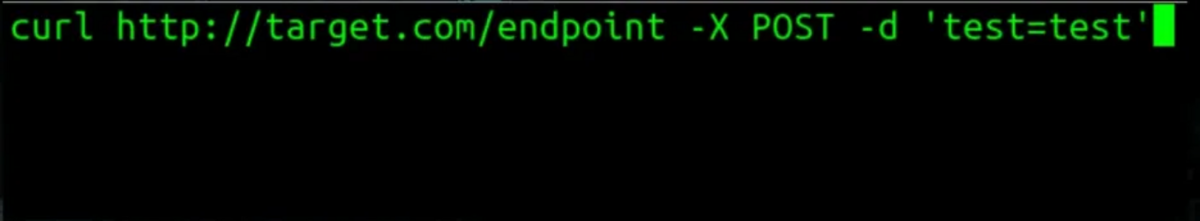

burp のような HTTP プロキシを使用できて。

または、curl などの CLI ツールを使用してリクエストを送信することもできて。

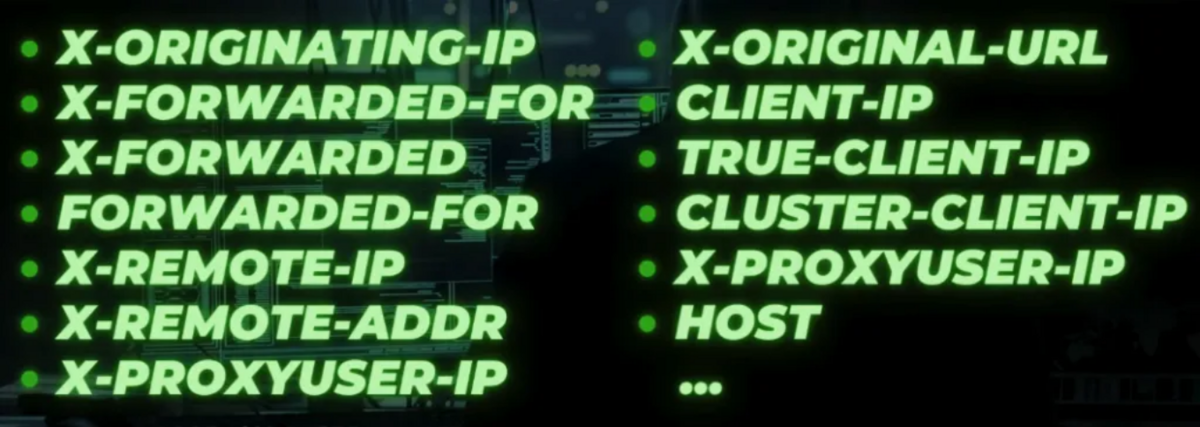

ヘッダーの操作

Web サイトに初めてアクセスしようとしたときに 403 コードを取得した場合には、別のテクニックを使用することもできて。

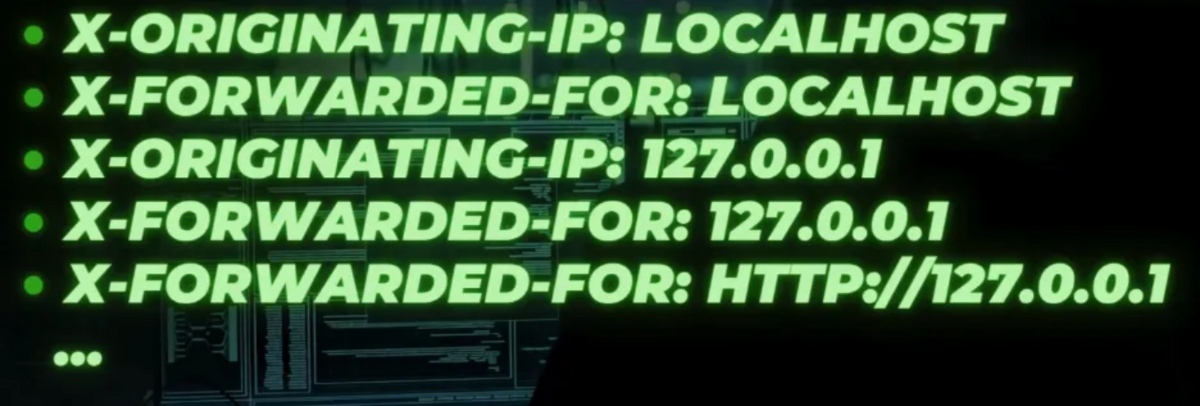

これらのヘッダーを試してみることをお勧めします。

これらと組み合わせて、127.0.0.1、localhost、または一部のクラウド内部 IP も同様に使用できて。

一部の Burp Suite プラグインはこれを行うか、このような別のヘッダーをリクエスト内に挿入することもできて。

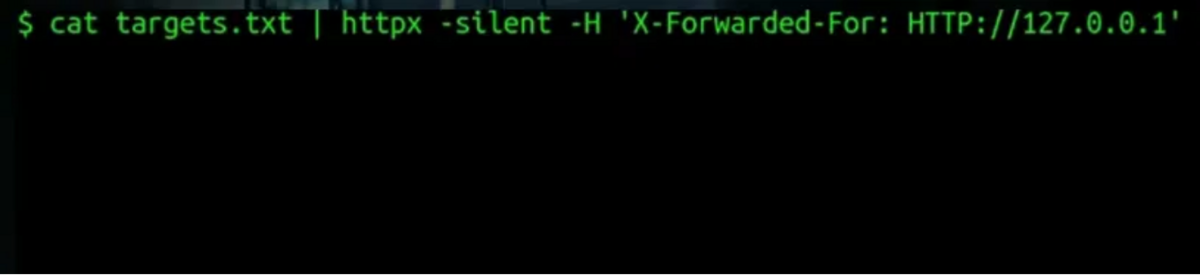

また、これを CLI ツールで追加のヘッダーとして使用して。

たとえば、httpx を大規模に使用する場合で。

IPアドレスの変更またはVPNの使用

悪意のあるアクションを実行すると、Web アプリケーション ファイアウォールによってブロックされる可能性もあって。

たとえば、既知の悪意のあるペイロードを含むリクエストを送信しすぎたり、1 秒あたりのリクエスト数が多すぎたり、既知の機密ファイルにアクセスしようとしたりすると、IP がブラックリストに登録される可能性があり。

あなたの IP は一定期間、あるいは無期限にブラックリストに登録される可能性があって。

このため、手間がかかる可能性がある IP プロキシを使用するか、VPN プロバイダーを使用することをお勧めして。

私はNordVPN を使用していますが、特定のコンテンツにアクセスするためではなく、主にテスト中にブロックされた場合に使用して。

他の製品は遅かったり信頼性が低い可能性があるため、この製品を使用すると時間と神経を大幅に節約できて。

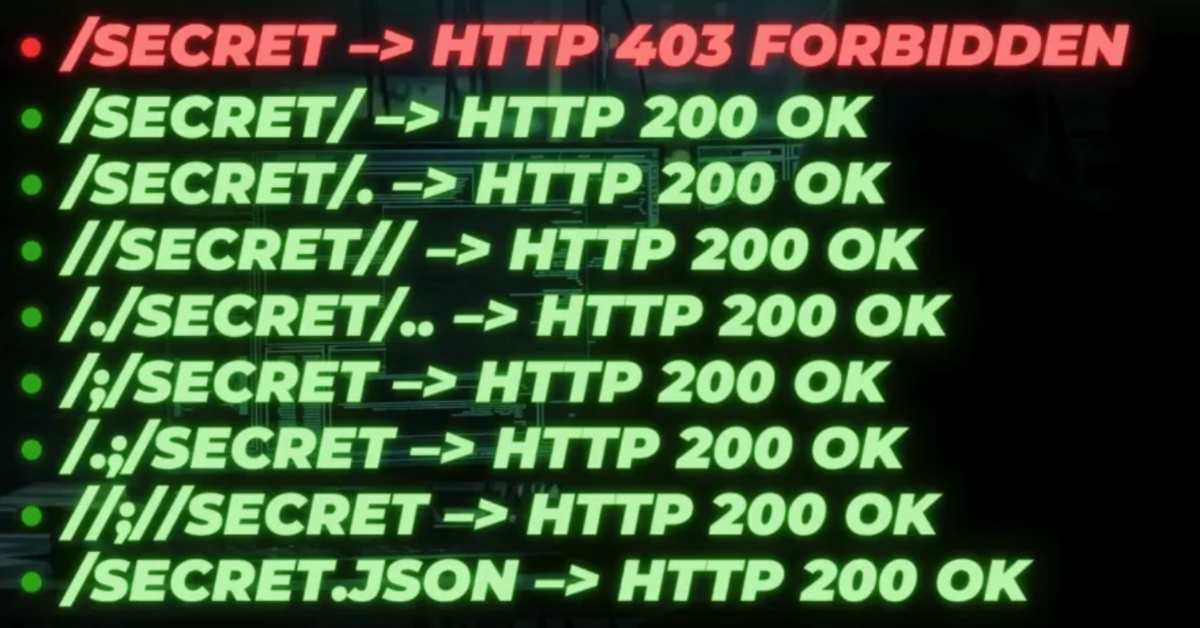

URL パスのファジング

そして最後の方法は、URL パスにいくつかのトリックを使用することです。 私はこれで最も成功して。

Web サイトへの初めてのアクセスで問題が発生した場合、または特定のエンドポイントに到達できない場合は、次のペイロードを送信してみる価値があって。

この方法を使用しているいくつかの Swagger ドキュメント サイトを発見しましたが、最終的にはより深刻なバグである SQL インジェクションを発見することになって。

ほなほな。