ソース:

脆弱性: IDOR

訳:

まず、アプリケーションの機能を分析して理解することから始め。

それがオンラインゲームプラットフォームであることを発見し。

テスト プロセスを開始するときに、/profile ページにアクセスし、Burp 履歴で隠れたリクエストを検索し。

![]()

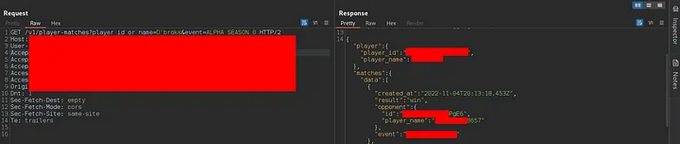

HTTP メソッド OPTIONS を使用したリクエストが見つかり。

リクエストには 2 つのパラメータが含まれて。 player_id_or_name、ユーザーの ID または名前のいずれかを受け入れ。 event, ゲーム名を指定し。

リクエストをRepeaterに送信し、リクエストメソッドを OPTIONSに GET, ユーザーがプレイしたすべてのゲームのリストを取得することができて。

ユーザー名を自分のユーザーから別のユーザーに変更すると、そのユーザーのデータも取得できることがわかり。

私たちが見つけたデータは次のとおりで。

- プレイヤーID(非公開)

- 試合時間

- 結果(勝ちか負けか)

- 彼の試合でのハンドル

- ゲーム名

プログラムはこれを P3 の問題として受け入れ。

ほなほな。