ソース:

脆弱性:OAuth

訳:

OAuthとは何ですか?

OAuth (Open Authorization) は、資格情報を公開することなく、Web サイトまたはアプリケーションにユーザーの情報への制限付きアクセスを許可する方法として一般的に使用されるアクセス委任のオープン スタンダードで。

これは、ユーザーが自分のアカウントに関する情報をサードパーティのアプリや Web サイトと共有できるようにするために、Google、Facebook、Twitter などのインターネット巨人によって広く採用されていて。

OAuth は、アプリケーションがユーザーに代わってリソースへのアクセスを承認するために使用されるアクセス トークンを取得できるようにすることで動作し。

このプロセスでは、ユーザーの資格情報をサードパーティのサービスに公開せず、代わりに必要なアクセス許可を付与する安全なトークンに依存することでセキュリティが強化されて。

OAuth 脆弱性の影響

OAuth はアクセス委任のプロセスを合理化し、セキュリティを強化しますが、不適切な実装は深刻な脆弱性につながる可能性があって。

これらの脆弱性は、ユーザーアカウントへの不正アクセスの許可から、アプリケーション内の権限の昇格まで多岐にわたり。

このような脆弱性の影響には以下が含まれる可能性があって。

- ユーザーの機密データへの不正アクセス。

- ユーザーアカウントと認証情報の侵害。

- アプリケーション内でのユーザー権限の悪用の可能性。

- フィッシングまたはソーシャル エンジニアリング攻撃にさらされる。

最新の Web アプリケーションで OAuth が広く使用されていることを考えると、その安全な実装を確保することが重要で。

OAuth の電子メール検証プロセスの脆弱性を明らかにする 2 つのシナリオを調べてみましょう。

これらのシナリオを発見した経緯

OAuth ベースの認証システムの定期的なセキュリティ評価中に、電子メール検証に関連するいくつかの奇妙な動作に遭遇して。

この調査は、電子メール検証プロセスがバイパスされたり、誤って処理されたりした場合に何が起こるかという好奇心から始まり。

これらの問題をどのように発見したかを段階的に説明して。

- アカウントを作成しました : Gmail アドレスを使用してサインアップし、後でメールを確認することを選択しました。

- 認証なしでログイン : 詳細を入力したところ、電子メールを認証せずにログインできました。

- テスト済みの Gmail 認証 : Gmail の OAuth 認証を使用してログアウトし、再度ログインしました。これにより、電子メールの検証を必要とせずにアクセスが許可されました。

- 直接ログイン : メールが認証されていないにもかかわらず、再度ログアウトし、作成した Gmail ID とパスワードを使用してログインに成功しました。

- 電子メールの検証と再テスト : 次に、電子メールを検証し、ログアウトし、同じ ID とパスワードで再度ログインしました。 検証後も、追加のセキュリティ チェックなしでアクセスは引き続き許可されました。

シナリオ 1: 電子メール認証なしでログインする

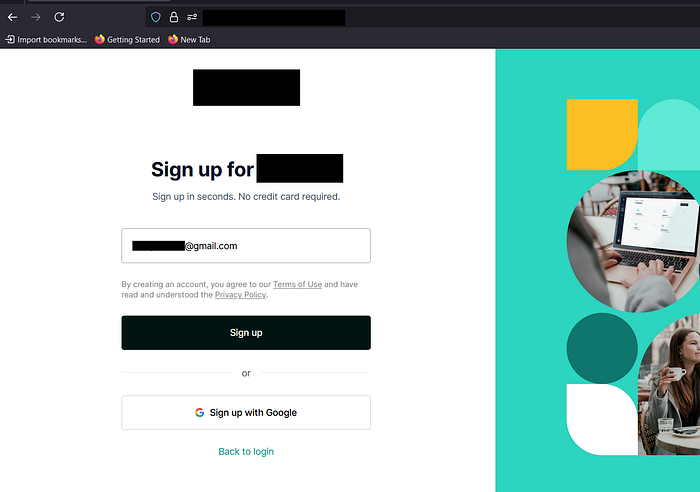

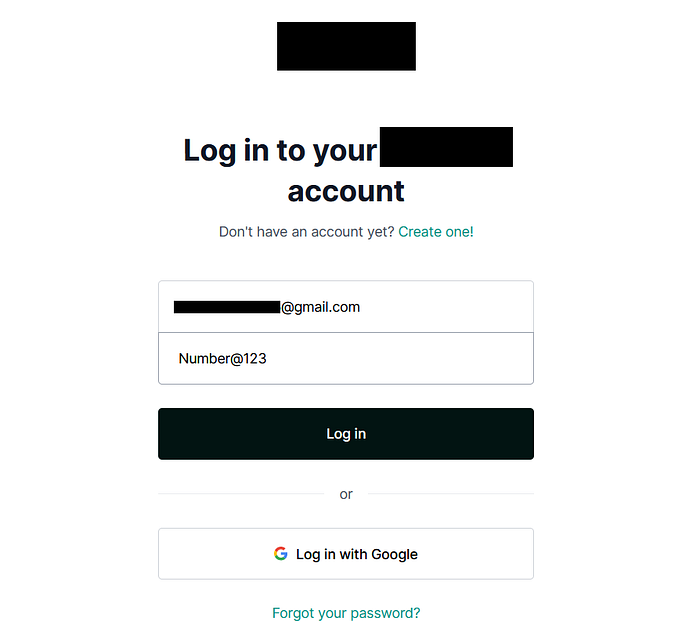

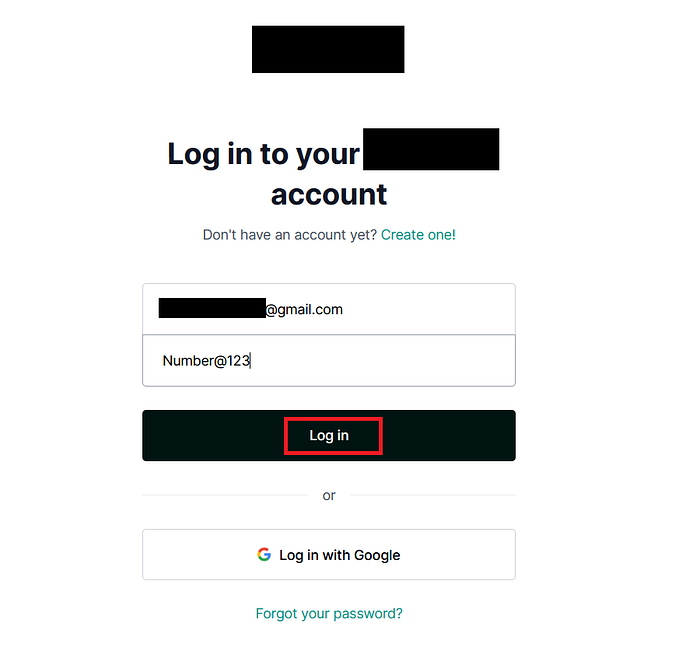

ステップ 1: Gmail アドレスを使用してアカウントを作成する: アカウントにサインアップするときは、通常、Gmail アドレスを入力し、パスワードを設定し。

通常、アカウントに完全にアクセスする前に電子メールを認証する必要があると考えられて。

ステップ 2: 後で電子メールを確認することを選択します: サインアップ プロセス中に、今すぐ電子メールを確認するか、後で確認するかの 2 つのオプションが表示され。 このシナリオでは、後で確認することを選択し。

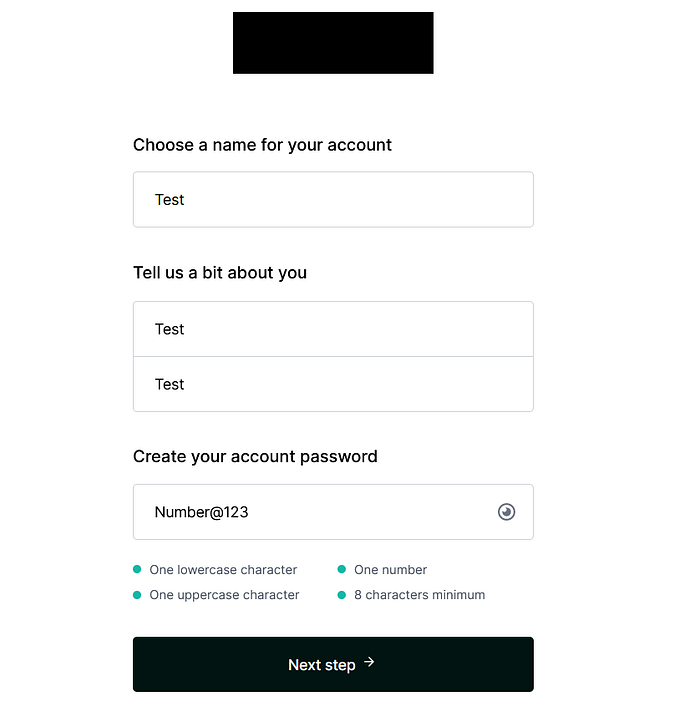

ステップ 3: 必要な詳細を入力します。 アカウント名、姓名、パスワードを入力し。 クリックしてアカウントを作成し。

必要事項を入力して「次へ」をクリックしてください

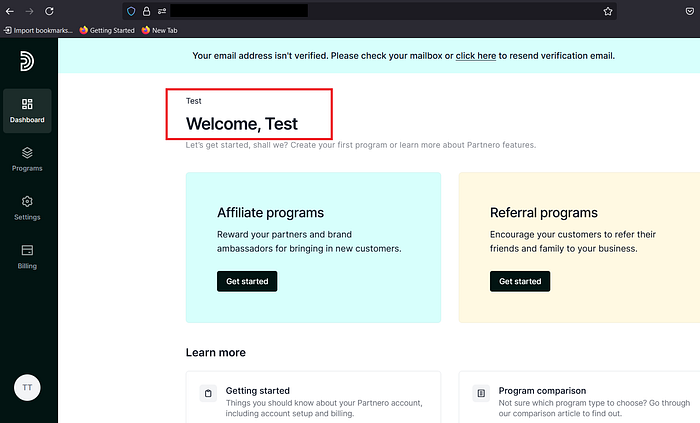

ステップ 4: 電子メール認証なしでログイン: 驚くべきことに、電子メールを認証していなくてもアカウントにログインできて。

これは、システムが検証プロセスを完了せずにアクセスを許可していることを示し。

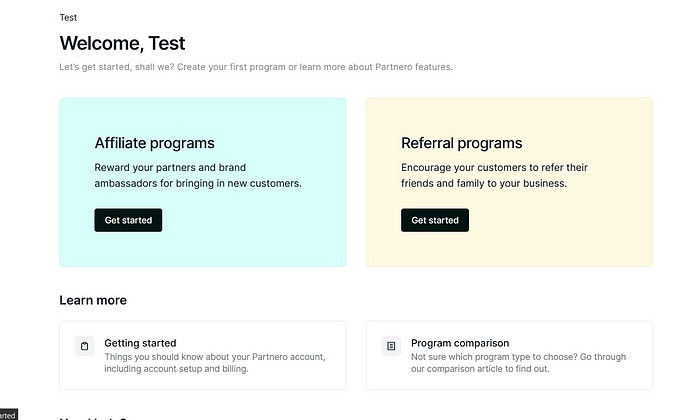

作成したアカウントでログインに成功して。

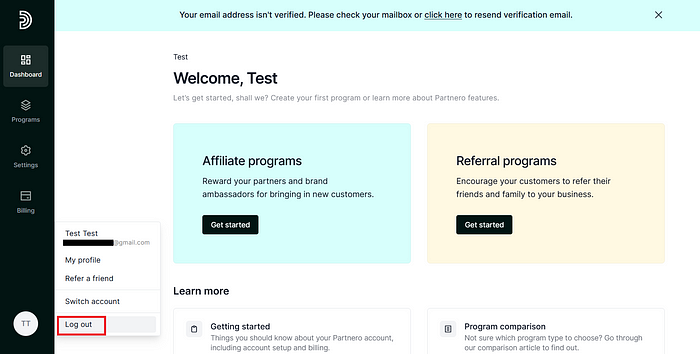

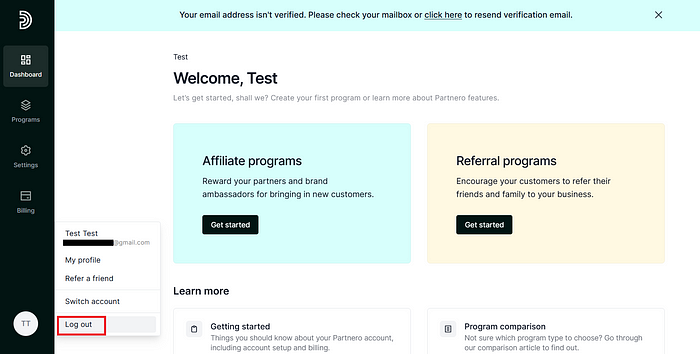

ステップ 5: ログアウトし、Gmail 認証を使用して再度ログインする: アカウントからログアウトします。

その後、Gmail 認証を使用して再度ログインします。 このメソッドでもアクセスが許可されることがわかり。

ページからログアウトする

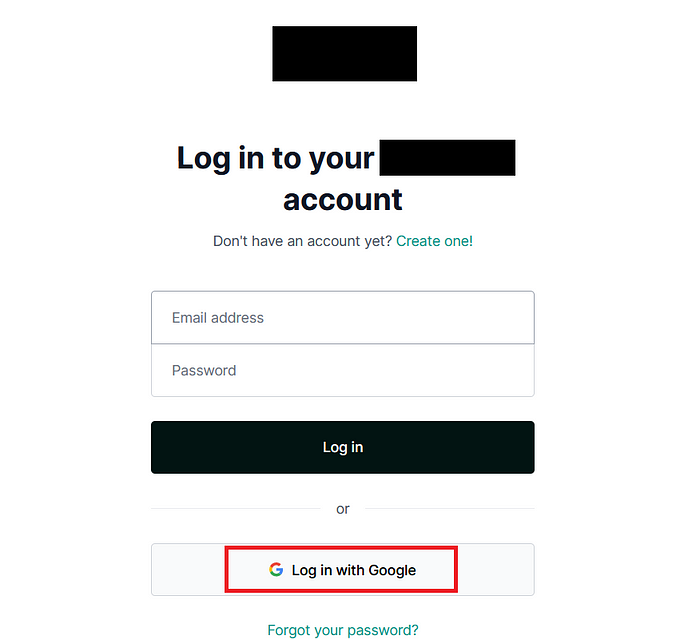

「Googleでログイン」をクリックします

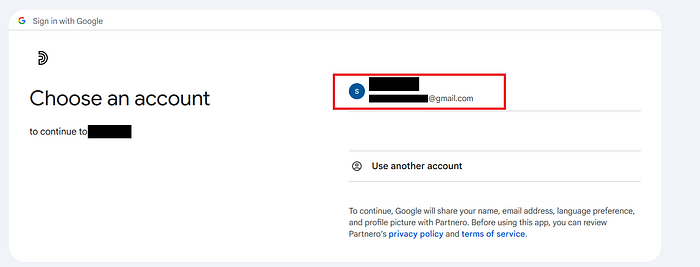

最初に作成したアカウントを選択してください

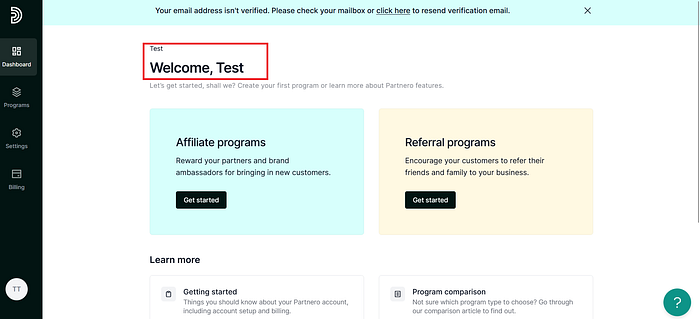

Gmailアカウントでログインに成功しました

ステップ 6: Gmail 認証からログアウトして直接ログイン: 再度ログアウトし、最初に作成した Gmail ID とパスワードを使用してログインしてみます。 メールを認証しなくてもアカウントに正常にアクセスできることがわかり。

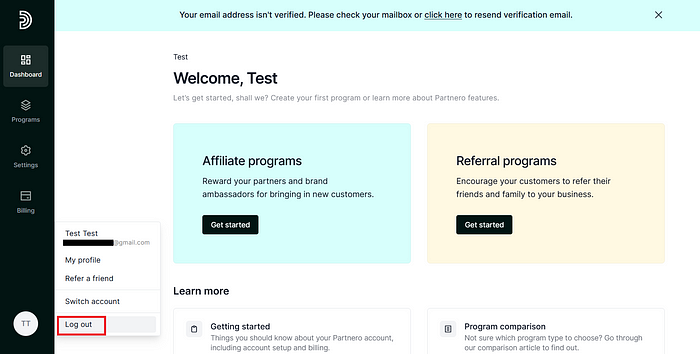

再度、「ログアウト」をクリックしてアカウントからログアウトし。

作成したGmail IDとパスワードでログインします

アカウントに正常にログインできます

シナリオ 1 の影響

このシナリオでは、アカウント システムが電子メール認証なしでアクセスを許可する脆弱性が明らかになって。

これは便利に思えるかもしれませんが、不正アクセスやアカウントの悪用の可能性への扉を開き。

ただし、未認証アカウントは通常、機能が制限されているため、影響は低いと考えられ。

シナリオ 2: 電子メール認証後のログイン

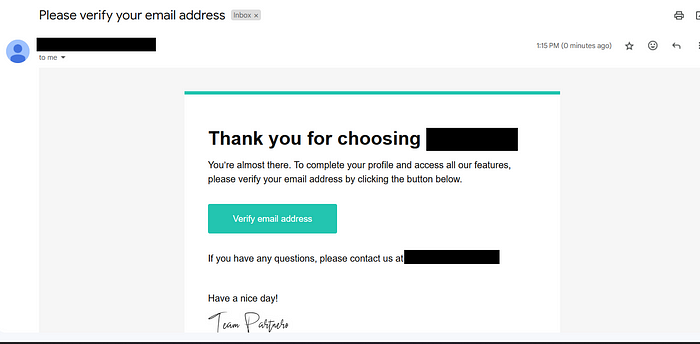

ステップ 1: 電子メールを確認する: 登録した Gmail アカウントに戻り、電子メールの確認プロセスを完了し。

受信トレイに移動し、「メールアドレスを確認する」をクリックします

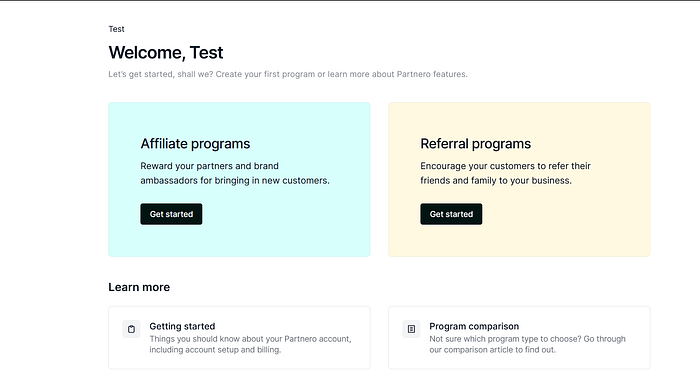

ステップ 2: アカウント検証の確認: 電子メールを検証すると、アカウントが完全にアクティブ化されて。

これでアカウントが認証されて。

ステップ 3: ログアウトして、作成した ID とパスワードを使用する: アカウントからログアウトします。 その後、作成したメールIDとパスワードを使用して再度ログインしてください。

「ログアウト」をクリックし、作成したIDとパスワードでログインしてみます。

ステップ 4: 検証後のログイン成功: 検証後、作成した電子メール ID とパスワードを使用してアカウントに正常にログインできます。

作成したメールアドレスとパスワードを入力して「ログイン」をクリックします

認証後、作成したIDとパスワードでログインに成功し。

シナリオ 2 の影響

このシナリオでは、電子メールが検証された後でも、アカウントは最初に作成されたパスワードを使用してアクセス可能なままになり。

これは正常なことのように思えるかもしれませんが、システムが検証後に追加のセキュリティ対策を実施しない場合、これは高リスクの脆弱性になります。 攻撃者はこれを悪用して、認証済みアカウントに不正にアクセスする可能性があります。

結論

これら 2 つのシナリオでは、電子メール検証プロセスに関連する重大な OAuth 脆弱性が浮き彫りになって。

シナリオ 1 では、電子メールを検証せずにログインできるため、影響は限定的ですが、不正アクセスにつながる可能性があり。

シナリオ 2 では、認証されたアカウントは攻撃者にとってより貴重な標的となるため、強化されたセキュリティ チェックを行わない認証後のアクセスはより高いリスクをもたらし。

これらのリスクを軽減するために、開発者は、システムがアクセスを許可する前に厳格な電子メール検証を強制することを確認し、検証済みのアカウントに対して追加のセキュリティ対策を実装する必要があり。

これらの脆弱性に対処することは、ユーザー アカウントの整合性とセキュリティを維持する上で非常に重要で。

重要なポイント

- 常に電子メール検証を強制する : システムは未検証のアカウントへのアクセスを許可すべきではなく。

- 認証後のセキュリティ強化 : 認証済みアカウントに堅牢なセキュリティ対策を実装し、不正アクセスを防ぎ。

- 定期的なセキュリティ監査 : セキュリティ評価を頻繁に実施して、OAuth 実装の潜在的な脆弱性を特定して修正し。

これらの脆弱性を理解して対処することで、より安全なシステムを構築し、ユーザー データを効果的に保護できて。

ほなほな。