ソース:

脆弱性:IDOR

訳:

ショッピング Web サイトをテストしていたところ、有線のウィッシュリストを見つけました。

Web サイト内の任意のユーザーのプライベートおよびパブリックのウィッシュリストを表示できました。

したがって、ウィッシュリストの URL は以下のサンプル URL のようになります。

https://www.xyz.com/find/wishlist.jsp#/1122A36R456/supun-default-wish-list

まず、/ supun-default-wish-list を 削除しようとしましたが、これにより 404 エラーが発生しました。

URLは以下のような感じでした

https://www.xyz.com/find/wishlist.jsp#/1122A36R456

次に、次のように URLの最後 に「/」を追加しました。

https://www.xyz.com/find/wishlist.jsp#/1122A36R456/

別のユーザーのプライベートウィッシュリストの結果が提供されました。

URL の末尾に「/」を追加することでウィッシュリストをバイパスできるようになりました。

私たちは、すべてのウィッシュリストを列挙するための IDOR を見つけるためにさらに深く掘り下げようと考えました。

/1122A36R456/ のような一意の ID があることがわかったので、の ID の欠陥を見つけようとしましたが、調査の結果、パターンがあることがわかりました。

しかし、奇妙なパターンです。

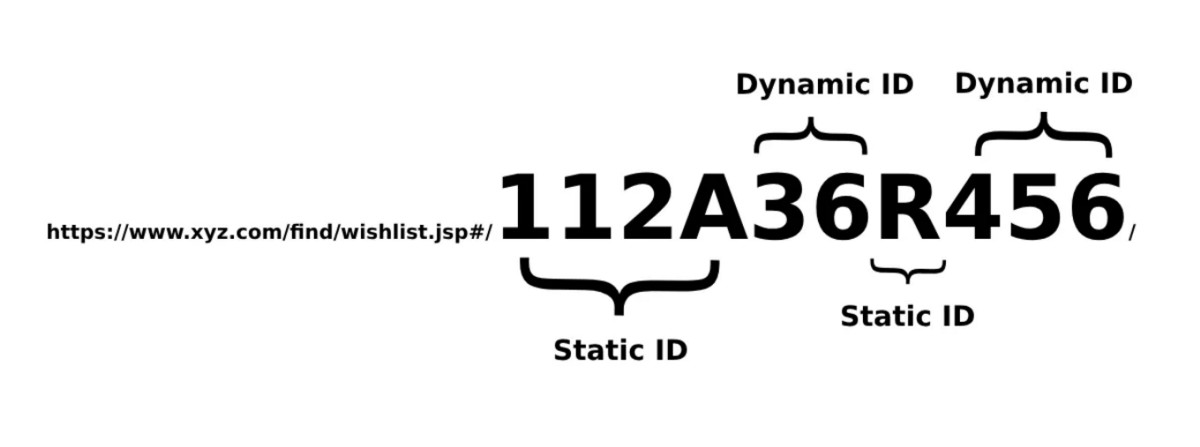

ID パターンの内訳は次のとおりです。

IDは 1122A36R456です

上の図に示すように、静的 ID は変わりませんが、動的 ID はブルート フォース攻撃を受ける可能性があります。

(これを確立した方法は、いくつかのウィッシュリストを作成し、各ウィッシュリスト ID を比較し、静的 ID と動的 ID を確立した方法でした)

次に、ペイロードを動的位置に設定します。

1 位は 2 つの数字、2 位は 3 つの数字です。 そしてブルートフォース攻撃を始めました。

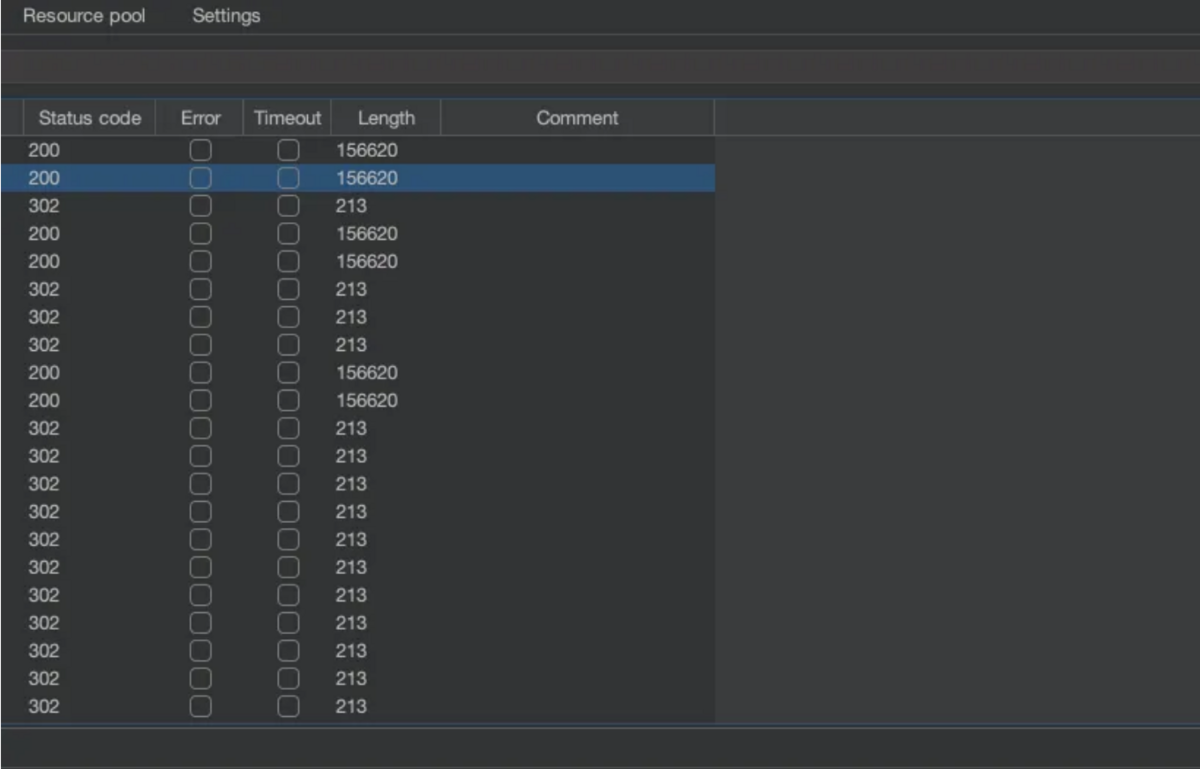

ユーザーの名前、電子メール、配送先住所、およびウィッシュリスト製品の公開につながるプライベートおよびパブリックのウィッシュリストをすべて列挙しました。

私たちはこの問題をバグ報奨金プログラムを通じて報告し、報奨金を受け取りました。

ほなほな。