ソース:

脆弱性:File Upload, LFI, RCE

訳:

Web サイトの名前を公開できないため、アプリケーションを表すために lol.com を使用します。

アプリケーションを列挙しているときに、基本的に画像サーバーであるドメインを取得し、ユーザーがアップロードした画像を管理していました。

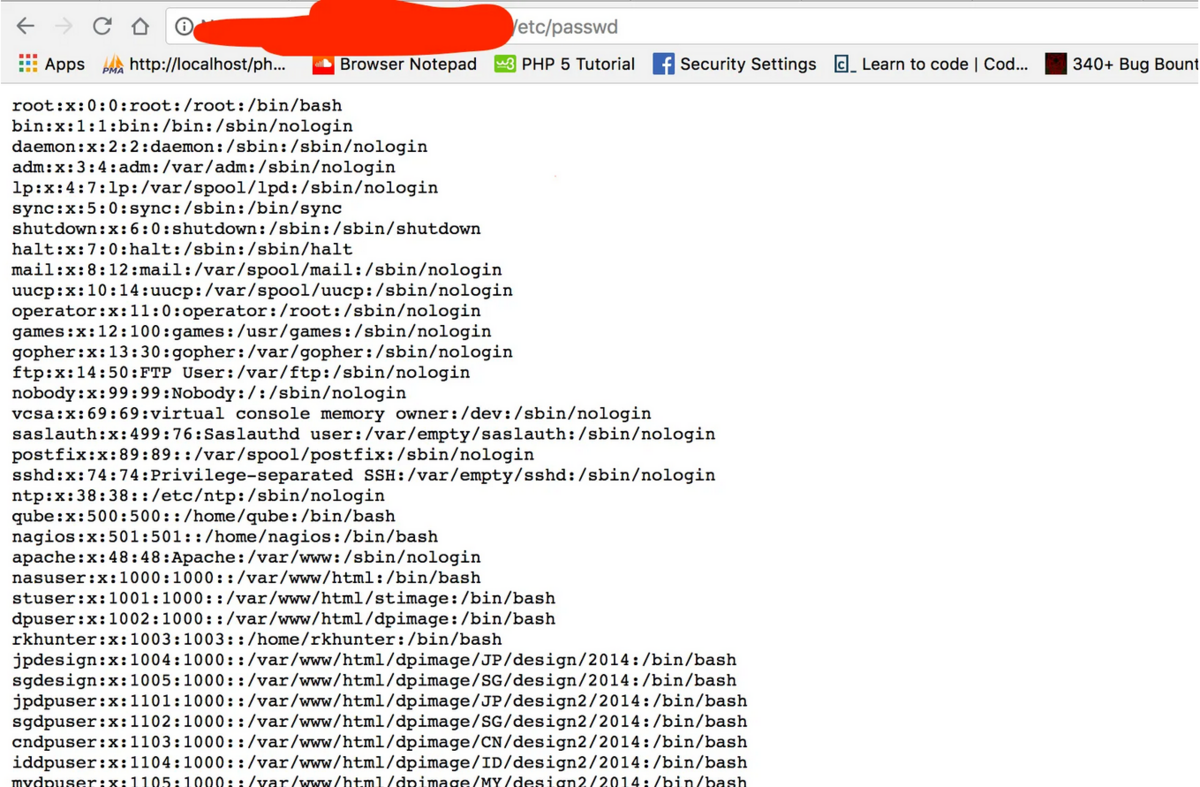

さらに列挙している間に、 passwd などのサーバーのローカルファイルを呼び出すことができるエンドポイントを取得しました。

cron ジョブとサーバー上で現在実行中のサービス。

画像サーバーであるため、ユーザーがプロフィールからアップロードしたすべての画像がサーバーに保存されることを意味します。

私は再び lol.com に戻り、写真をアップロードできる場所から写真アップロード機能を探し始めました。

そして、アプリケーションに写真をアップロードできるプロフィール写真オプションを入手し、写真は画像サーバーに保存されました。 。

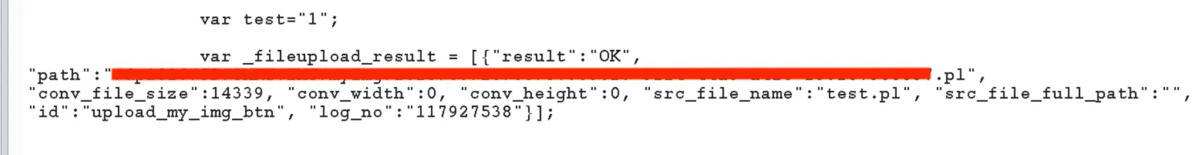

現在、写真のアップロード機能には、ファイル拡張子チェックに使用される ext パラメータがありますが、パラメータの不適切な検証により、値を改ざんすることができ、サーバー上に無制限のファイルをアップロードできました。

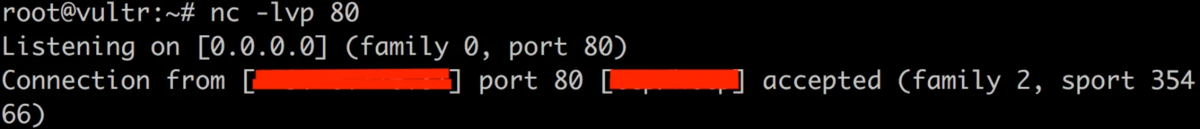

PHP シェルをアップロードしようとしましたが、画像のままでしたサーバーなのでphpを提供していませんでしたが、lfi経由でさらに認識することで、perl経由でシェルを取得できることがわかったので、パブリックIPでリバースシェルを取得するためにperlリバースシェルをアップロードしました。

そして、LFI を使用してファイルを呼び出し、パブリック IP でリバース シェルを取得しました。

ほなほな。