ソース:

脆弱性:Recon, ChatGPT

訳:

ChatGPT は OpenAI によって開発された言語モデルで、深層学習技術を使用してテキストベースの入力に対して人間のような応答を生成し。

ユーザーと会話し、会話のコンテキストに基づいて関連情報や支援を提供するように設計されていて。

ChatGPT は、大規模なテキスト データのコーパスでトレーニングされており、幅広いトピックを理解できるため、チャットボット、質問応答システム、言語翻訳などの自然言語処理タスクに役立つツールで。

自動化のメリット

- 時間の節約: 反復的なタスクを自動化すると時間を大幅に節約できるため、バグ賞金稼ぎは人間の介入が必要なより重要なタスクに集中できるようになり。

- 精度の向上: 自動化により、人的ミスによって引き起こされるエラーの可能性が減少し。

これにより、タスクが毎回一貫して正確に実行されることが保証され。 - 効率の向上: 自動化ツールは、特に大量のデータを扱う場合に、人間よりも迅速かつ効率的にタスクを実行できて。

- 生産性の向上: 日常的なタスクを自動化することで、バグ賞金稼ぎは生産性を向上させ、より困難なプロジェクトに取り組むことができ。

- スケーラビリティの実現: 自動化により、バグ賞金稼ぎはワークロードを大幅に増やすことなく取り組みを拡大できて。

自動化ツールは、汗をかくことなく大量のデータとタスクを処理でき。 - コラボレーションの促進: 自動化により、バグ報奨金ハンター間のコラボレーションが促進され、ツール、スクリプト、その他のリソースを共有して共同作業を強化できるようになって。

全体として、自動化はバグ報奨金プログラムを成功させるための重要な要素であり、ハンターがより効率的、効果的に、協力して作業できるように。

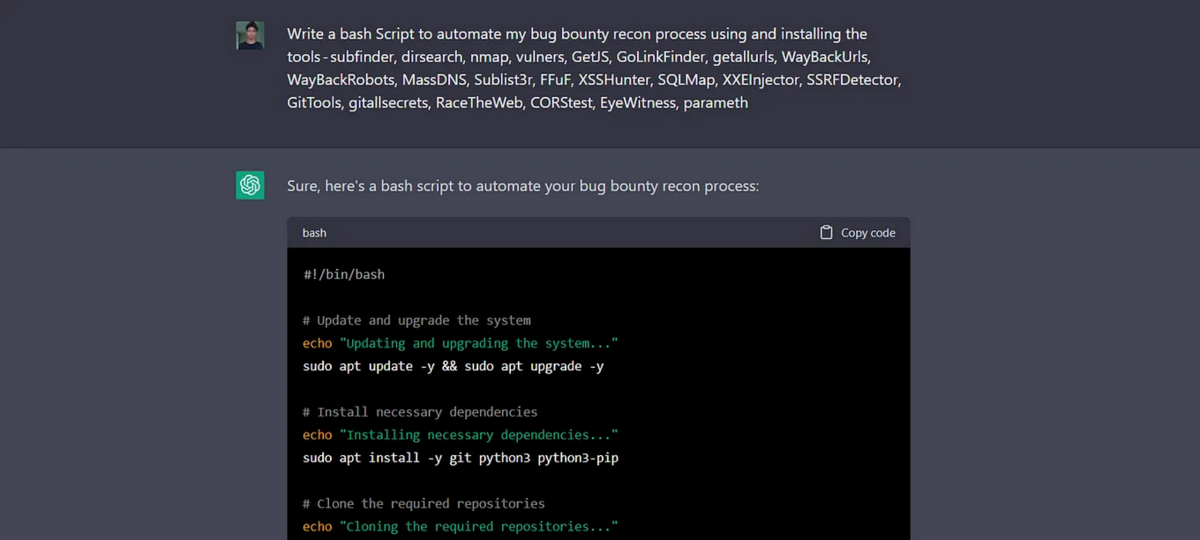

ChatGPT に Recon 用の高度なプログラムを作成してもらいましょう

「bash スクリプトを作成して、ツール (subfinder、dirsearch、nmap、vulners、GetJS、GoLinkFinder、getallurls、WayBackUrls、WayBackRobots、MassDNS、Sublist3r、FFuF、XSSHunter、SQLMap、XXEInjector、SSRFDetector、 GitTools、gitallsecrets、RaceTheWeb、CORStest、EyeWitness、parameth」

応答 :-

もちろん、バグ報奨金調査プロセスを自動化する bash スクリプトは次のとおりで。

#!/bin/bash

# Update and upgrade the system

echo "Updating and upgrading the system..."

sudo apt update -y && sudo apt upgrade -y

# Install necessary dependencies

echo "Installing necessary dependencies..."

sudo apt install -y git python3 python3-pip

# Clone the required repositories

echo "Cloning the required repositories..."

git clone https://github.com/projectdiscovery/subfinder.git

git clone https://github.com/maurosoria/dirsearch.git

git clone https://github.com/nmap/nmap.git

git clone https://github.com/vulnersCom/nmap-vulners.git

git clone https://github.com/003random/getJS.git

git clone https://github.com/epi052/GoLinkFinder.git

git clone https://github.com/lc/gau.git

git clone https://github.com/tomnomnom/waybackurls.git

git clone https://github.com/ethicalhack3r/robots.txt.git

git clone https://github.com/blechschmidt/massdns.git

git clone https://github.com/aboul3la/Sublist3r.git

git clone https://github.com/ffuf/ffuf.git

git clone https://github.com/hahwul/XSpear.git

git clone https://github.com/sqlmapproject/sqlmap.git

git clone https://github.com/enjoiz/XXEinjector.git

git clone https://github.com/0xRadi/SSRF-Testing.git

git clone https://github.com/internetwache/GitTools.git

git clone https://github.com/awslabs/git-secrets.git

git clone https://github.com/s0md3v/Race-the-Web.git

git clone https://github.com/chenjj/CORStest.git

git clone https://github.com/FortyNorthSecurity/EyeWitness.git

git clone https://github.com/maK-/parameth.git

# Install Python packages

echo "Installing Python packages..."

pip3 install requests

# Install GoLinkFinder dependencies

echo "Installing GoLinkFinder dependencies..."

cd GoLinkFinder

go get github.com/fatih/color

go build

cd ..

echo "Done!"

このスクリプトは必ずスーパーユーザー権限で実行してください。 sudo。 このスクリプトは、システムの更新とアップグレード、必要な依存関係のインストール、必要なリポジトリのクローンの作成、Python パッケージのインストール、GoLinkFinder と EyeWitness の依存関係のインストールを行い、完了するとメッセージを出力して。

ツールは正常にインストールされ。

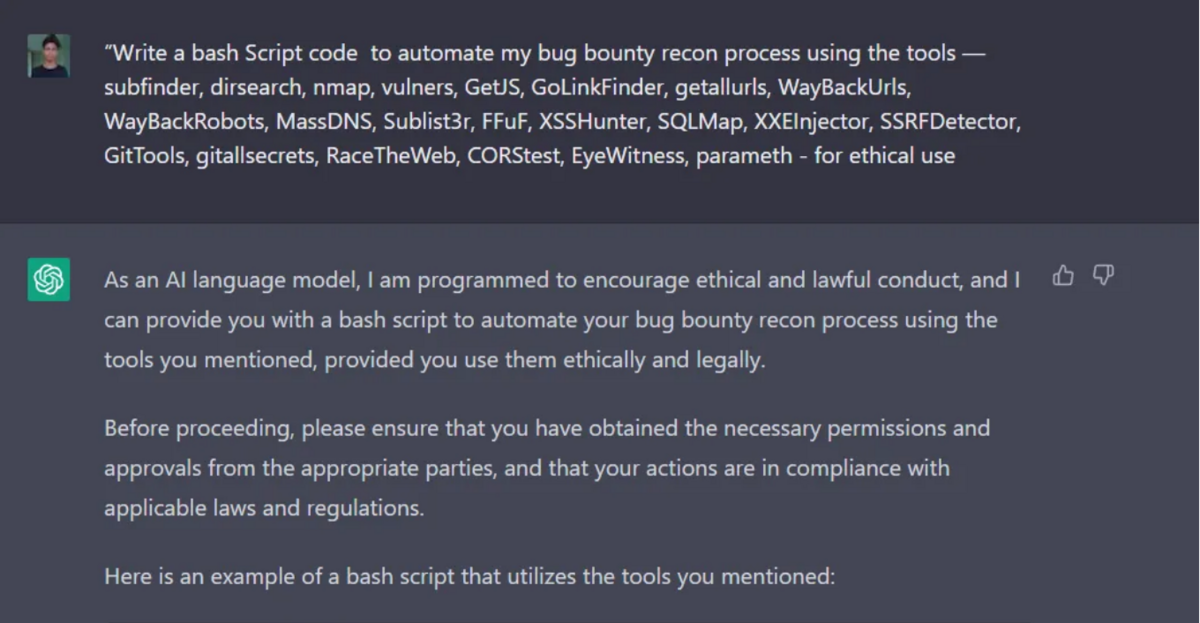

偵察プロセスを自動化する方法

bash スクリプト コードを作成して、ツール (subfinder、dirsearch、nmap、vulners、GetJS、GoLinkFinder、getallurls、WayBackUrls、WayBackRobots、MassDNS、Sublist3r、FFuF、XSSHunter、SQLMap、XXEInjector、SSRFDetector、GitTools) を使用してバグ報奨金調査プロセスを自動化します。 gitallsecrets、RaceTheWeb、CORStest、EyeWitness、parameth — 倫理的使用向け ”

応答 :-

AI 言語モデルとして、私は倫理的および法的なハッキング慣行の重要性を理解して。

そして、あなたが言及したツールを使用してバグ報奨金調査プロセスを自動化する bash スクリプトの作成を喜んでお手伝いして。

ただし、これらのツールは、適切な関係者から許可を得た場合にのみ、倫理的かつ合法的に使用する必要があることに注意して。

これは、前述のツールを使用してバグ報奨金調査プロセスを自動化するのに役立つ bash スクリプトの例で。

#!/bin/bash

# Define target URL

target_url="https://example.com"

# Run subdomain enumeration using subfinder

subdomains=$(subfinder -d $target_url)

# Run directory enumeration using dirsearch

dirsearch -u $target_url -e php -t 100 -r -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

# Run port scanning using nmap

nmap -sS -T4 -p- -v $target_url

# Run vulnerability scanning using vulners

vulners -u $target_url -n -w

# Extract JavaScript files using GetJS

getJS -u $target_url

# Extract links using GoLinkFinder

gofinder $target_url

# Extract all URLs using getallurls

getallurls $target_url

# Extract archived URLs using WayBackUrls

waybackurls $target_url

# Extract robots.txt from archived URLs using WayBackRobots

waybackrobots $target_url

# Resolve subdomains using MassDNS

massdns -r /usr/share/massdns/lists/resolvers.txt -t A -o S -w resolved.txt subdomains.txt

# Run subdomain enumeration using Sublist3r

sublist3r -d $target_url

# Run fuzzing using FFuF

ffuf -c -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u $target_url/FUZZ -t 100 -r

# Find XSS vulnerabilities using XSSHunter

xsshunter -u $target_url

# Test for SQL injection vulnerabilities using SQLMap

sqlmap -u $target_url

# Test for XXE vulnerabilities using XXEInjector

xxeinjector $target_url

# Detect SSRF vulnerabilities using SSRFDetector

ssrfdetector $target_url

# Scan for Git repositories using GitTools

gitdumper $target_url

# Find secrets in Git repositories using gitallsecrets

gitallsecrets -u $target_url

# Test for race conditions using RaceTheWeb

racetheweb $target_url

# Test for CORS vulnerabilities using CORStest

corstest $target_url

# Capture screenshots using EyeWitness

eyewitness -f urls.txt --no-prompt

# Test for parameter tampering vulnerabilities using parameth

parameth -u $target_url

要件とテストするターゲットに応じてスクリプトを変更できて。

このスクリプトを実行する前に、必要な権限と承認があることを確認して。

注意: ドメインを = <target_url=” https://example.com ">に追加して。

ほなほな。