ソース:

脆弱性:Account Take Over

訳:

チーム管理アプリをテストしていました。

複数の役割と権限レベルの機能があり。

サインページには、電子メールアドレスとパスワードベースの認証システムがあり。

そこで、Firefoxコンテナを使用して、 Admin 、manager、およびreadonlyアカウントでサインアップし。

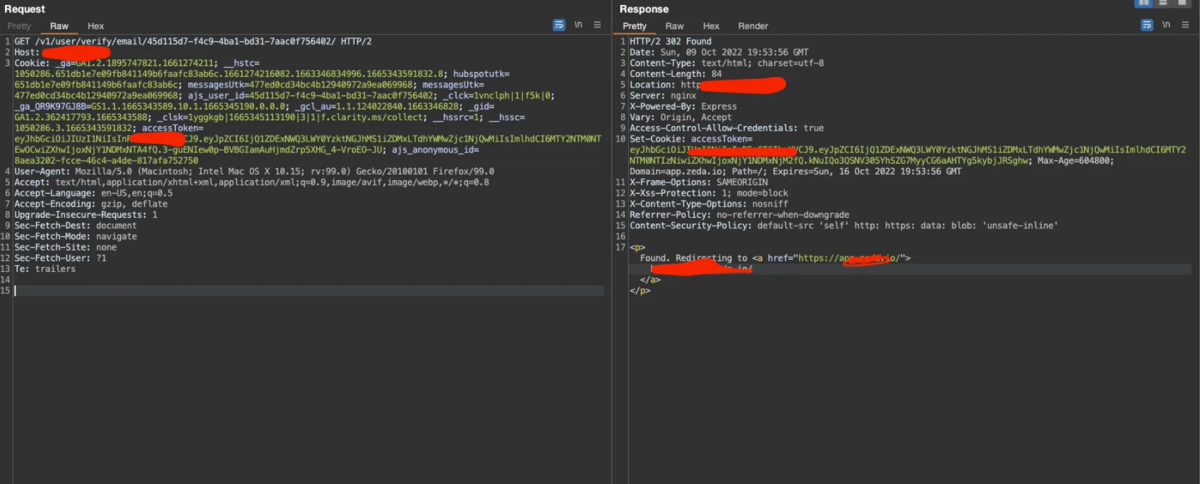

トークンを使用したメール認証は次のようになります。

電子メール検証トークンのリンク

この URL を Chrome のメールボックスからコピーして。

このトークンは uuid ベースであり、推測できないことがわかり。

他の機能を確認するためにダッシュボードを先に進み。

アプリのテスト中、リンクをコピーしようとしましたが、どういうわけかうまくいかず。

プライベート ウィンドウを開いてそのリンクを貼り付けましたが、コピーしたリンクは機能しなかったため、クリップボードにはすでに電子メール確認リンクが含まれてて。

急いでいたので、貼り付けたものが表示されず、検索をクリックしたところ、対象のアプリのダッシュボードが表示され。

トークンは一度だけ使用できるものだと思っていましたが、違い。

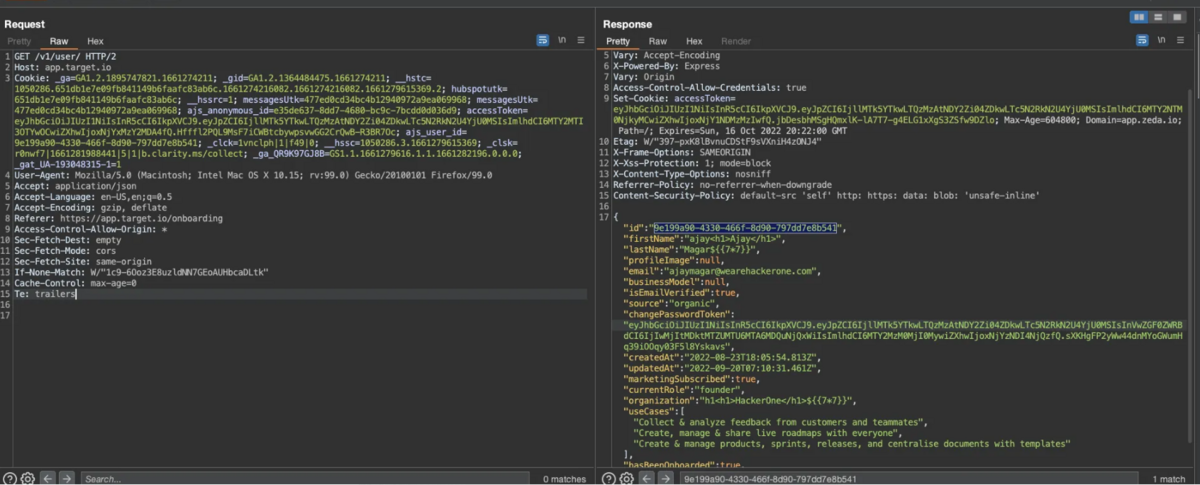

次に、BurpSuiteの検索機能でそのトークンを検索し、そのユーザーのユーザーIDを知り。

そこで私は、APIの応答で他のユーザーのユーザーIDを探し始め。

そのチームベースのアプリにはユーザーページがあり、そのリクエストをキャプチャし、それに応じてそこにリストされているすべてのユーザーのuserIdを取得でき。

私のチームのすべての従業員がアクセスできるようになりました。

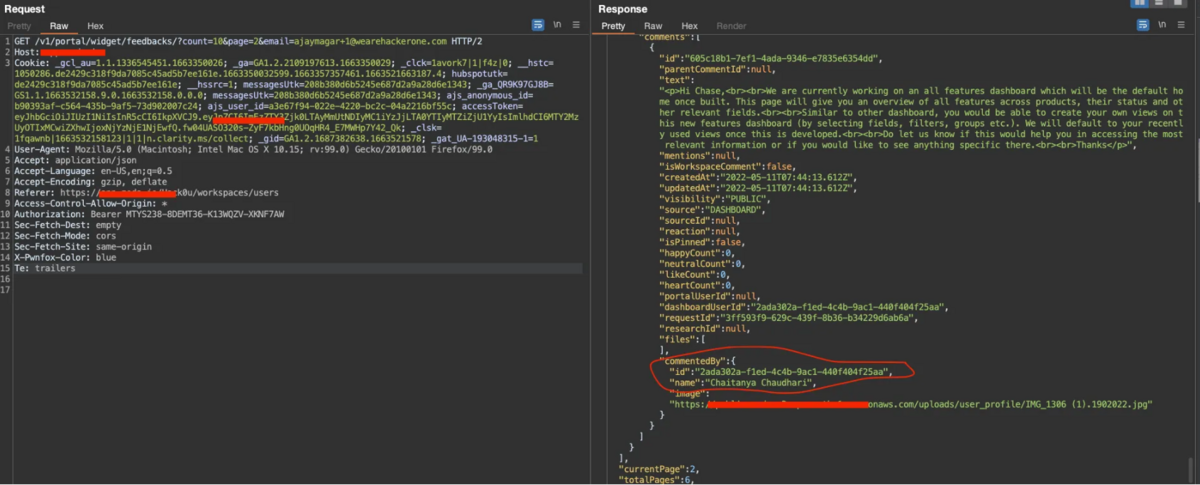

重大度を上げるために、アプリケーションの他の部分でこのユーザーIDを探し始め。

その後、複数のユーザーと会社の従業員がお互いのフィードバックにコメントしているフィードバック ページを見つけ。

ほなほな。