ソース:

訳:

さっそく、私が最初にバグを発見した経緯を見ていきましょう。 簡単に言うと、これは API の設定ミスの バグで、リクエスト内に潜在的に危険な権限を持つ API キーが見つかり。

それを電子商取引 Web サイト「example.com」と呼びましょう。

数日間、ログイン バイパス、XSS、サブドメイン乗っ取りなどのさまざまな脆弱性を見つけようとしましたが、努力は無駄で、何の成果も得られませんでした。

初心者の忍耐力も限界に達してきたとき、JavaScript ファイルに機密データが含まれている研究者の Medium ブログ投稿を偶然見つけ。

インスピレーションを受けて、私はターゲットでそれを試してみることに決め、JS ファイルを探し始め。

私が使用したコマンドは、

echo “example.com” | gau | grep .js | httpx -mc 200

これにより、大量の JS ファイルが発見され。

しばらく時間を費やした後、疑わしいファイルを 1 つ見つけ。

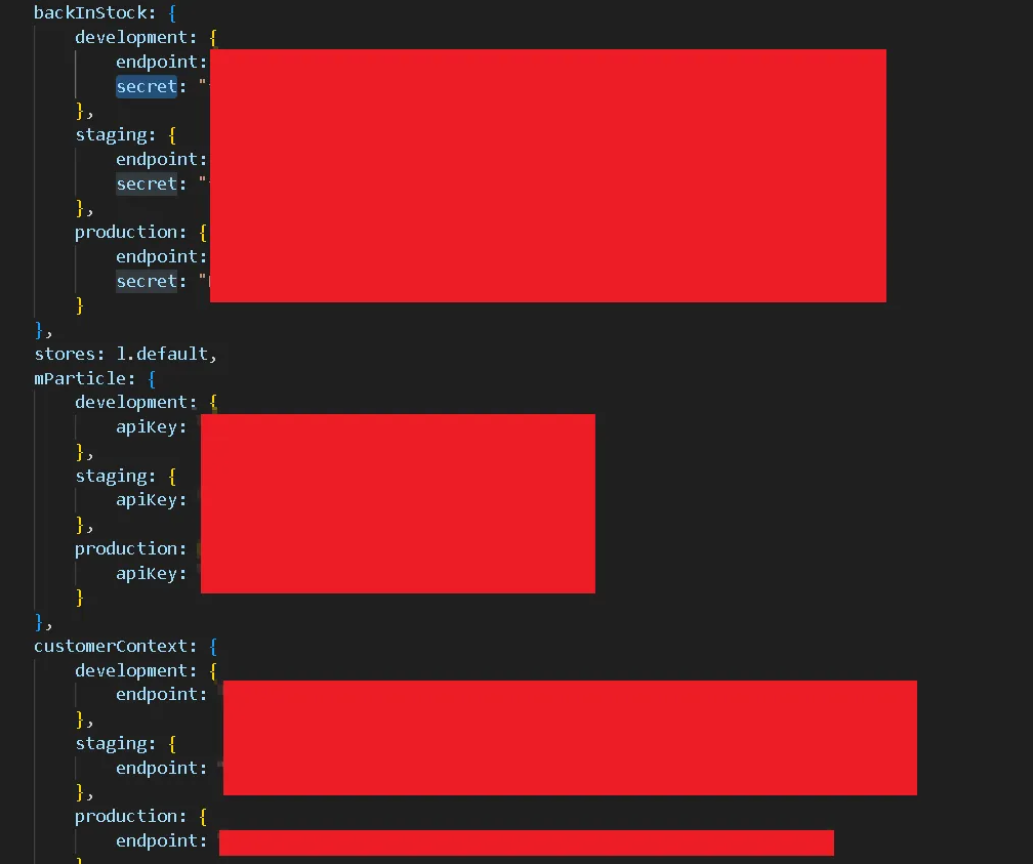

読みやすいように、JS ファイルのデータを VS Code にコピーしました。 調べてみたところ、興味深いデータを発見し。

ALGOLIA とコンテンツフル API キー

より機密性の高いデータ

それには多くのシークレットと API キーが含まれていましたが、初心者の私にはこの情報を活用する方法がわからず。

そして、私はすべてのバグハンターの友人である「研究」に目を向けました。

私はただ座って、Google、ChatGPT、Github リポジトリで検索を開始し、いくつかのブログを読み、メンターの友人に相談し、すべてこの機密データを悪用しようと試み。

残念ながら、私の努力はほとんど成功せず。

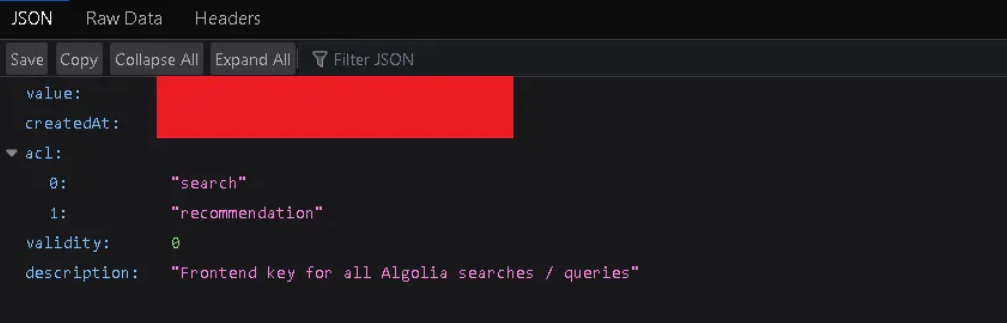

なぜなら、私が発見した API キーとシークレットは、推奨と検索のみの権限を持つブログ サイトの ALGOLIA キーのように悪用可能ではなかったためで。

ALGOLIA API キーのアクセス許可

その他の情報は、「contentful.com」でホストされているターゲットのブログ サイトのコンテンツなど、公的にアクセス可能なデータにつながりました。 また行き止まり。

このターゲットを二度目に放棄する寸前だったとき、Burp Suite のターゲット リストに目を通し、何か興味深いものを探してみることにしました。これは、別のブログで読んだヒントです。 そしてそのとき、それは起こり。

目に止まったホストホスト名:

https://(application_id).algolianet.com

このホストに対して行われたリクエストを調べたところ、興味深いことに気づきました。 リクエストの中には、JS ファイルで見つけたのと同じ API キーを使用するものもあれば、別の API キーが含まれているものもあり。

この違いが私の注意を引き、以前に読んだこのブログに戻り。

https://www.secjuice.com/api-misconfiguration-data-breach/

この知識を使用して、この新しい API キーの権限を調べました。そして、そのとき、私は思いつきの瞬間を経験しました。

新しい API キー権限

オブジェクトを追加および削除する権限がありました。

サイトが壊れてしまうのではないかと心配して、何かを追加したり削除したりすることはしませんで。

これらは危険な権限であることはわかっていました。

そこでレポートを作成し、提出し。

1 日以内に重大度が高としてトリアージされましたが、数日後に重大度に更新され。

ほなほな