ソース:

https://codewithvamp.medium.com/citrix-gateway-xss-open-redirection-cve-2023-24488-db2aacdb7a79

訳:

Citrix ゲートウェイ CVE は、ここ数週間にわたって多くのニュースになっています。

この調査の目的は、脆弱性を悪用することではなく、学習と理解である必要があることに注意して。

Reconnn!!

この脆弱性を悪用する前に、上記の CVE に対して脆弱である可能性があるエンドポイント、または脆弱ではないエンドポイントを見つけることができる必要があり。

Google Dorks:

1: inurl:/LogonPoint/tmindex.html

2: inurl:/vpn/index.html

Exploit Process!

上記のエンドポイントが CVE に対して脆弱かどうかを確認するには、以下の手順に従い。

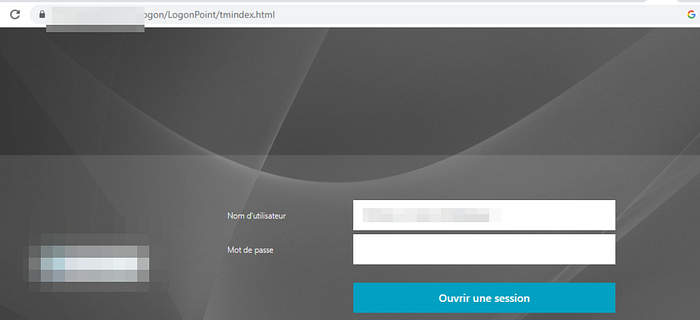

ステップ 1: エンドポイントに移動する

例: https://example.com/logon/LogonPoint/tmindex.html

ステップ 2:

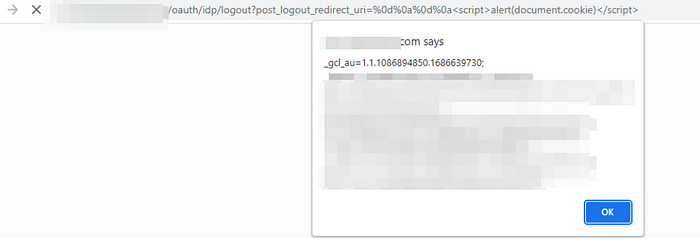

ペイロードを追加して URL を変更し、Enter キーを押します。 Cookie の詳細が画面にポップアップ表示されることがわかります。 場合によっては、HTTPonly 属性が原因で Cookie 情報を利用できませんが、他のペイロードについては試すことができます 。

ステップ3:

XSSが確認されたら、パラメータにターゲット ドメインを追加するだけで、オープン リダイレクトもチェックでき。

例: https://example.com/oauth/idp/logout?post_logout_redirect_uri=https://evil.com

ほなほな。