ソース:

https://medium.com/@aniketvs012/how-i-got-my-first-bounty-ff84f46a276b

脆弱性:MFA(OTP)

訳:

プライベート プログラム (銀行ベース) への招待状を受け取り。

プログラムの範囲を調査しているときに、範囲内の URLのほとんどがユーザー登録に基づいており。

私が持っていない特定の国の携帯電話番号が必要であり。

ここで私が学んだ最初の重要なポイントは、「アプリケーションを探索するときは、ランダムにヒットするのではなく、最初にアプリケーションの機能を学ぶように努める」ということでゲス。

アプリケーションが任意のランダムな数字を携帯電話番号として受け入れていることがわかりましたが、次のページでアプリケーションは OTP 認証を要求し。

ご存知のとおり、これは銀行ベースのアプリケーションであるため、OTP 認証が主要な機能となるため、それをバイパスする方法に焦点を当てる必要があり。

ここでのポイントは 「機能ごとにテスト範囲を定義する」ということ。

見つけた方法:

ランダムな携帯電話番号を入力すると、以下のページが表示され。

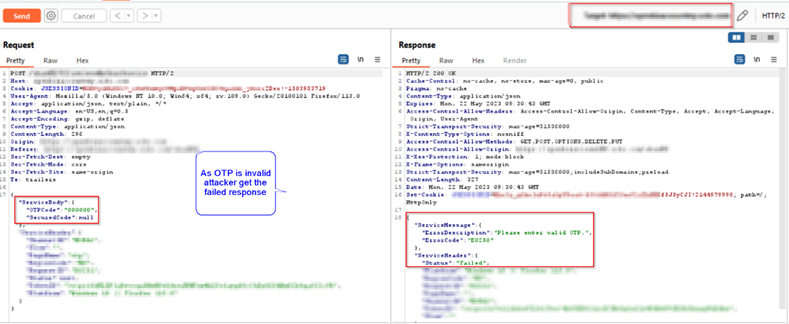

無効な OTP を入力し、傍受ツール Burp Suite で「次へ」ボタンのリクエストをキャプチャしました。

前述したように、以下のスナップでは、ErrorDescription":"Please enter valid OTP."、"ErrorCode":"E0250"、"Status":"Failed"

などの応答パラメータに焦点を当てて、無効な OTP に対する応答をチェックして。

有効な OTP と携帯電話番号を持っていないので、応答コードを ErrorDescription”:””、”ErrorCode”:””、”Status”:”Success”

に変更する応答操作トリックを試して。

成功し、機能をバイパスして次のページにアクセスでき。

チームは問題を確認し、受け入れます。 $$$ の報奨金と HOF を獲得しました。

私が学んだこと:

OTP バイパス技術:

· 000000、111111 などの推測可能な値を入力することで OTP バイパスが可能になりま。

· OTP パラメータを削除することで OTP バイパスが可能になりま。

・応答操作によりOTPバイパスが可能となりま。

・例の場合は次のページのURLに直接アクセスすることでOTPバイパスが可能になるので。 https://

ほなほな。